Настройка сервисов авторизации#

Если вы планируете использовать авторизацию по номеру телефона, необходимо зарегистрироваться на сайте минимум одного из перечисленных поставщиков услуг доставки SMS и получить данные для авторизации. В разделе представлена информация об интеграции со следующими поставщиками:

Если вы планируете использовать авторизацию по электронной почте, необходимо получить следующие данные SMTP-сервера для отправки писем у вашего провайдера электронной почты:

адрес почтового сервера для исходящих писем;

тип шифрования;

порт для исходящих писем;

логин почтового ящика;

пароль для внешнего приложения.

В разделе представлена информация о настройке следующих почтовых сервисов:

Если вы планируете использовать авторизацию через Single Sign-On, необходимо настроить интеграцию SSO-провайдера с Compass On-premise по протоколу OpenID Connect или LDAP.

Для OpenID Connect необходимо получить следующие данные для авторизации:

ID и секретный ключ клиентского приложения, зарегистрированные в SSO-провайдере;

ссылка на метаданные SSO-провайдера;

название атрибутов учетной записи SSO.

В разделе представлена информация об интеграции со следующими SSO-провайдерами:

Для LDAP необходимо получить следующие данные для авторизации:

адрес LDAP-сервера;

порт LDAP-сервера;

базовый DN, по которому будет вестись поиск учетных записей пользователей.

Доступна возможность включить мониторинг блокировки / удаления учетных записей LDAP, чтобы автоматически блокировались связанные пользователи в Compass. Для включения мониторинга необходимо получить следующие данные:

полный DN учетной записи, используемой для мониторинга;

пароль для учетной записи мониторинга.

Доступна возможность включить двухфакторную аутентификацию для пользователей, входящих через LDAP. При включении этой опции пользователям будет необходимо ввести одноразовый код подтверждения, отправленный на почту. Для включения двухфакторной аутентификации необходимо привязать почту пользователя к LDAP.

Почта для отправки кодов может быть привязана одним из двух способов:

Автоматически из каталога LDAP: Если в LDAP заполнен атрибут почты и этот атрибут корректно указан в конфигурации, система автоматически будет использовать значение атрибута для привязки почты.

Введена вручную пользователем: Если в LDAP не настроен атрибут почты или он не указан в конфигурации, то при первой авторизации пользователю будет предложено ввести свою почту.

В разделе представлена информация об интеграции с Active Directory (AD).

Подключение провайдера СМС-Агент#

Провайдер СМС-Агент подключается в три шага:

Шаг 1: Регистрация аккаунта.

Шаг 2: Предоставление данных об организации.

Шаг 3: Получение данных для настройки серверной части Compass On‑premise.

Шаг 1: Регистрация аккаунта#

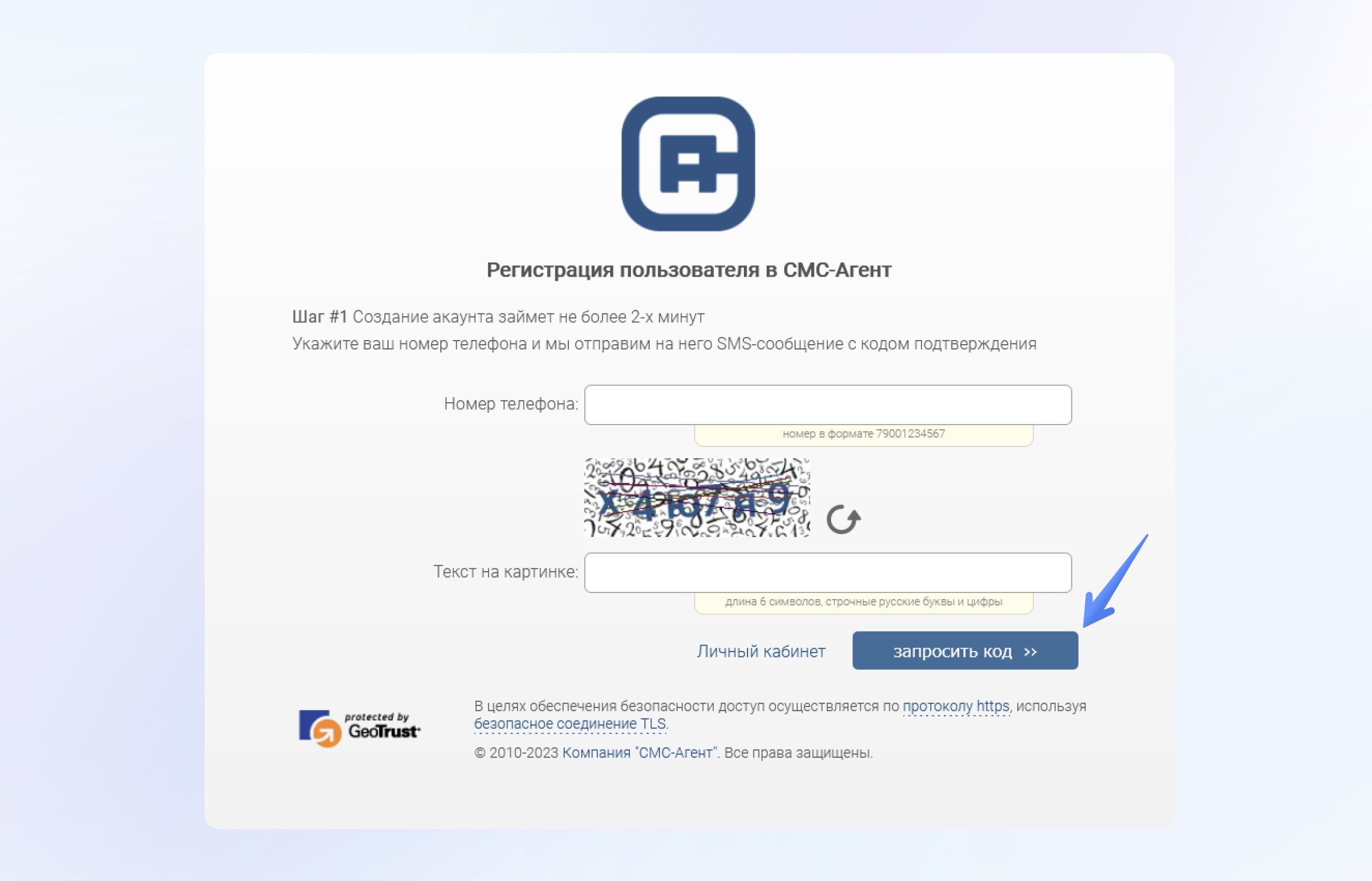

Перейдите на страницу регистрации сервиса СМС-Агент и заполните все необходимые поля.

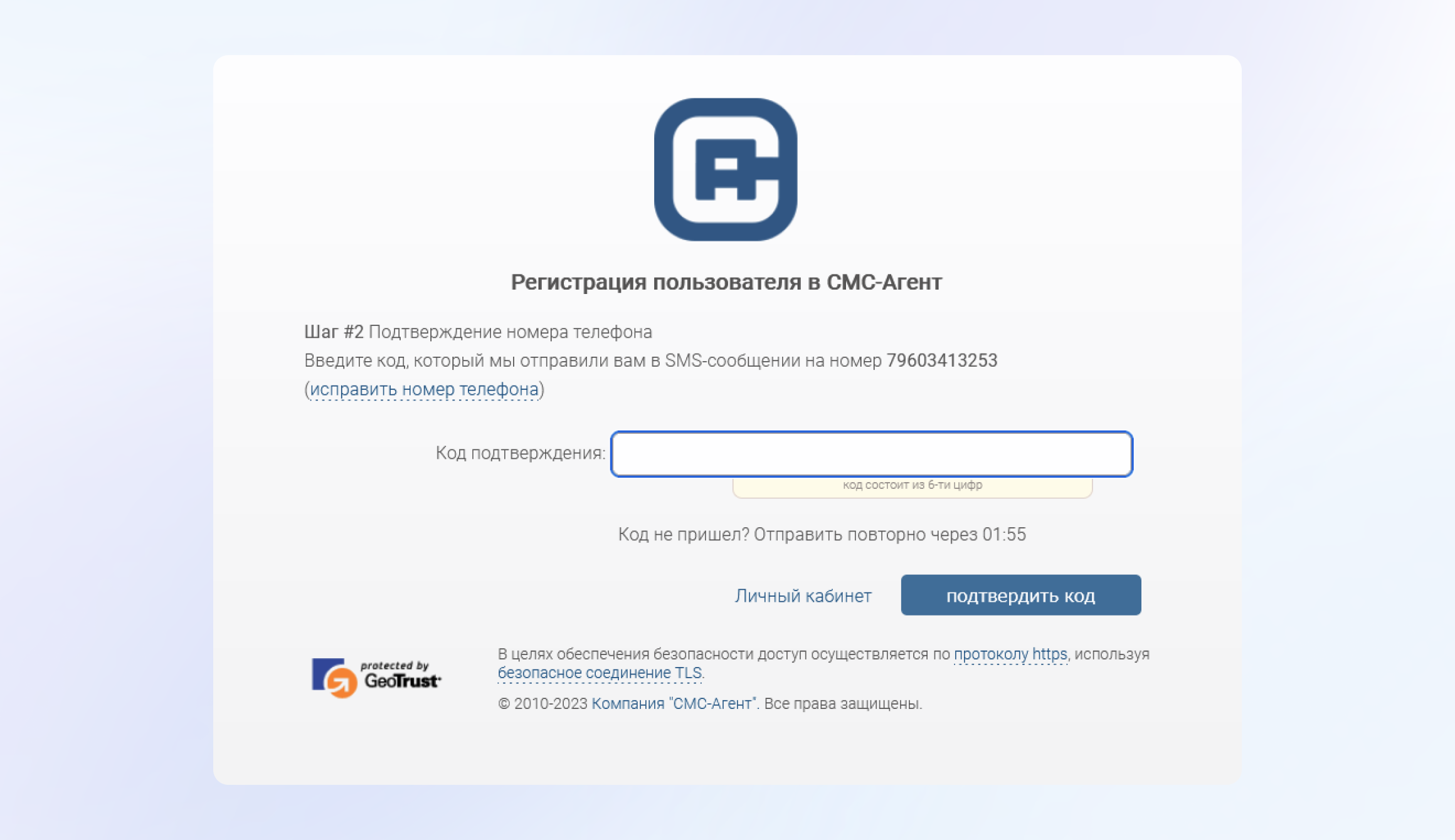

Подтвердите номер телефона с помощью SMS‑кода.

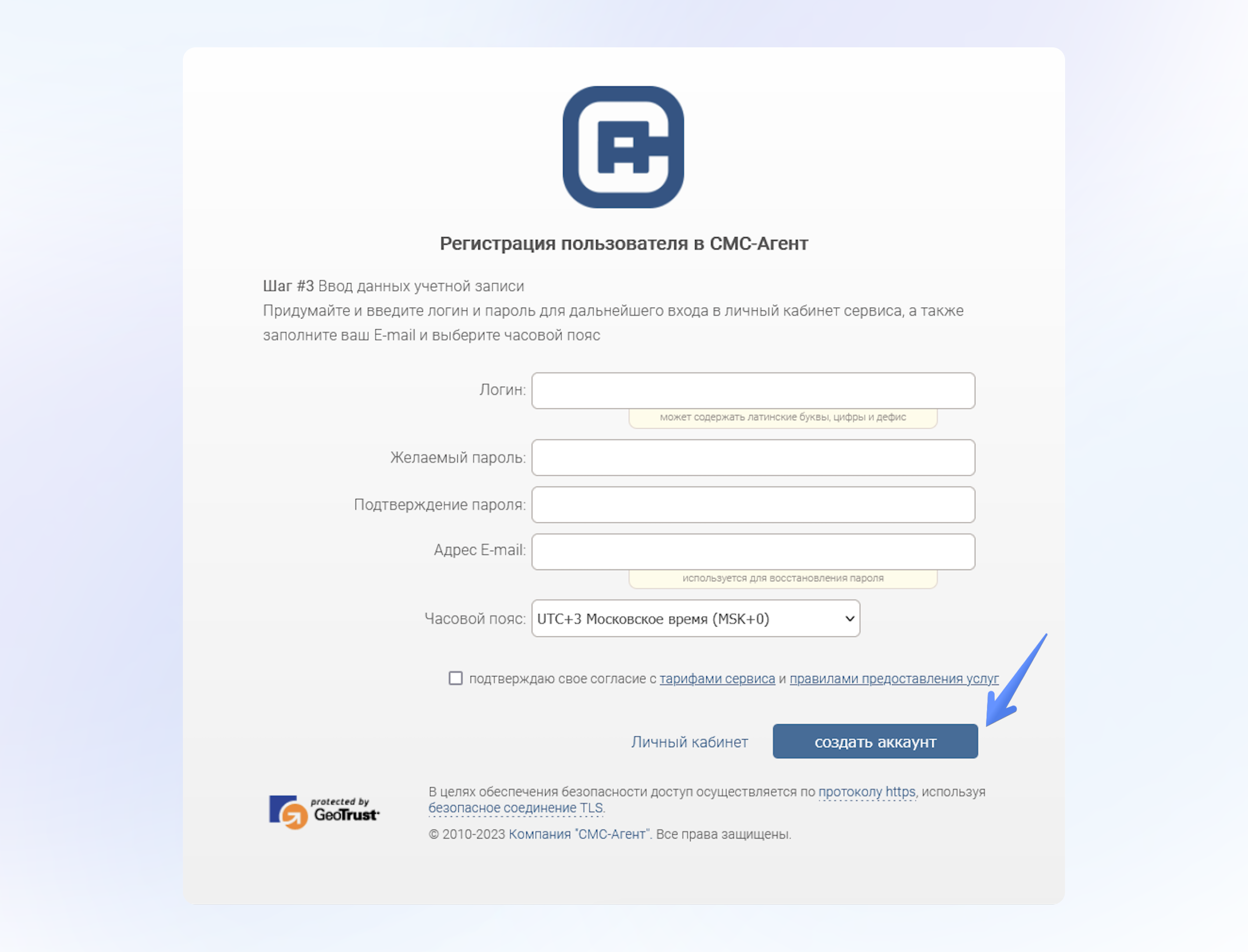

Заполните все необходимые поля, затем подтвердите создание аккаунта.

Перейдите на главную страницу Личного кабинета, нажав на кнопку «Личный кабинет».

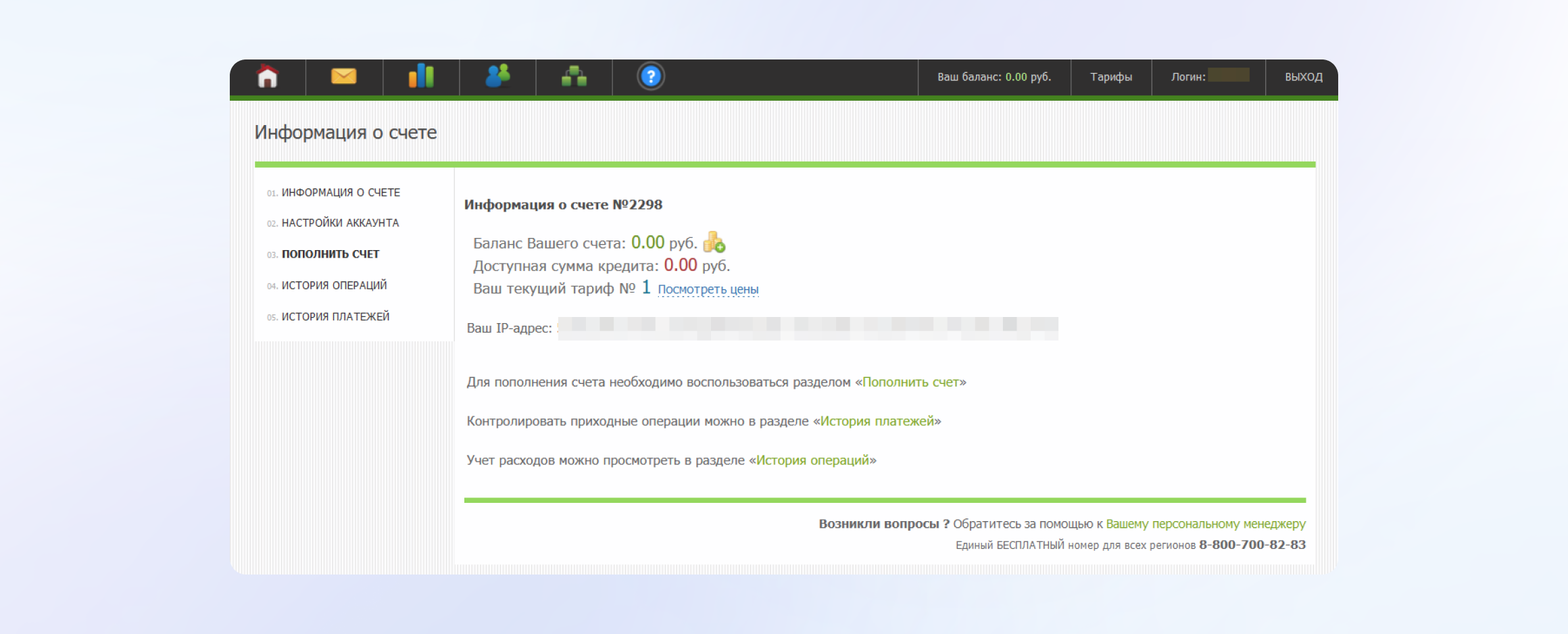

При переходе в личный кабинет откроется страница информации о счете. Далее вам поступит звонок от персонального менеджера для подтверждения регистрации.

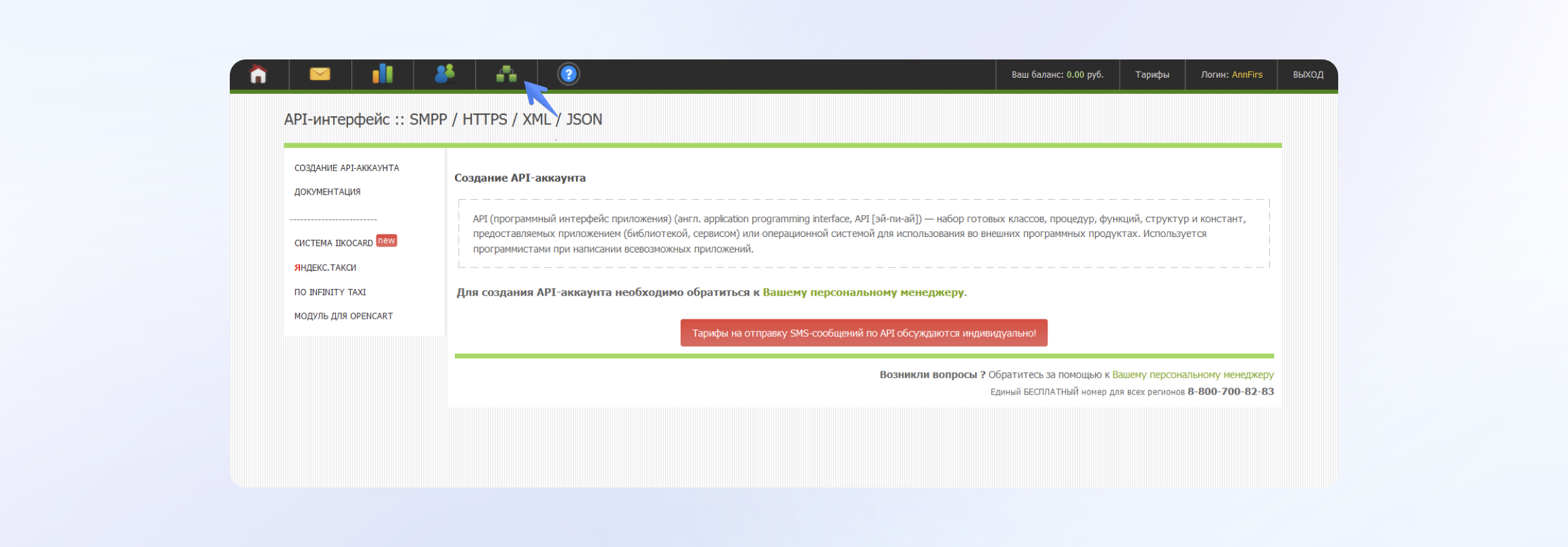

Если персональный менеджер вам не позвонит, для создания API-аккаунта необходимо перейти в раздел «API-интерфейс». В нем вы найдете ссылку на контактные данные персонального менеджера.

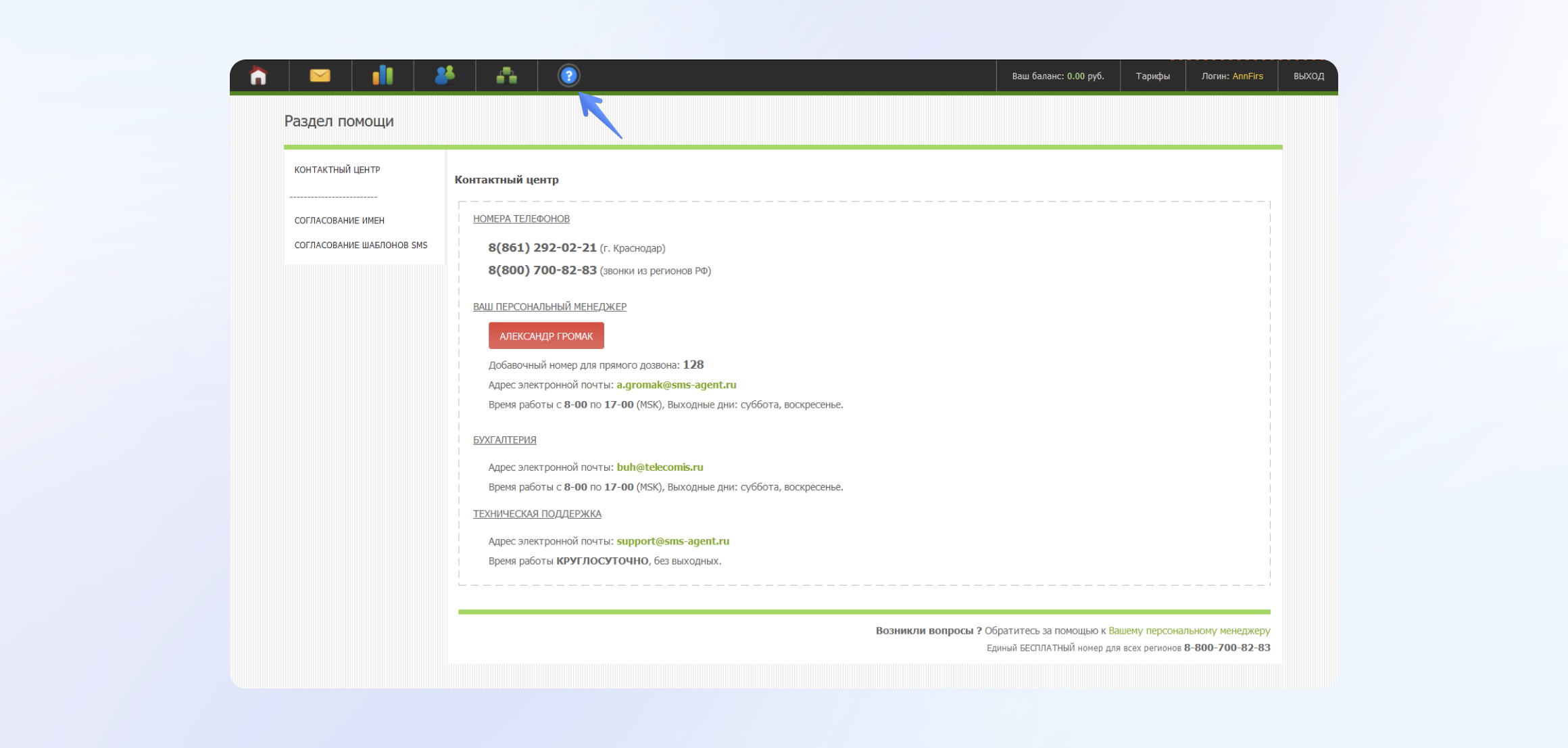

В разделе «Справка» также можно найти контактные данные вашего персонального менеджера, чтобы связаться с ним по дальнейшим шагам подключения.

Шаг 2: Предоставление данных об организации#

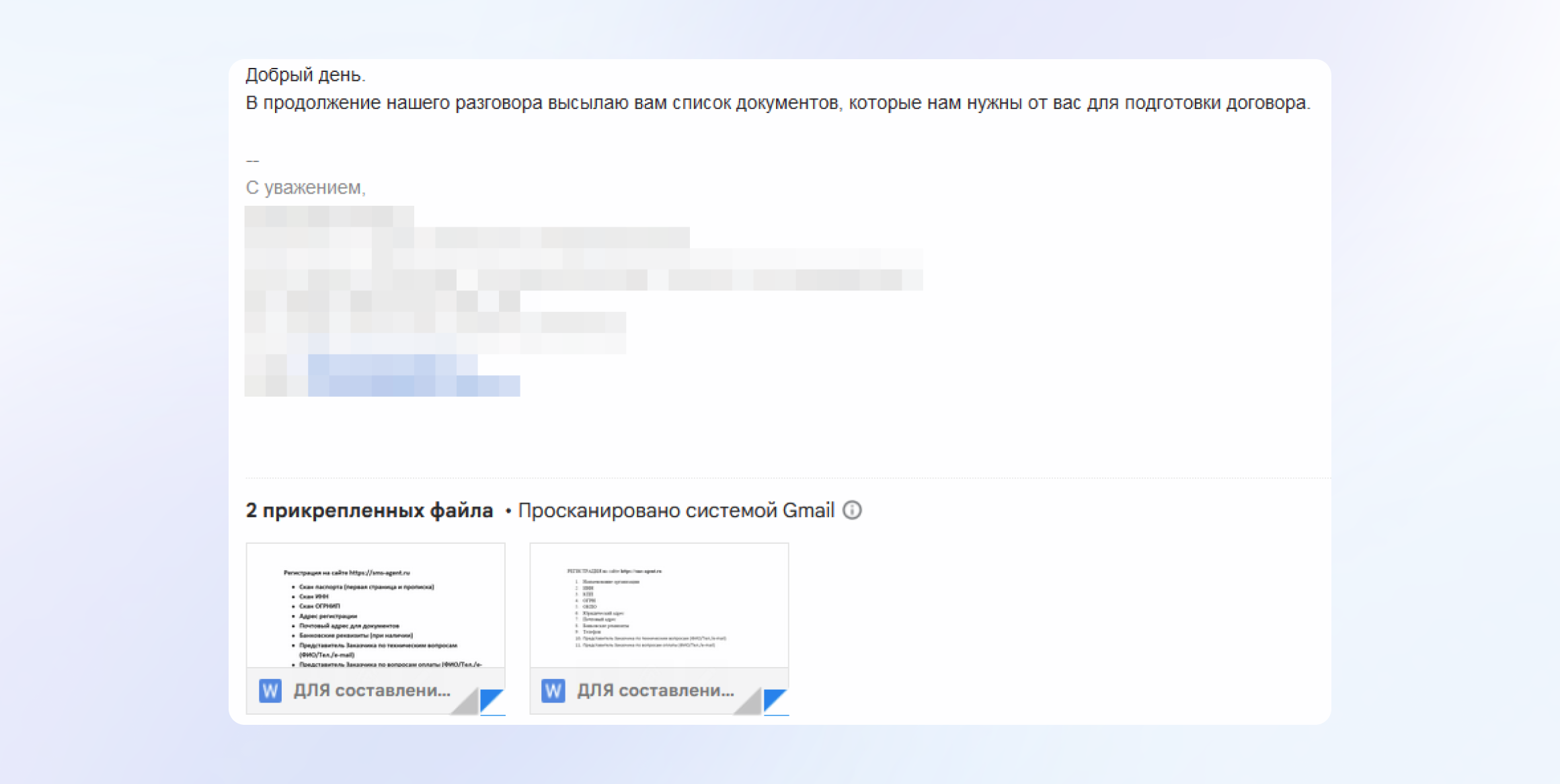

Далее вы будете взаимодействовать с персональным менеджером через почту, указанную вами при регистрации. На почту вам направят список документов, необходимых для подключения.

Для получения разрешения на использование API-аккаунта необходимо отправить данные организации в соответствии со списком.

После получения реквизитов вашей организации специалисты провайдера отправят вам договор.

Договор необходимо подписать и отправить персональному менеджеру.

Шаг 3: Получение необходимых данных для подключения#

После завершения регистрации специалист провайдера отправит login и password для вашего API-аккаунта.

Для подключения провайдера СМС-Агент укажите значения login и password в соответствующие поля при заполнении файла конфигурации SMS-сервиса во время установки серверной части приложения:

sms_agent.login: <login> sms_agent.password: <password>

Подключение провайдера Twilio#

Внимание

Для загрузки сайта провайдера может потребоваться VPN.

Российские телефонные номера не поддерживаются провайдером при регистрации.

Провайдер не работает с российскими банковскими картами.

Подключение провайдера Twilio состоит из шести шагов:

Шаг 1: Регистрация аккаунта.

Шаг 2: Настройка тестовой отправки SMS (опционально).

Шаг 3: Оплата и обновление аккаунта.

Шаг 4: Покупка номера для отправки SMS.

Шаг 5: Настройка номера.

Шаг 6: Получение необходимых данных в личном кабинете Twilio.

Шаг 1: Регистрация#

Перейдите на страницу регистрации и заполните все необходимые поля. Затем подтвердите создание аккаунта.

Внимание

Российские номера не поддерживаются.

Подтвердите личный номер телефона. Номер будет использоваться для получения тестовых сообщений от Twilio в пробном режиме.

Предоставьте ответы на вопросы для настройки аккаунта после подтверждения личного номера.

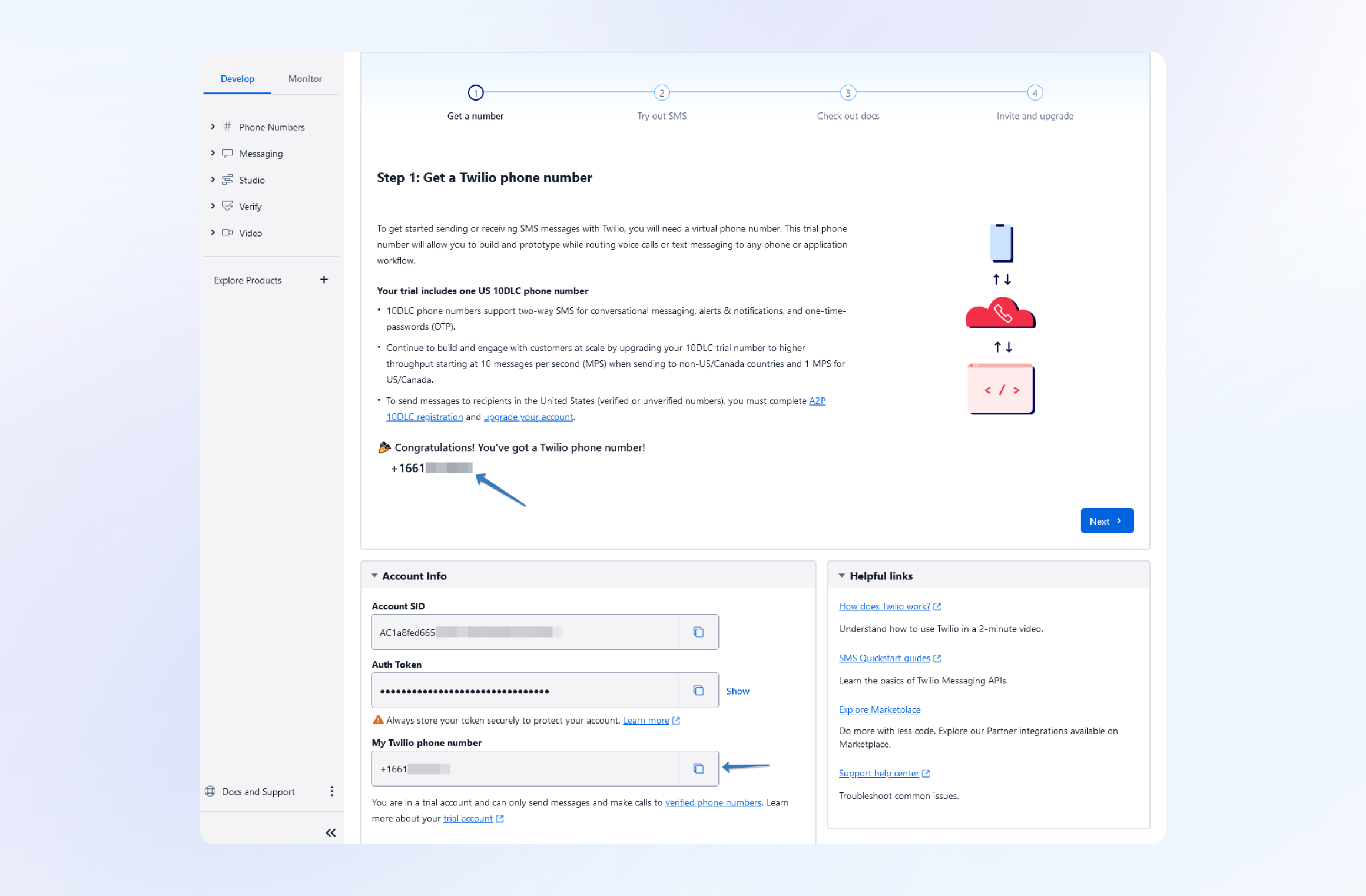

После завершения регистрации, откроется панель мониторинга проекта в консоли Twilio. Здесь вы получите доступ к бесплатной версии аккаунта Twilio, где сможете настроить тестовый телефон и проверить отправку SMS через консоль.

Шаг 2: Настройка тестовой отправки SMS (опционально)#

Для отправки тестового SMS вам необходимо получить пробный номер телефона.

С подробной инструкцией настройки номеров для отправки SMS можно ознакомиться в кратком руководстве по обмену сообщениями.

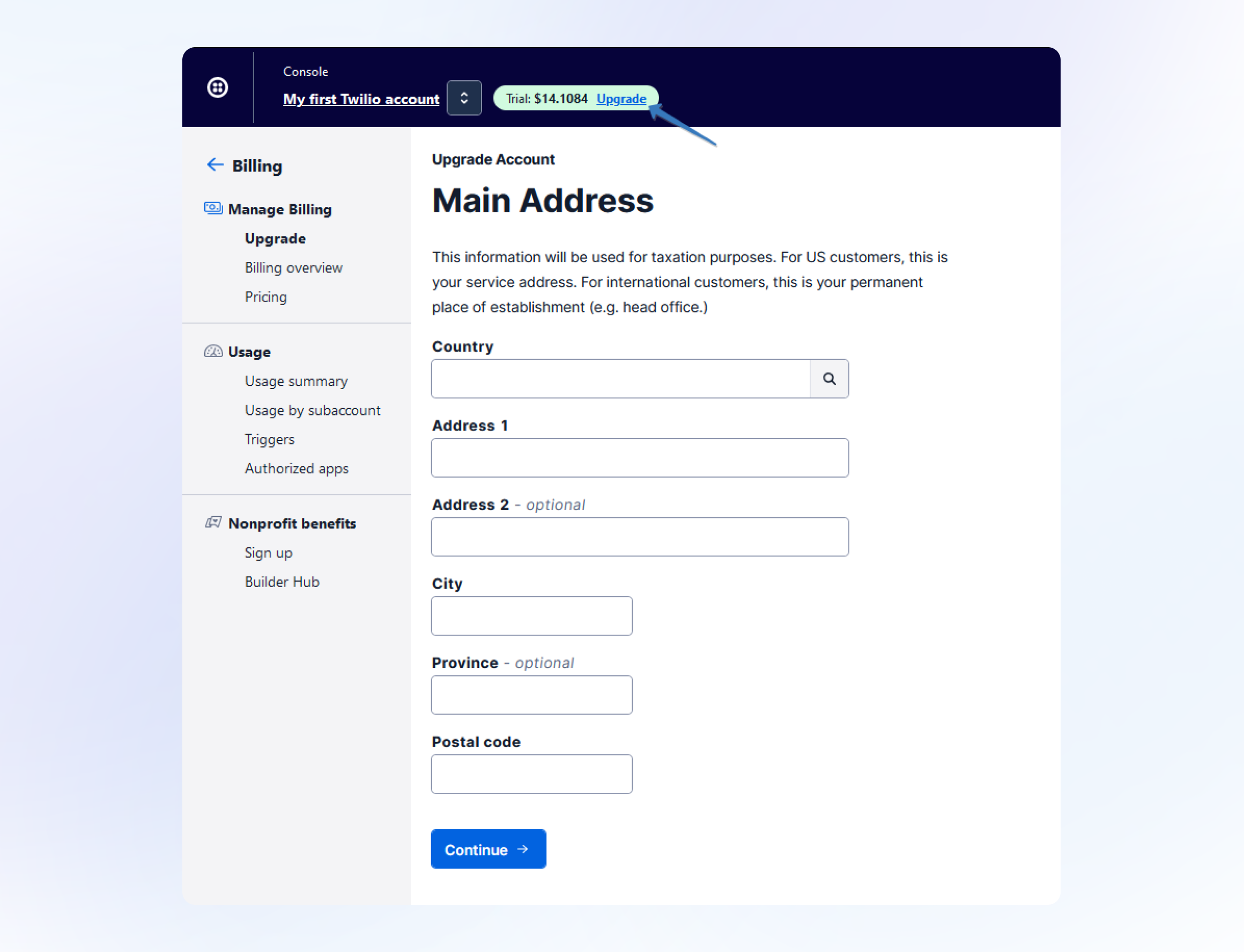

Шаг 3: Оплата и активация платного тарифа#

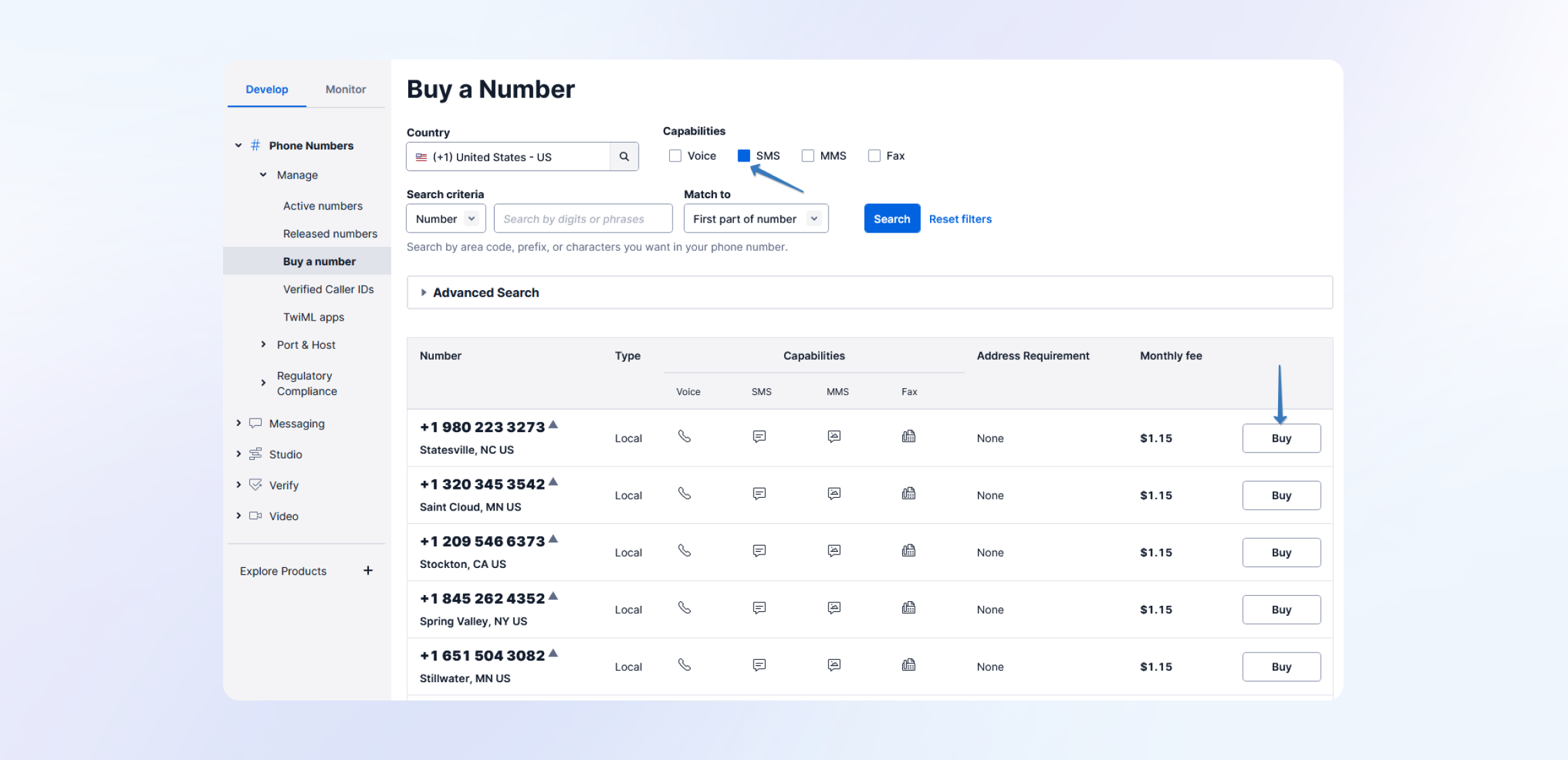

Шаг 4: Покупка номера для отправки SMS#

Для подключения телефонного номера Twilio с функцией SMS необходимо его приобрести. Перейдя на страницу «Купить номер», установите флажок «SMS» и нажмите «Поиск».

Отобразится список доступных телефонных номеров. Выберите предпочтительный номер и нажмите «Купить», чтобы добавить его в свою учетную запись.

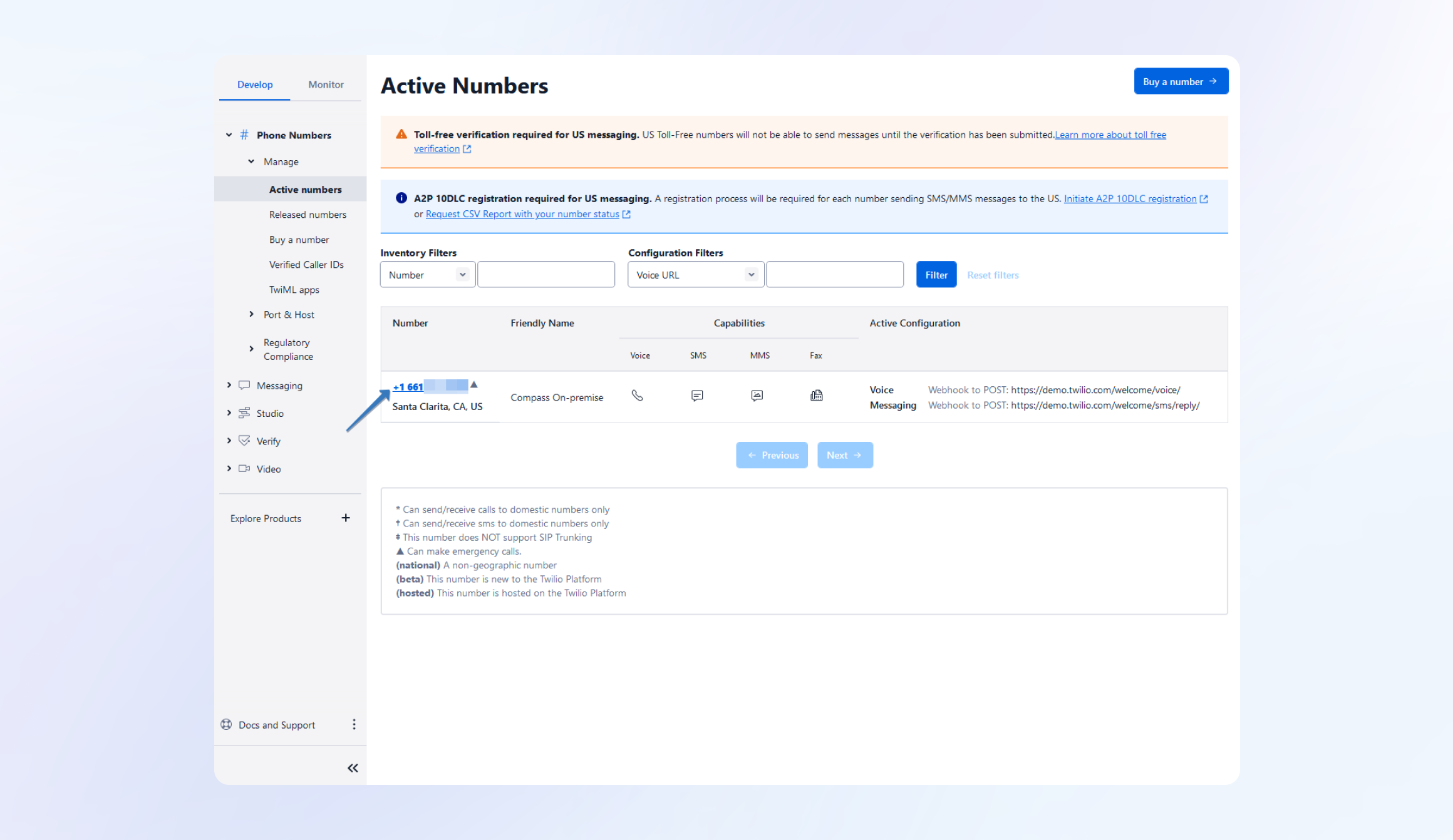

Шаг 5: Настройка номера Twilio#

Настройка купленного номера Twilio аналогична настройке тестового номера из шага 2.

С подробной инструкцией настройки номеров для отправки SMS можно ознакомиться в кратком руководстве по обмену сообщениями.Далее необходимо зарегистрировать имя (Alphanumeric), которое будет указано как «отправитель». С информацией по настройке и регистрации Alphanumeric Sender ID можно ознакомиться в разделе Как регистрировать Alphanumeric Sender ID.

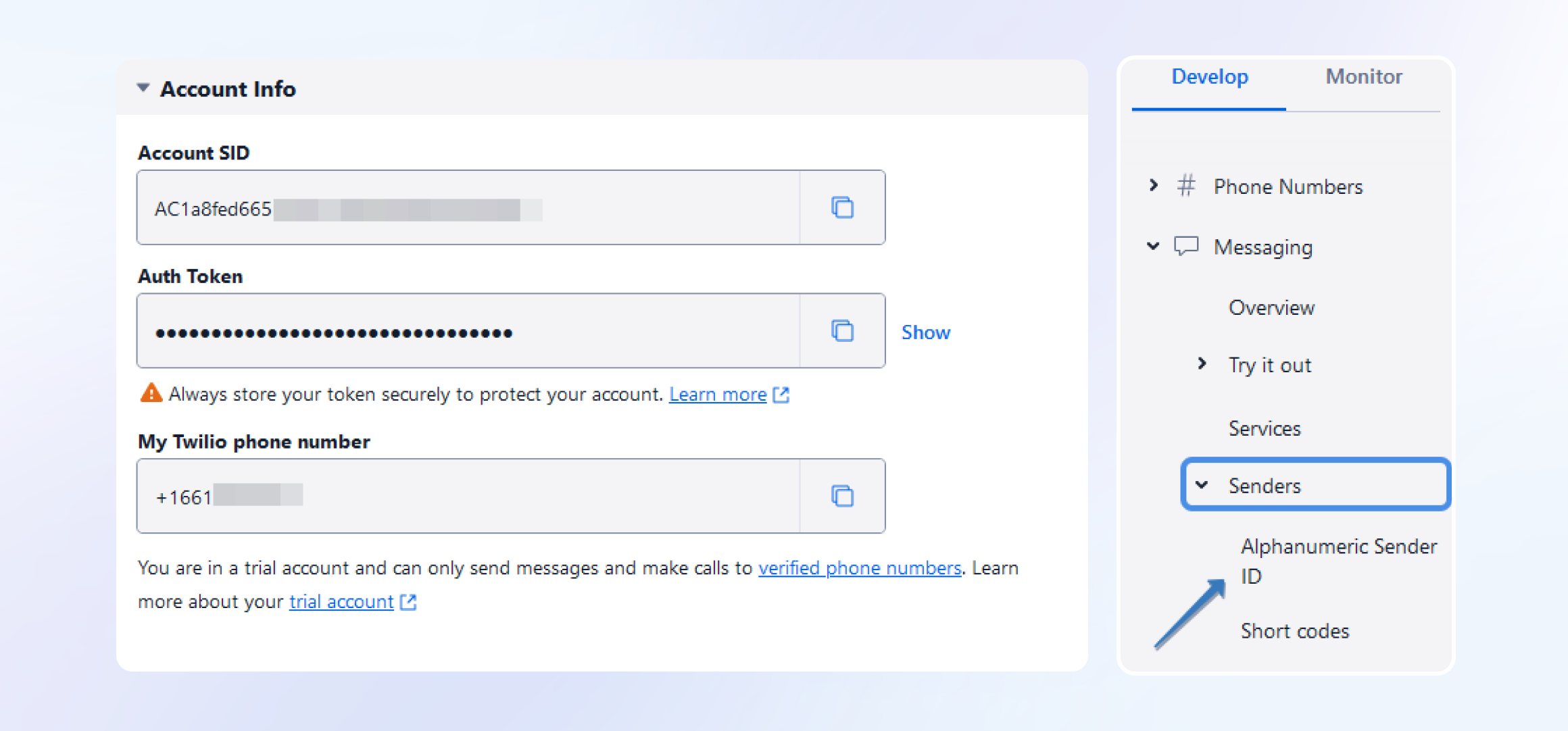

Шаг 6: Получение необходимых данных в личном кабинете Twilio#

Для подключения провайдера Twilio укажите значения Account SID, Auth Token и Alphanumeric в соответствующие поля при заполнении файла конфигурации SMS-сервиса во время установки серверной части приложения:

twilio.app_name: <Alphanumeric> twilio.account_sid: <Account SID> twilio.account_auth_token: <Auth Token>

Подключение провайдера Vonage#

Внимание

Для загрузки сайта провайдера может потребоваться VPN.

Провайдер не работает с российскими банковскими картами.

Подключение провайдера Vonage состоит из пяти шагов:

Шаг 1: Регистрация аккаунта.

Шаг 2: Настройка тестовой отправки SMS (опционально).

Шаг 3: Оплата и активация платного тарифа.

Шаг 4: Покупка номера для отправки SMS.

Шаг 5: Получение необходимых данных в личном кабинете Vonage.

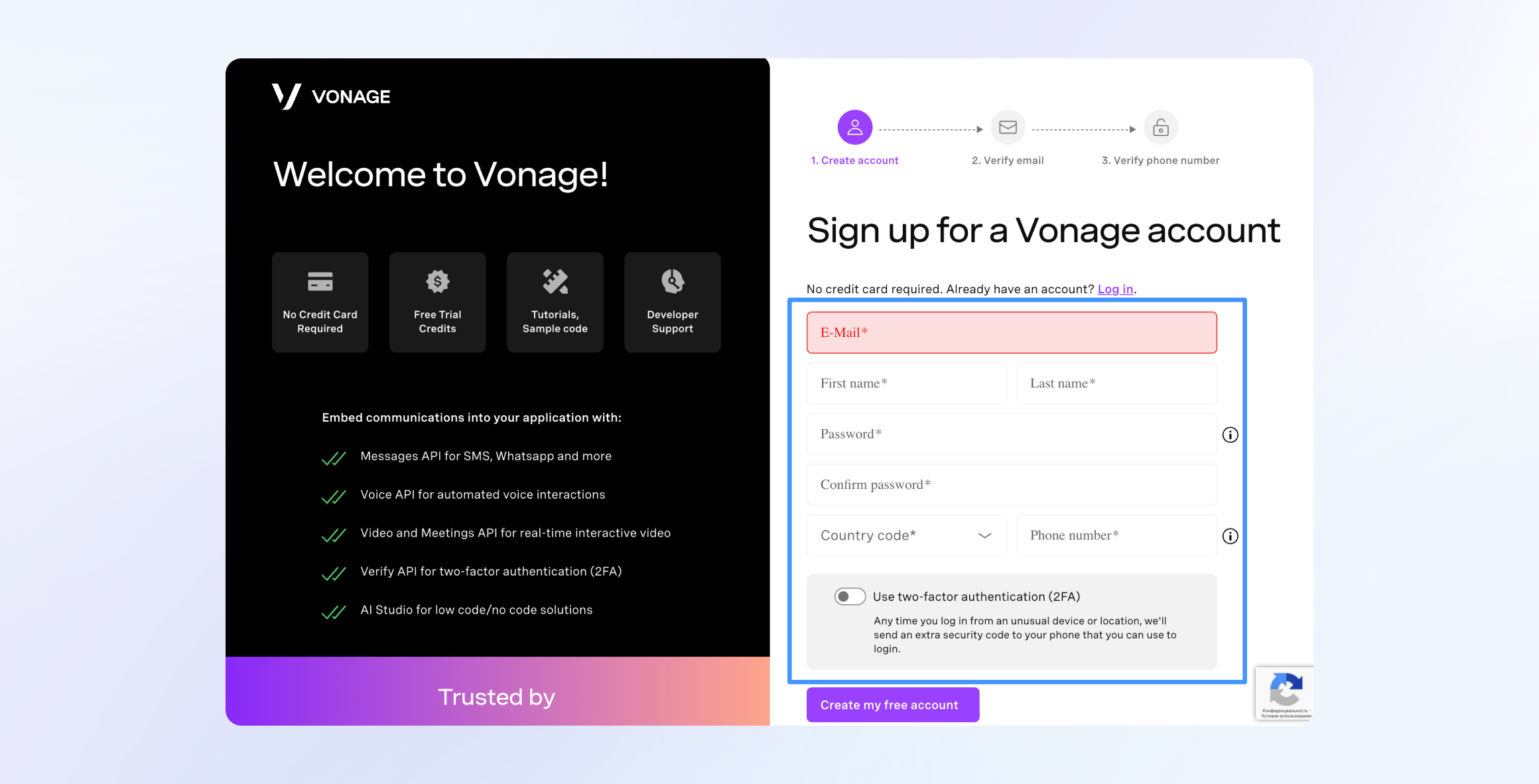

Шаг 1: Регистрация#

Перейдите на страницу регистрации и заполните все необходимые поля.

Подтвердите электронную почту и номер телефона.

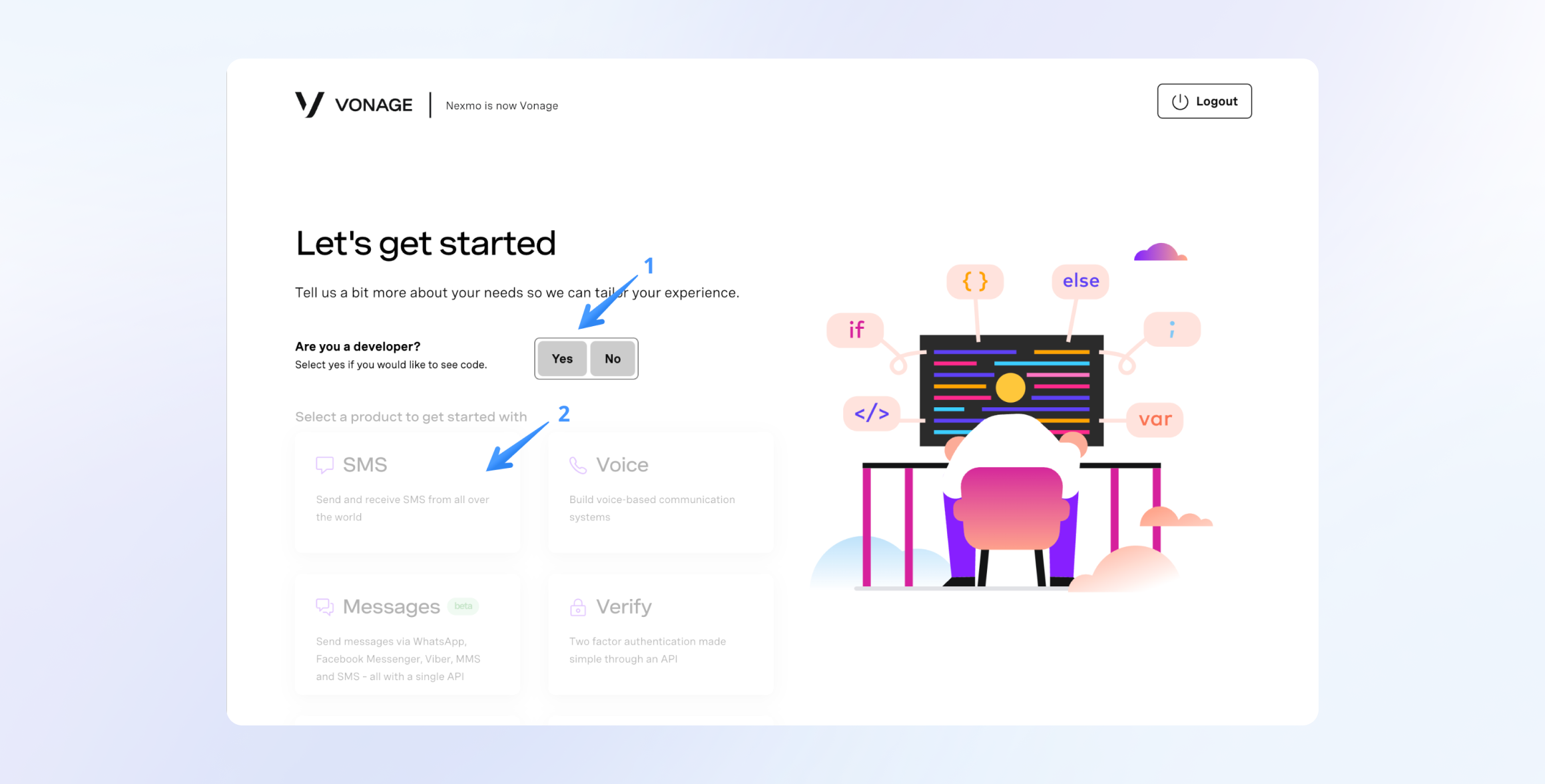

Шаг 2: Настройка тестовой отправки SMS (опционально)#

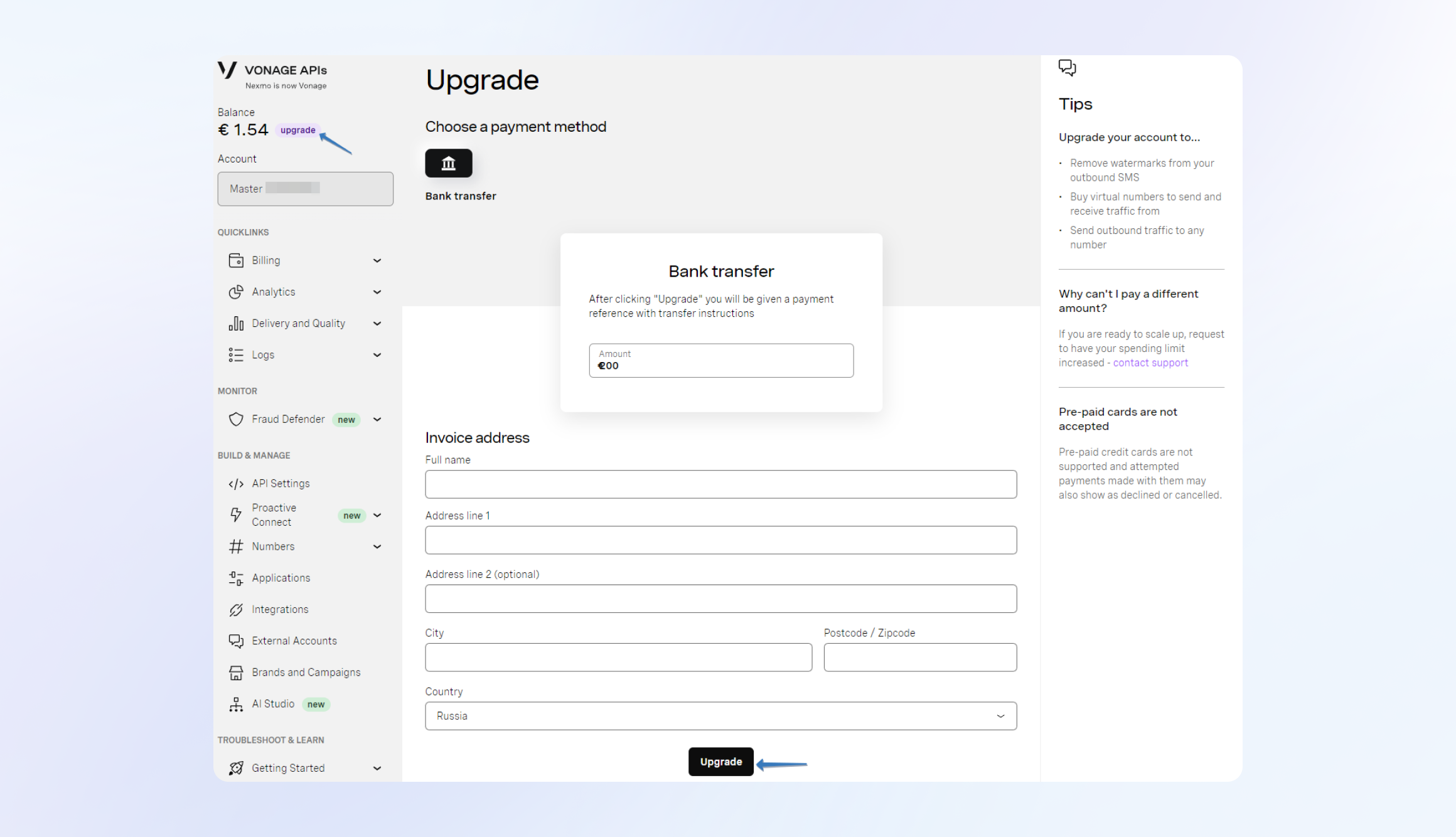

Шаг 3: Оплата и активация платного тарифа#

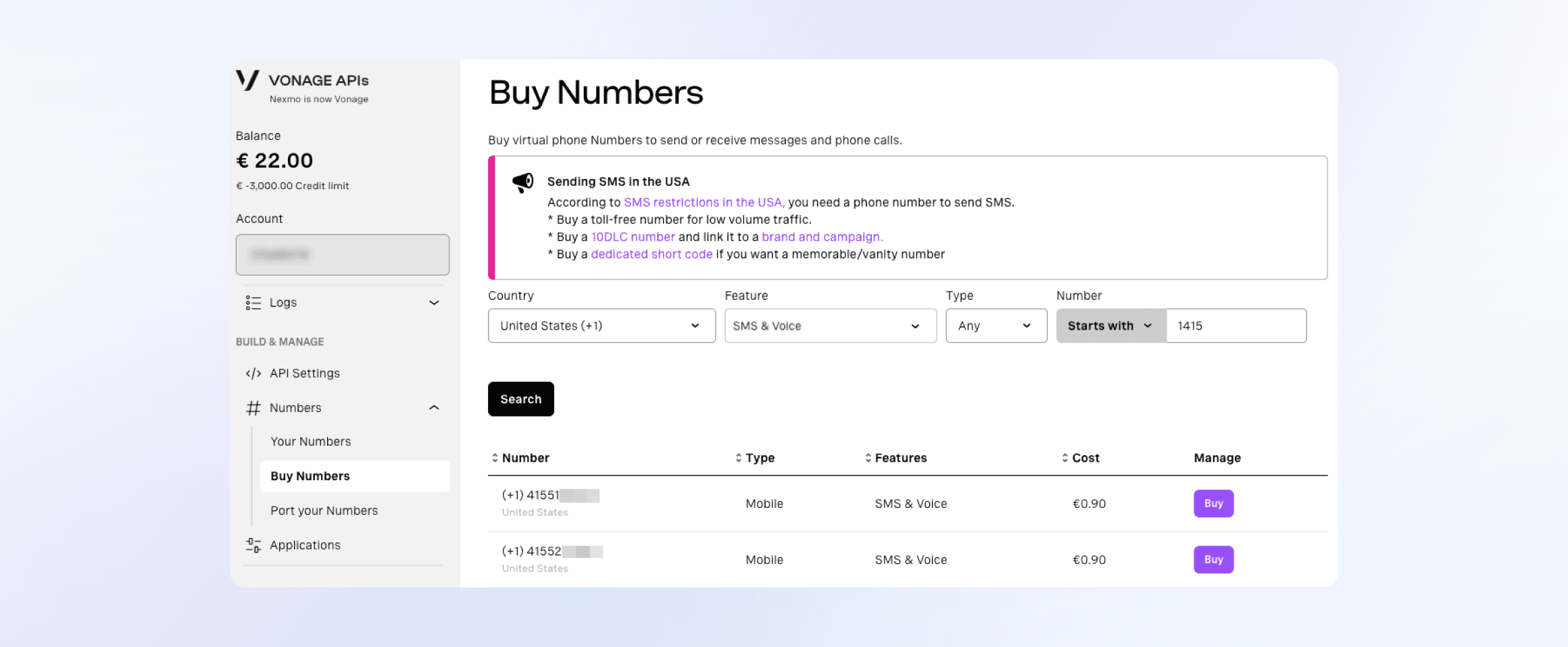

Шаг 4: Покупка номера для отправки SMS#

Для подключения телефонного номера Vonage с функцией SMS необходимо его приобрести. Перейдя в раздел Build & Manage на страницу Buy Numbers, установите фильтр «SMS» и нажмите «Поиск».

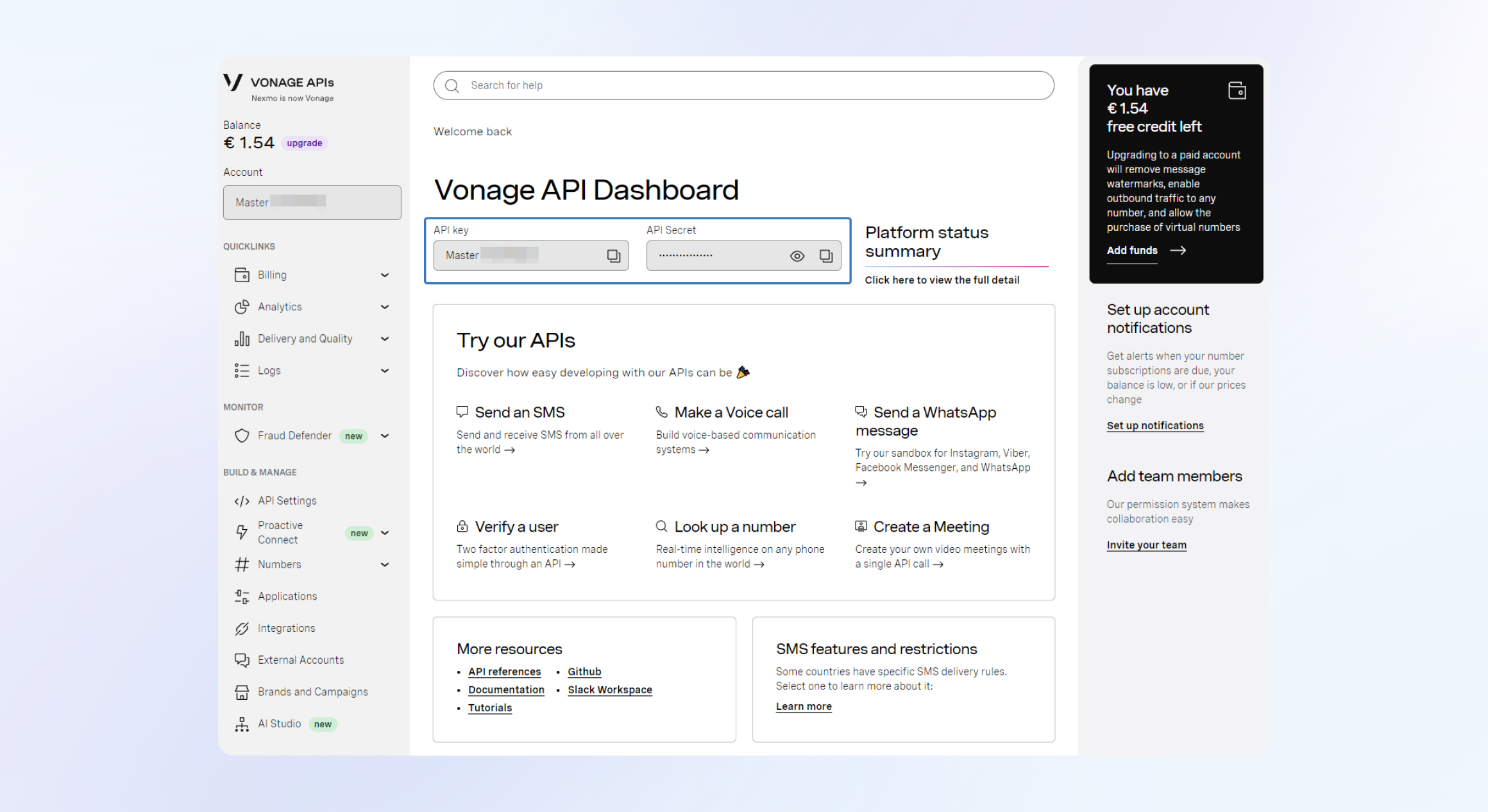

Шаг 5: Получение необходимых данных в личном кабинете Vonage#

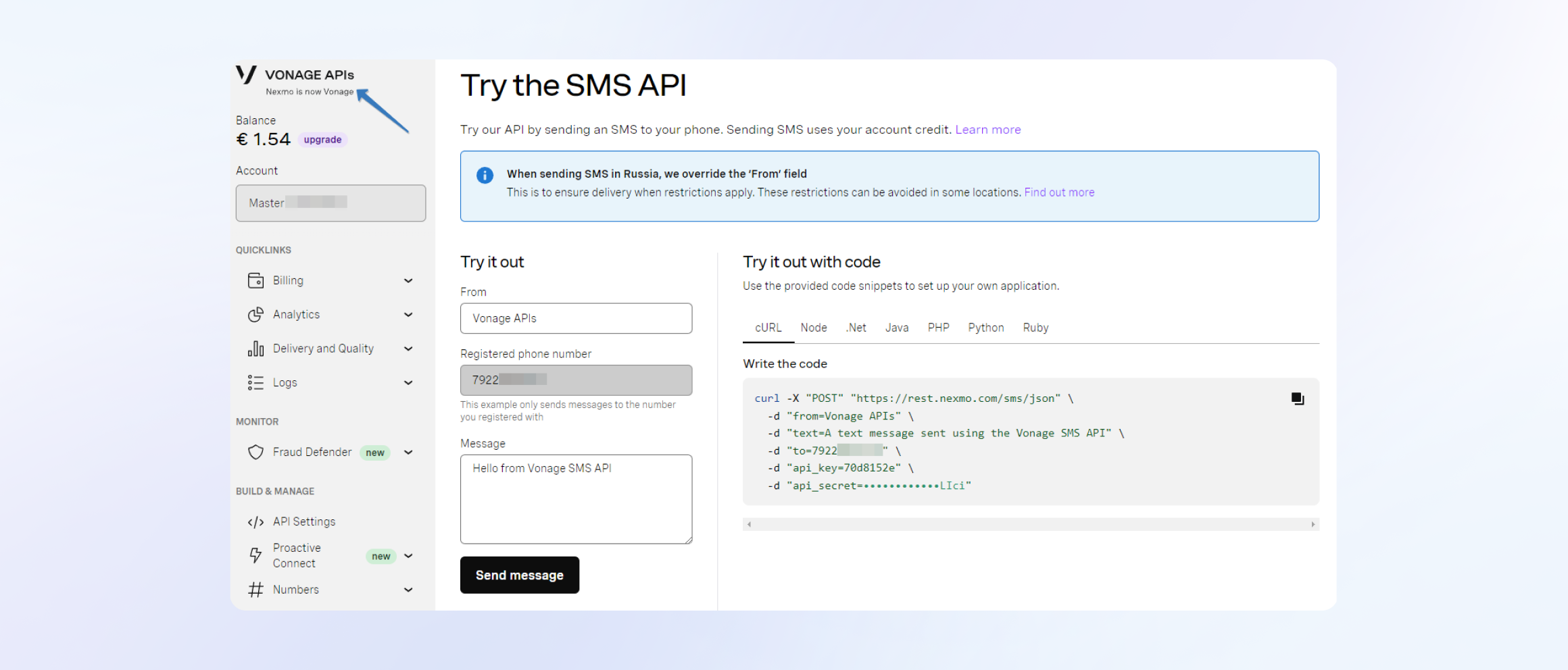

После покупки номера перейдите на главную страницу Vonage API. На дашборде будут отображены данные для подключения SMS. Значения API key и API Secret потребуются при настройке серверной части Compass On‑premise.

Для подключения провайдера Vonage укажите значения API key и API Secret в соответствующие поля при заполнении файла конфигурации SMS-сервиса во время установки серверной части приложения:

vonage.api_key: <API key>

vonage.api_secret: <API Secret>

Подключение провайдера i-Digital#

Подключение провайдера i-Digital состоит из трех шагов:

Шаг 1: Регистрация аккаунта.

Шаг 2: Верификация.

Шаг 3: Получение данных для настройки серверной части Compass On-premise.

Шаг 1: Регистрация#

Перейдите на страницу регистрации и заполните все необходимые поля. Затем, следуя указаниям инструкции, войдите в аккаунт.

После входа в аккаунт ответьте на вопросы для настройки аккаунта.

После завершения регистрации откроется главная страница i-Digital. После регистрации вам будет начислена бонусная сумма, которую можно потратить на тестирование отправки сообщений.

Шаг 2: Верификация#

Шаг 3: Получение необходимых данных для подключения#

Слева в меню откройте раздел «Разработчикам».

Нажмите «Создать ключ».

В открывшемся окне заполните форму как на скриншоте ниже и создайте секретный ключ.

Для подключения провайдера i-Digital укажите значение полученного ключа в соответствующее поле при заполнении файла конфигурации

auth.yaml:

idigital.api_header_key: <API key>

Подключение почты Gmail#

Почтовый сервис Gmail подключается в четыре шага:

Шаг 1: Регистрация аккаунта.

Шаг 2: Включение двухэтапной аутентификации.

Шаг 3: Создание пароля приложения.

Шаг 4: Получение данных для настройки серверной части Compass On‑premise.

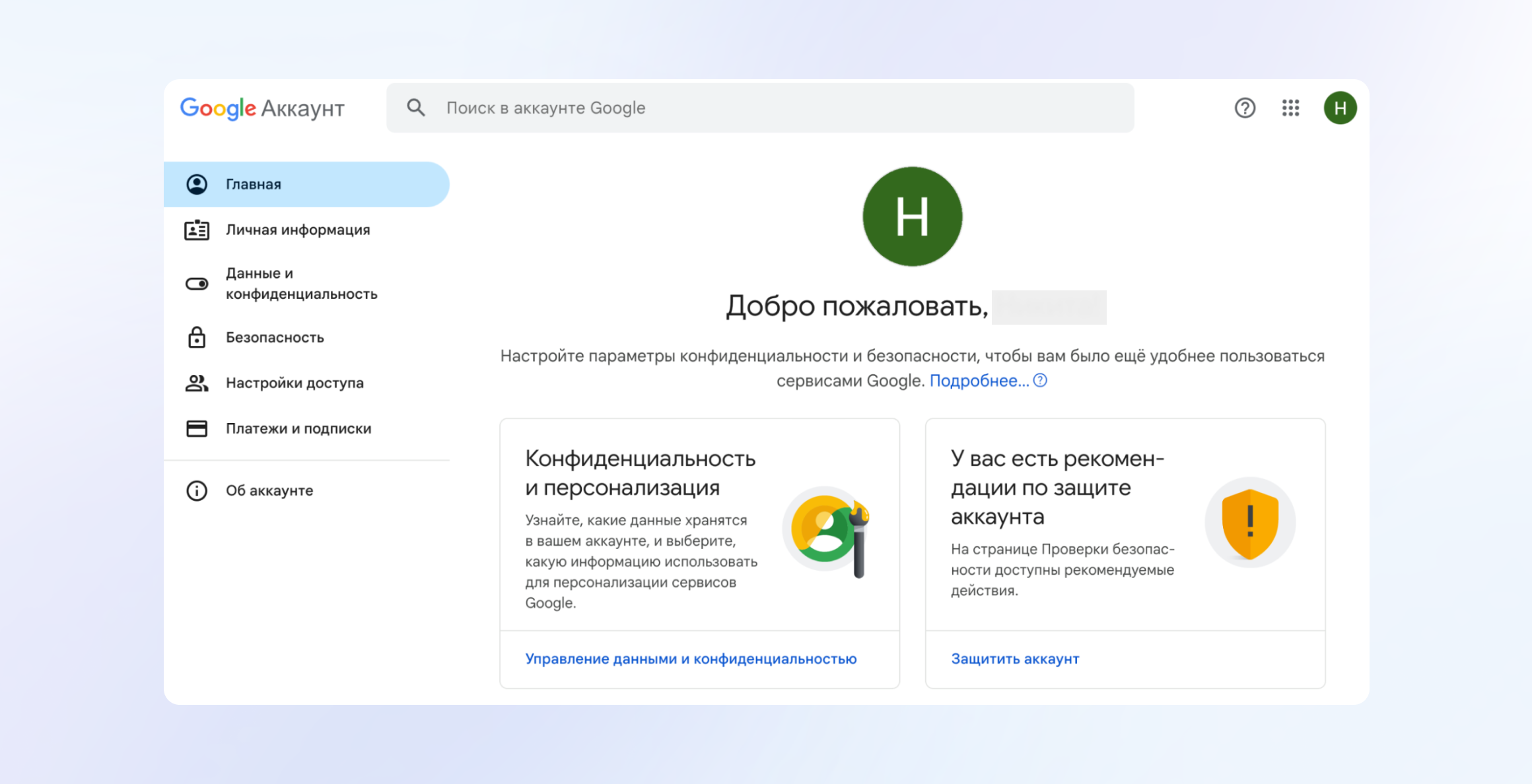

Шаг 1: Регистрация аккаунта#

Перейдите на страницу регистрации сервиса Gmail и заполните все необходимые поля.

Придумайте пароль и завершите создание аккаунта.

После завершения создания аккаунта откроется главная страница.

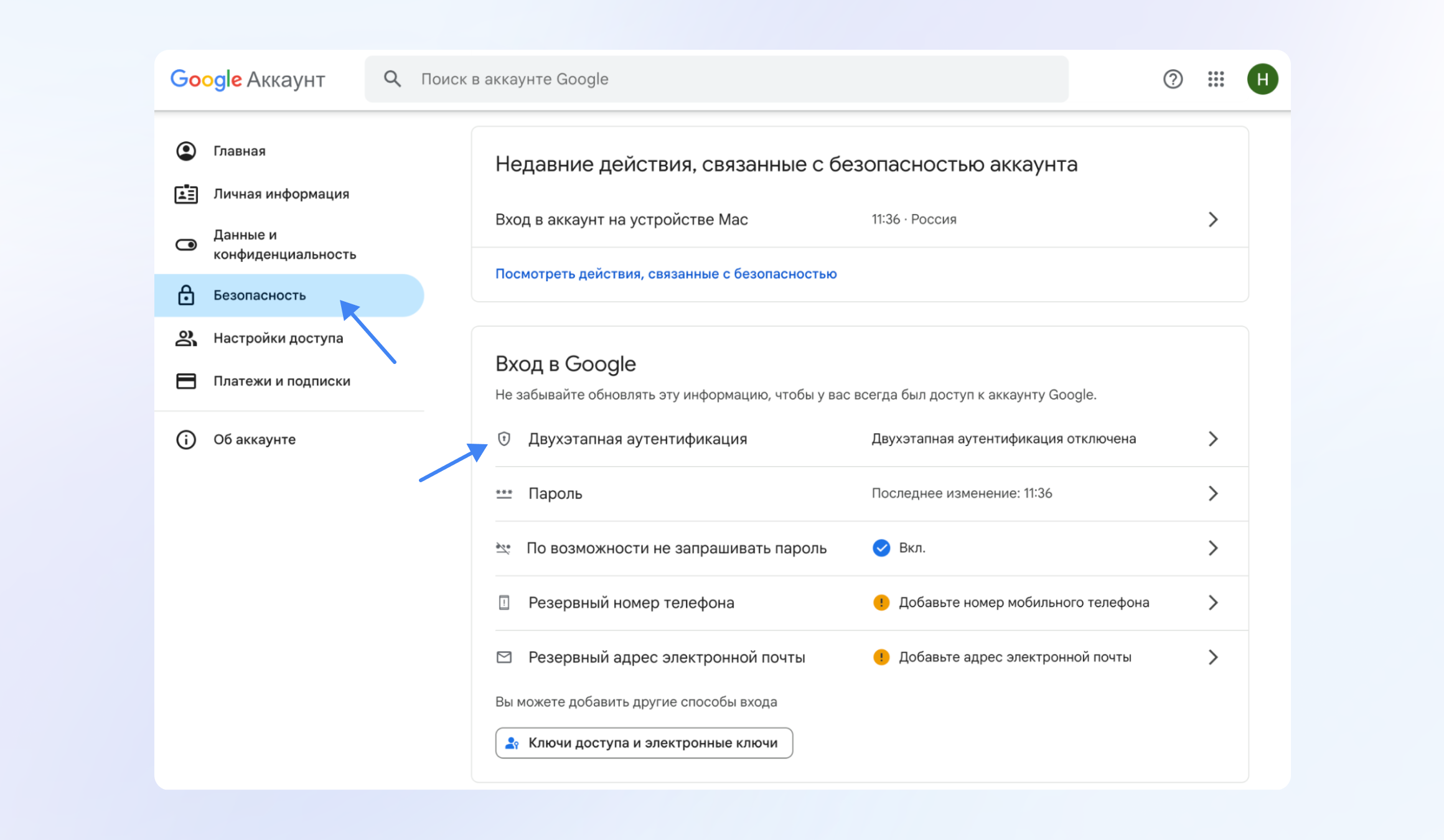

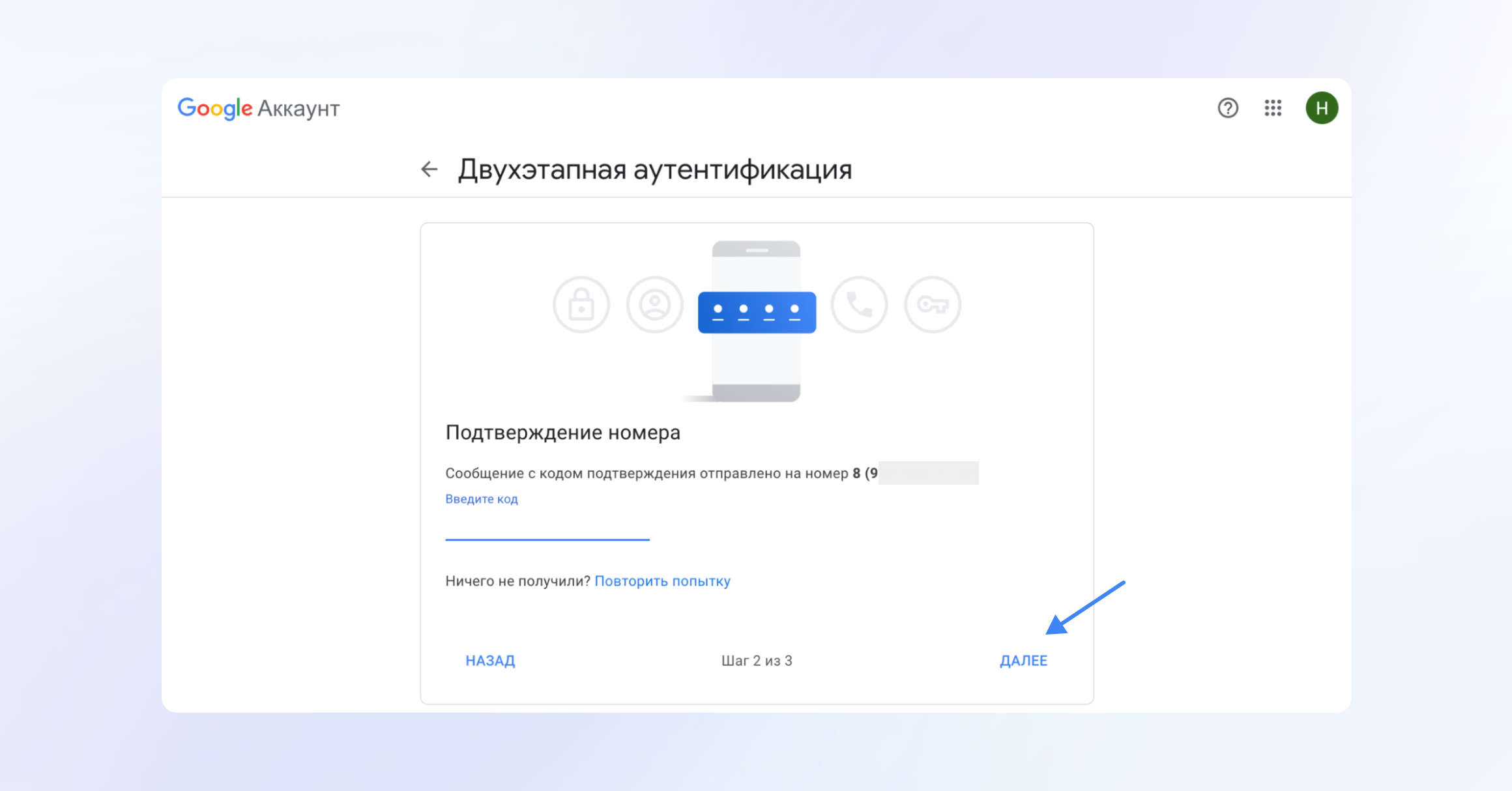

Шаг 2: Включение двухэтапной аутентификации#

Перейдите в раздел «Безопасность», нажмите на кнопку «Двухэтапная аутентификация».

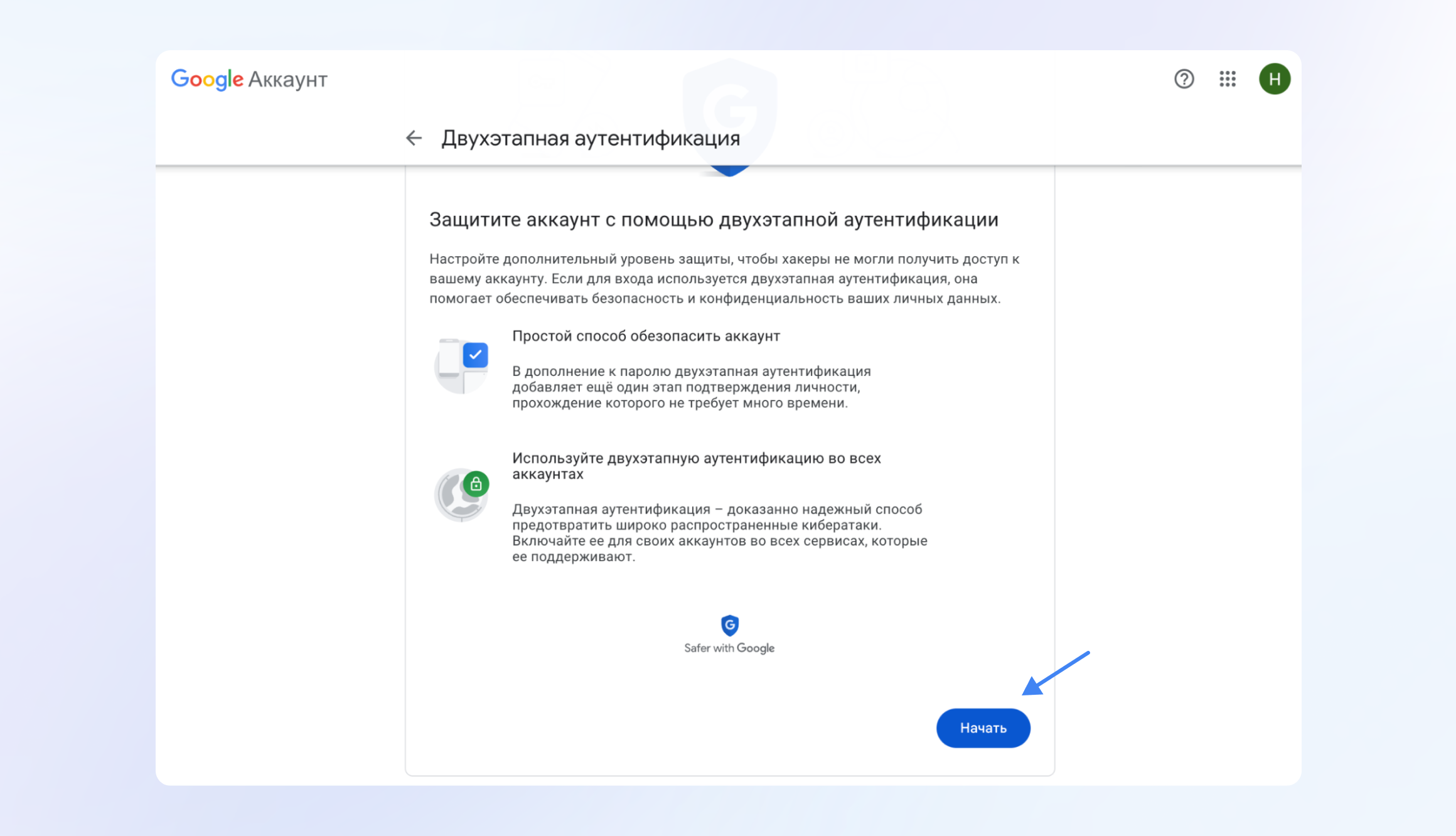

Нажмите кнопку «Начать», чтобы перейти к настройке.

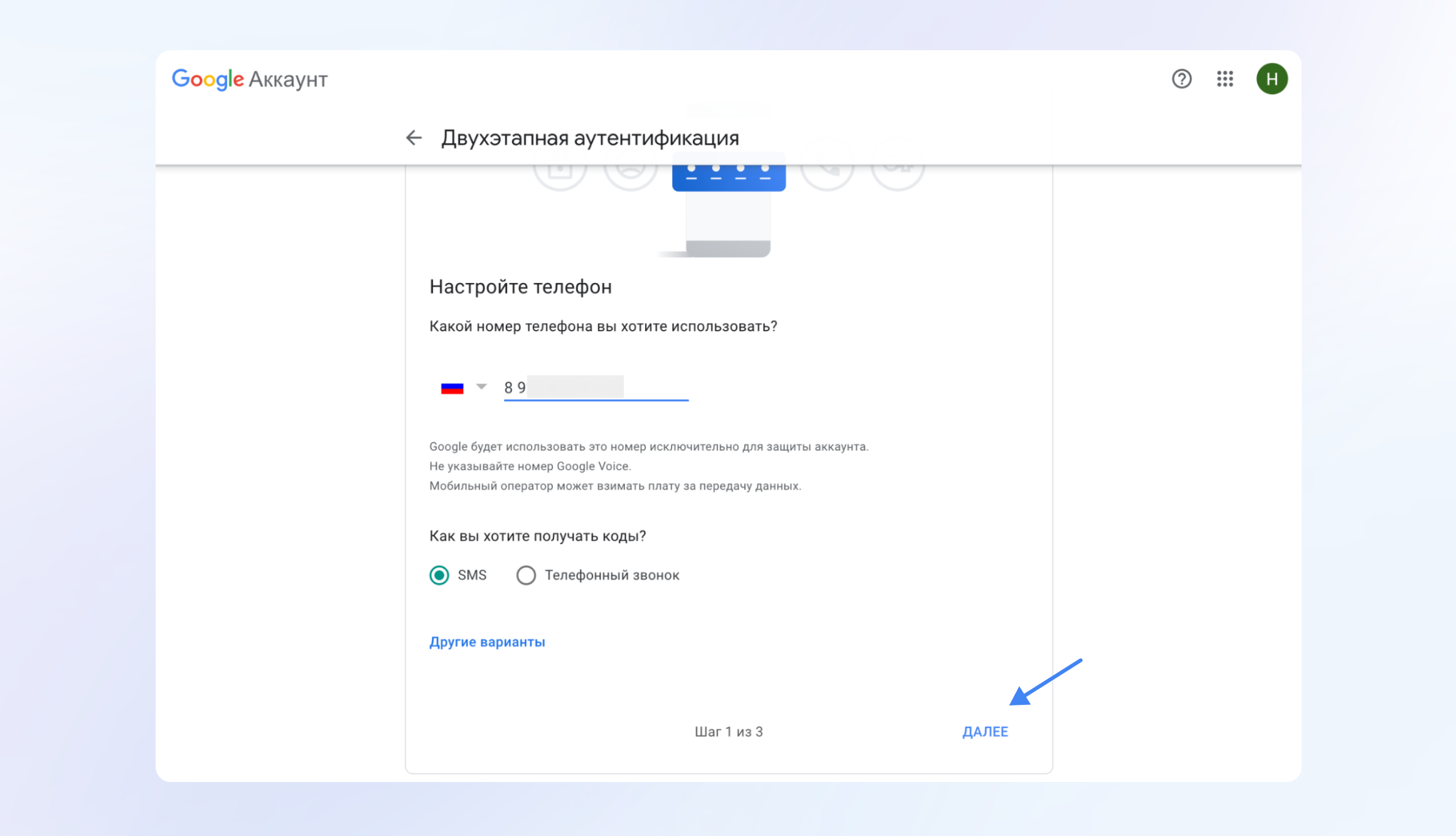

Введите номер телефона и нажмите кнопку «Далее».

Подтвердите номер телефона проверочным кодом и нажмите кнопку «Далее».

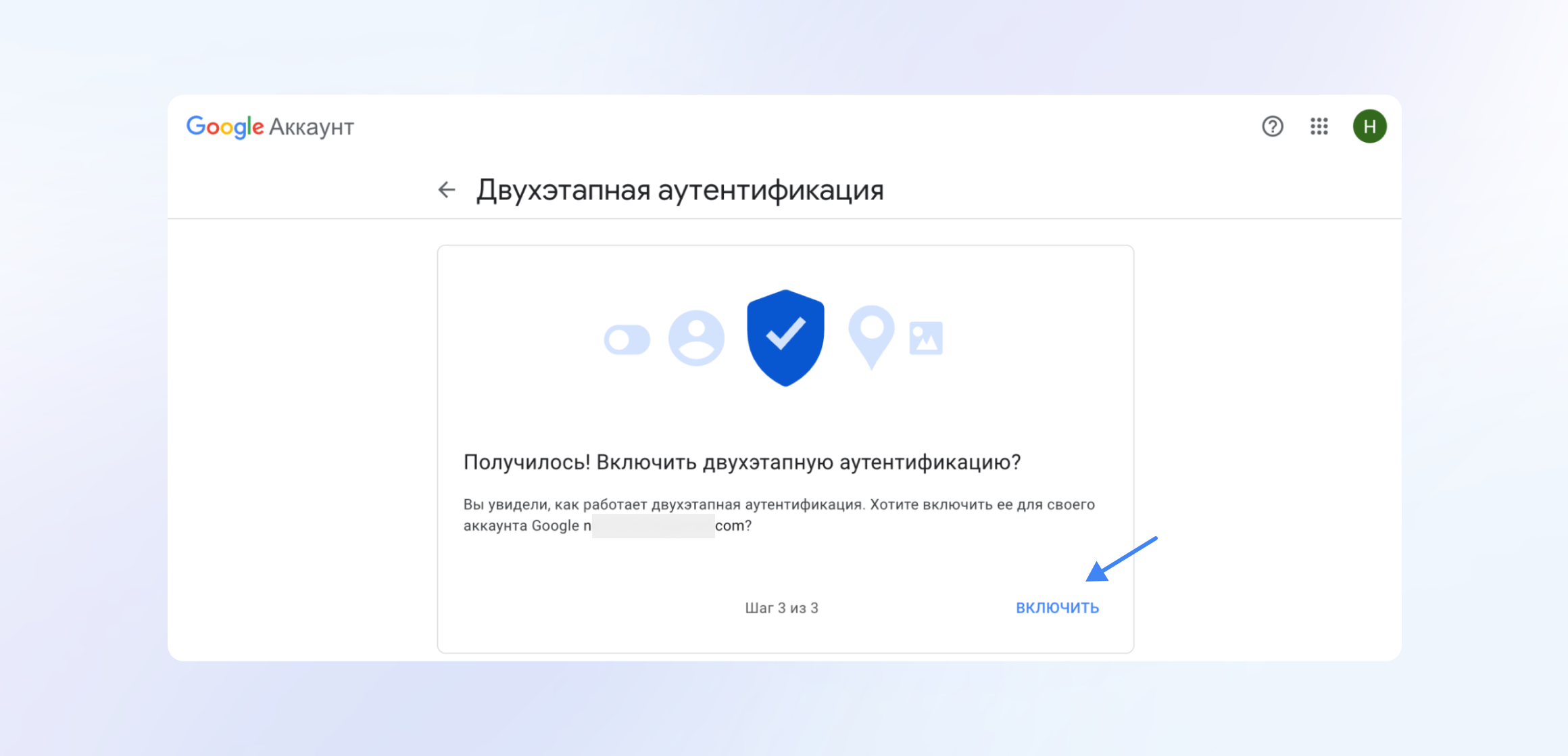

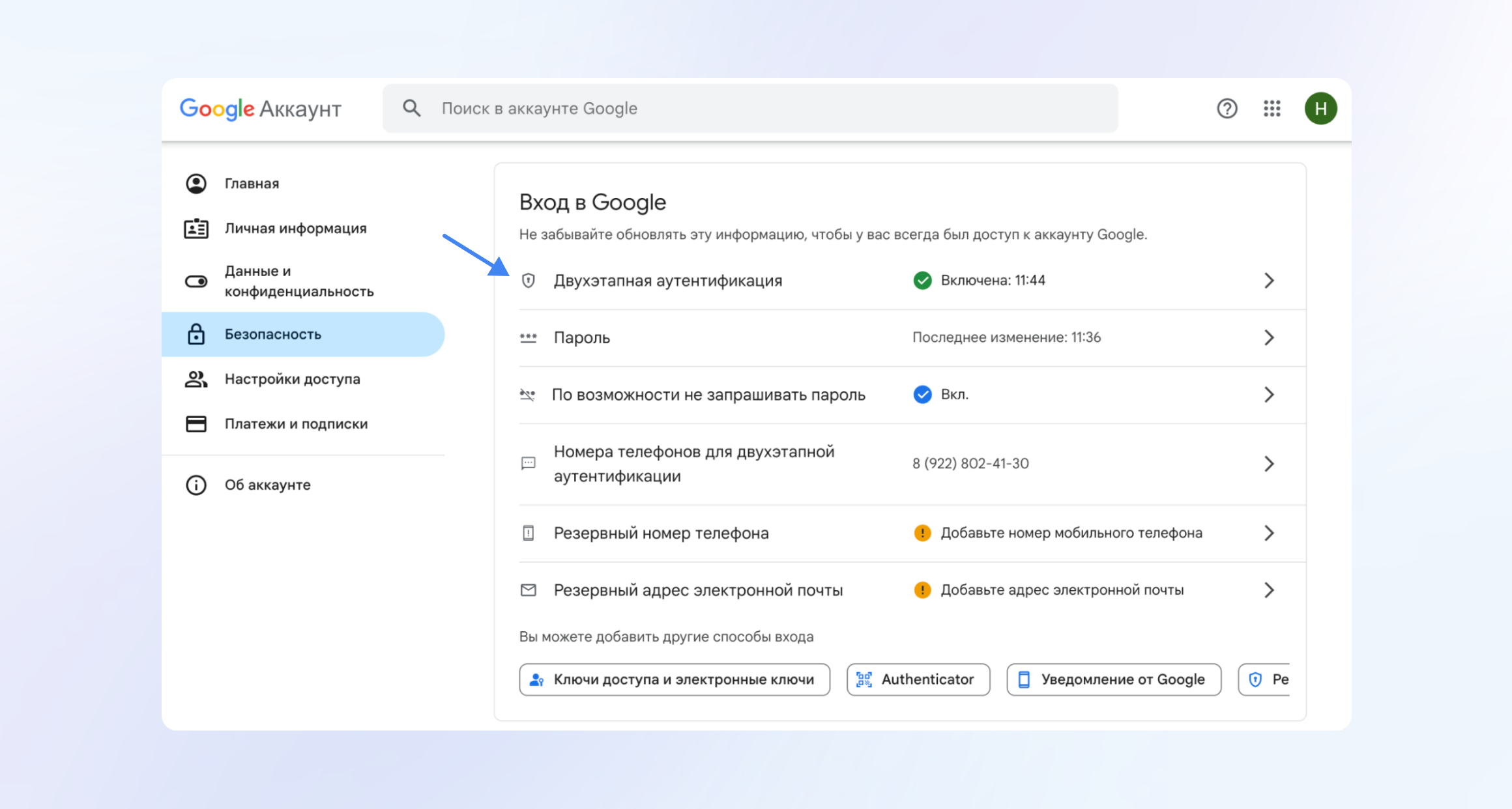

Завершите настройку двухэтапной аутентификации нажатием кнопки «Включить». Откроется страница раздела «Безопасность».

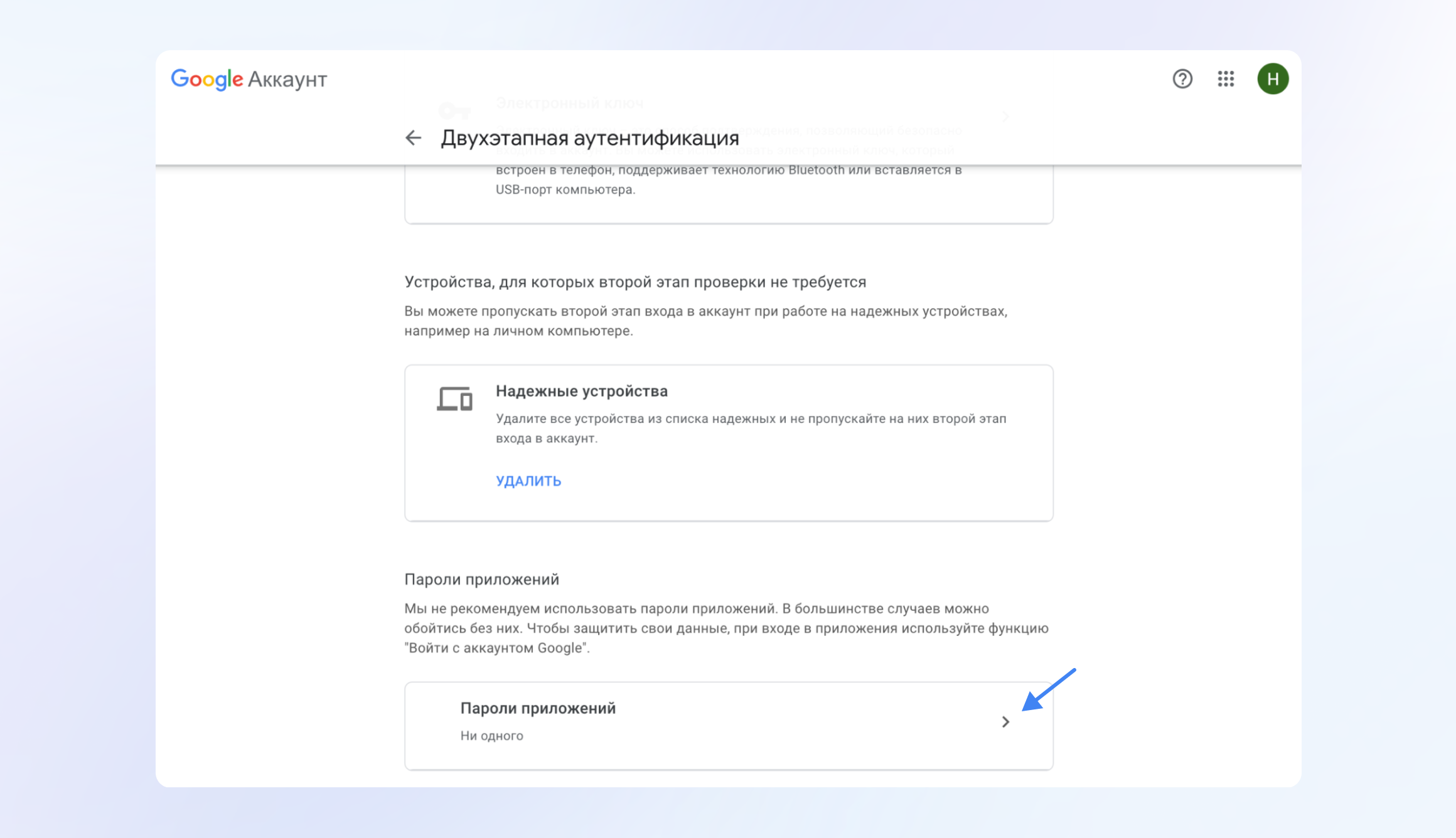

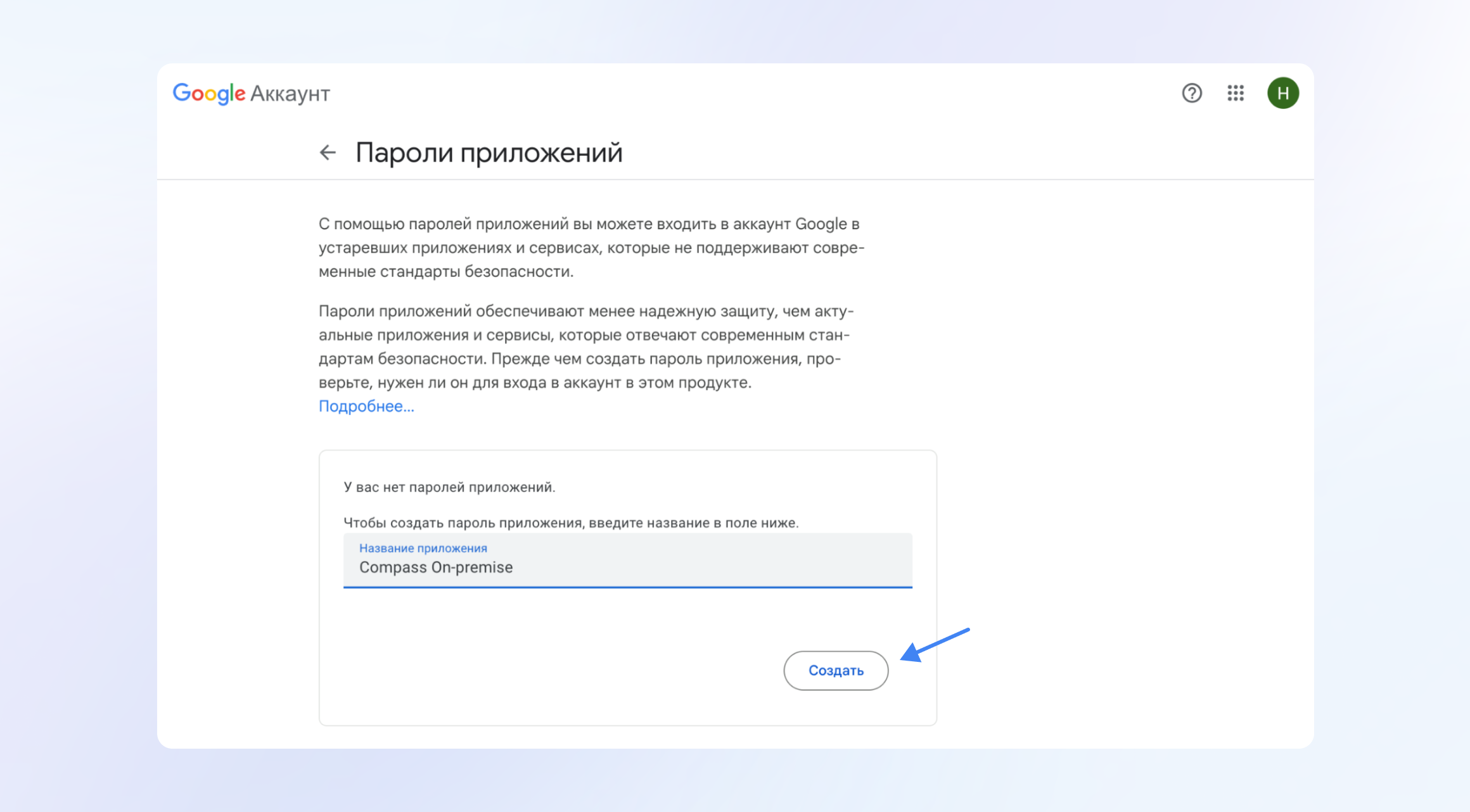

Шаг 3: Создание пароля приложения#

Перейдите в раздел настройки двухэтапной аутентификации. Может потребоваться ввод пароля от аккаунта.

Нажмите на пункт «Пароли приложений» в нижней части раздела двухэтапной аутентификации.

Введите название приложения, например «Compass On‑premise». Нажмите кнопку «Создать».

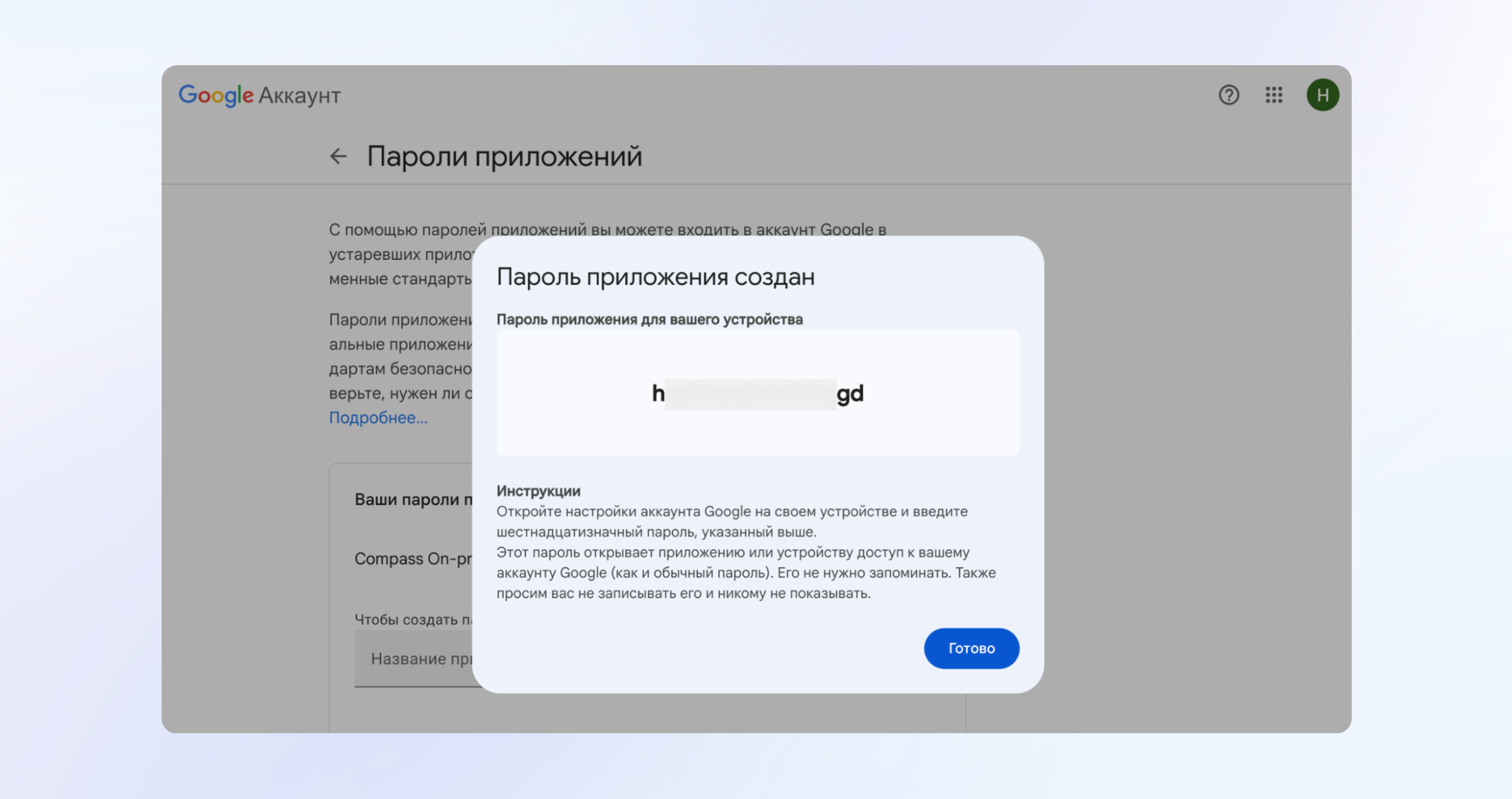

После подтверждения названия приложения будет создан пароль приложения. Скопируйте и сохраните пароль, он потребуется далее для настройки серверной части приложения.

Шаг 4: Получение данных для настройки серверной части Compass On‑premise#

Для завершения подключения почты Gmail укажите ваш email и пароль приложения в соответствующие поля при заполнении файла конфигурации почтового сервиса во время установки серверной части приложения:

smtp.host: "smtp.gmail.com"

smtp.username: "your_email@gmail.com"

smtp.password: "пароль приложения"

smtp.from: "your_email@gmail.com"

Подключение почты Яндекс#

Почтовый сервис Яндекс подключается в четыре шага:

Шаг 1: Регистрация аккаунта.

Шаг 2: Создание пароля приложения.

Шаг 3: Разрешение доступа к почтовому ящику.

Шаг 4: Получение данных для настройки серверной части Compass On‑premise.

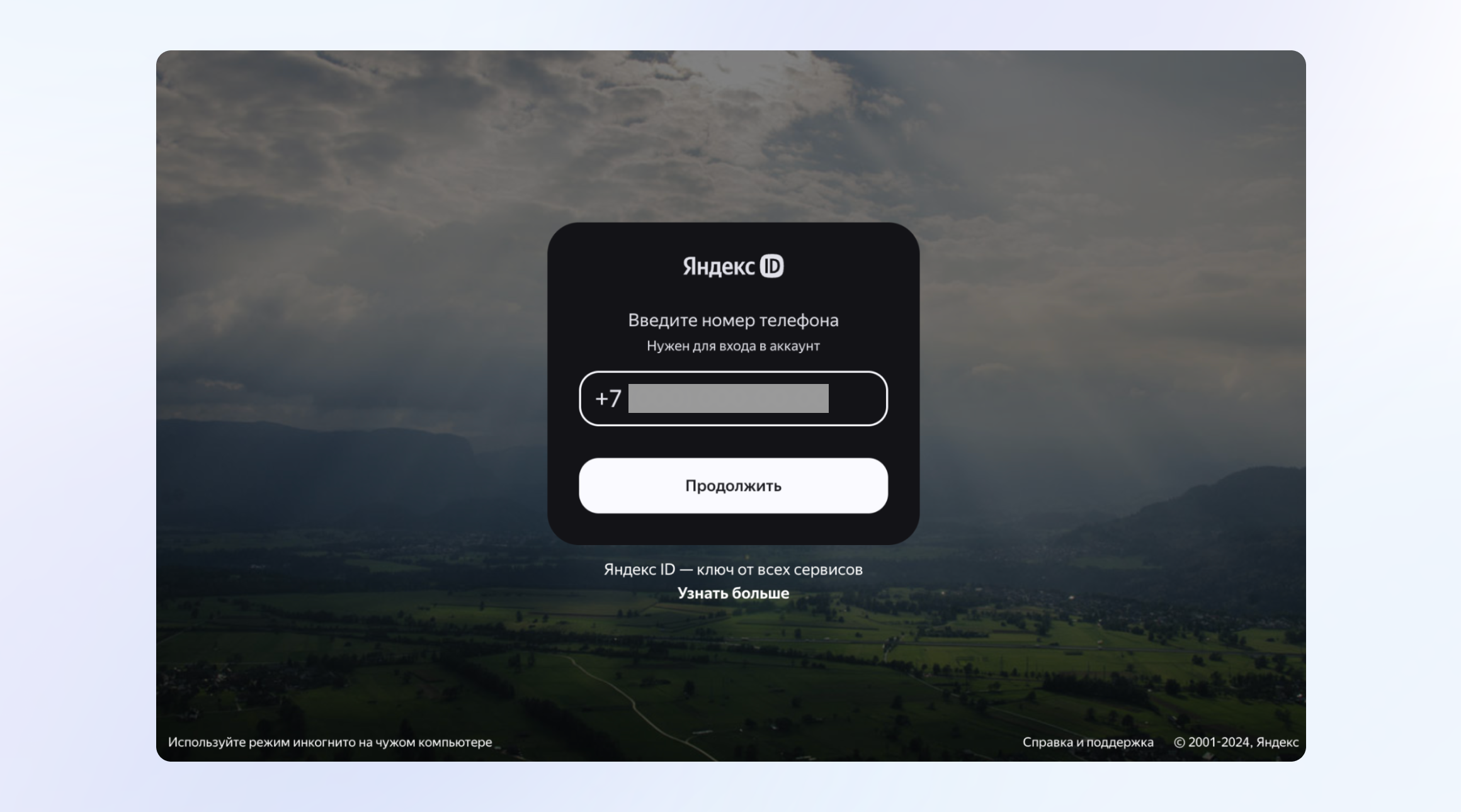

Шаг 1: Регистрация аккаунта#

Перейдите на страницу регистрации сервиса Яндекс и заполните все необходимые поля.

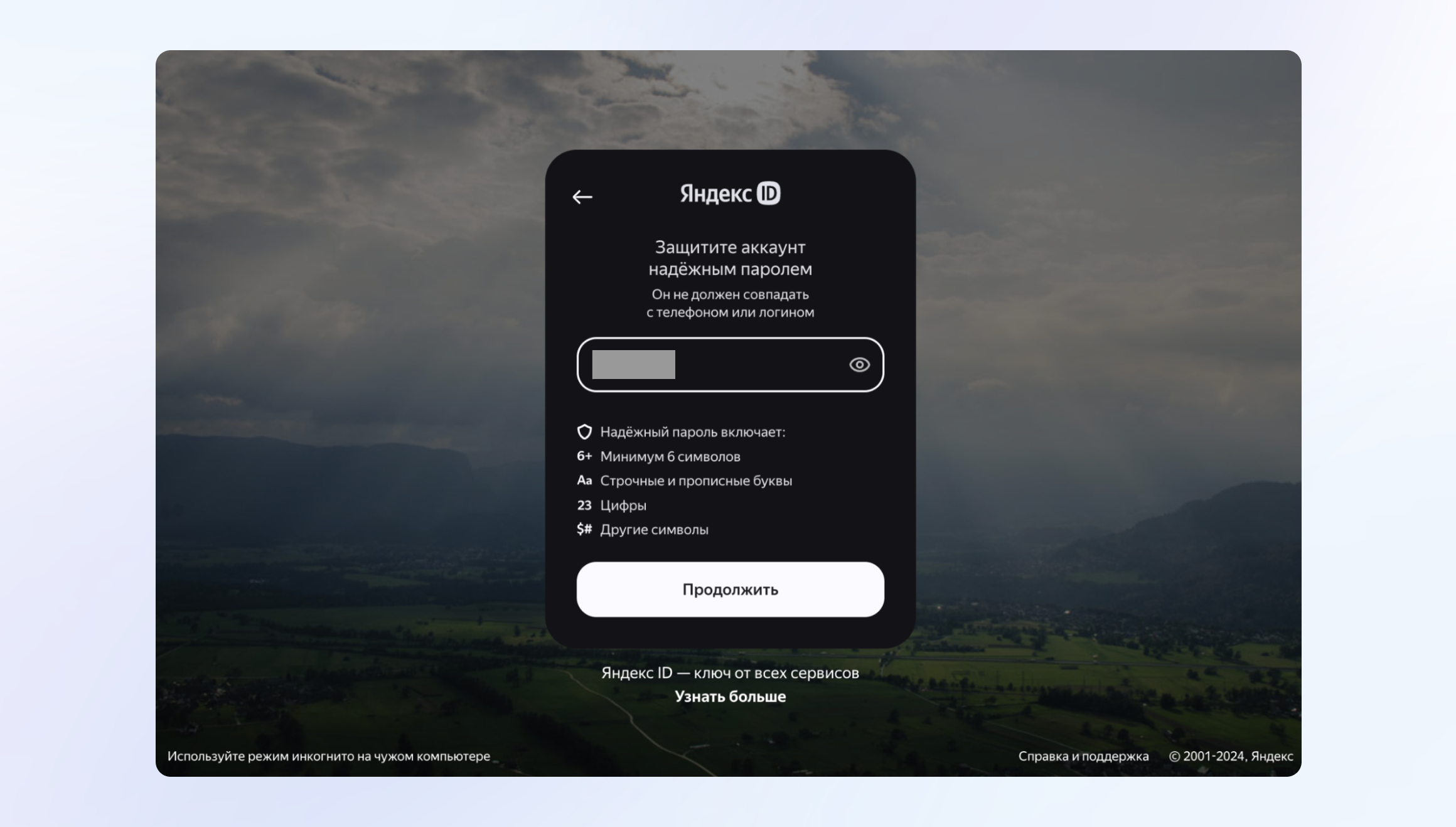

Придумайте пароль и завершите создание аккаунта.

После завершения создания аккаунта откроется главная страница.

Шаг 2: Создание пароля приложения#

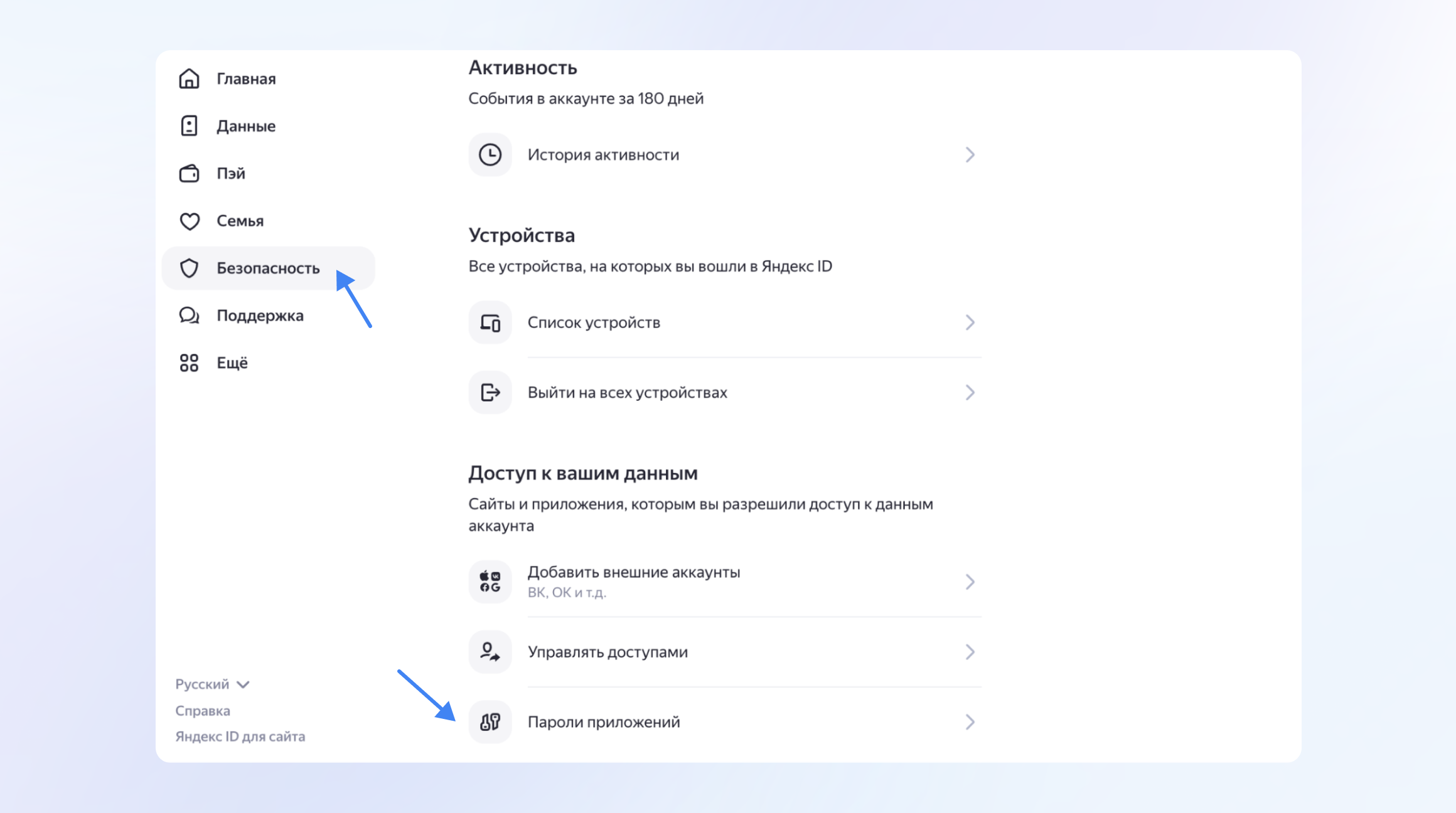

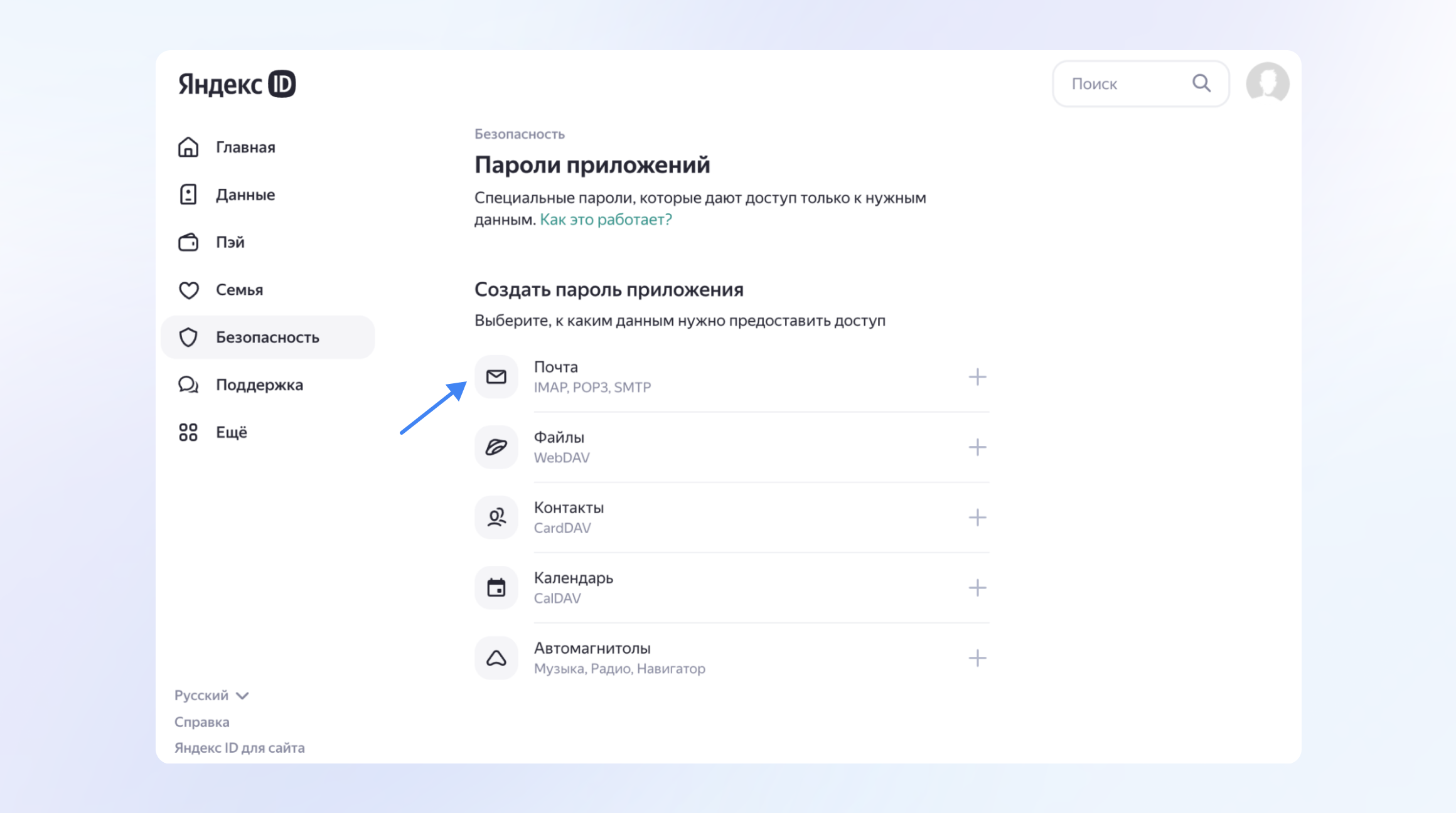

Перейдите в раздел «Безопасность». Нажмите на пункт «Пароли приложений» в нижней части раздела.

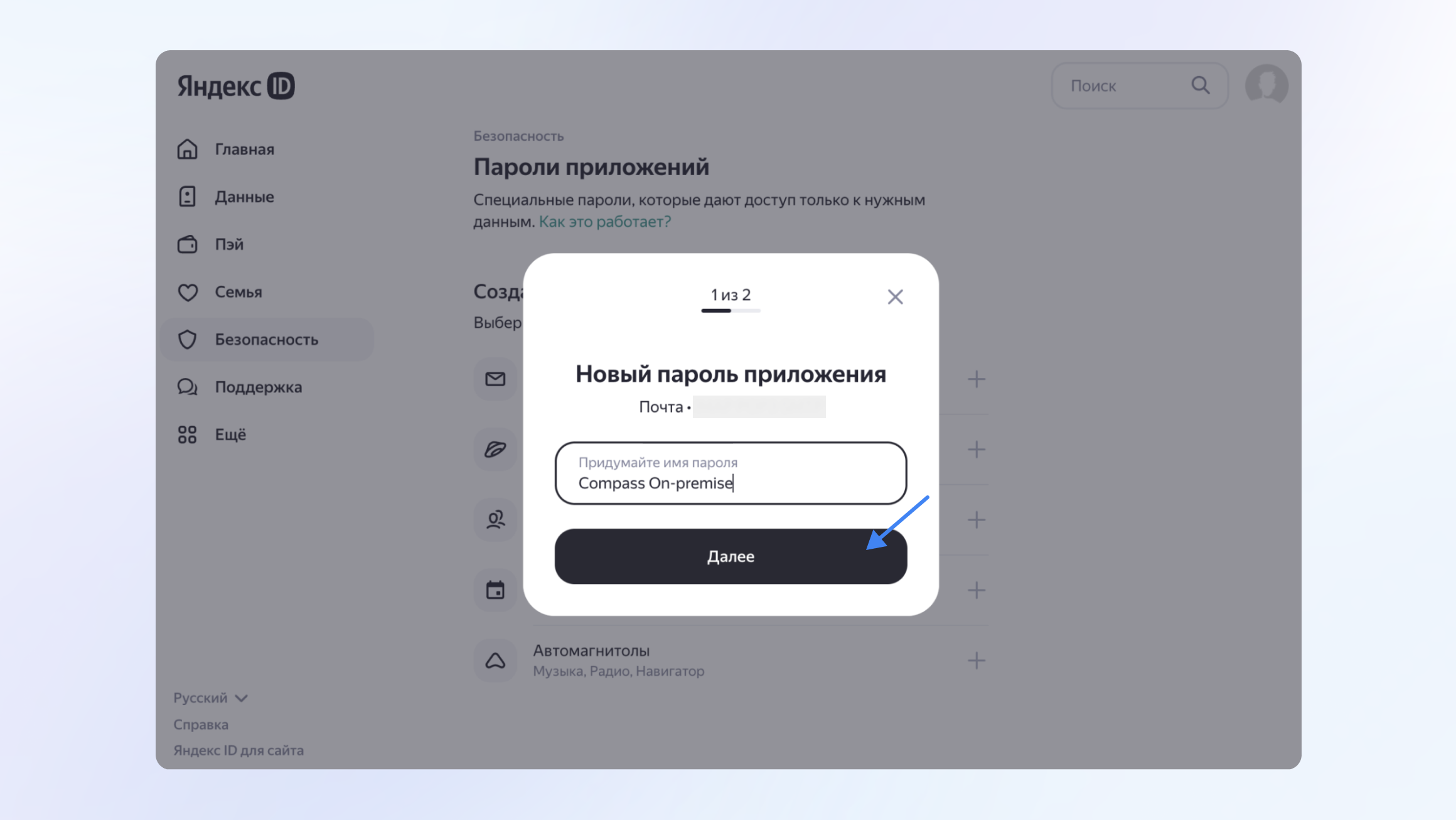

Выберите пункт «Почта». Откроется экран ввода имени пароля приложения.

Введите имя пароля приложения, например «Compass On‑premise». Нажмите кнопку «Далее».

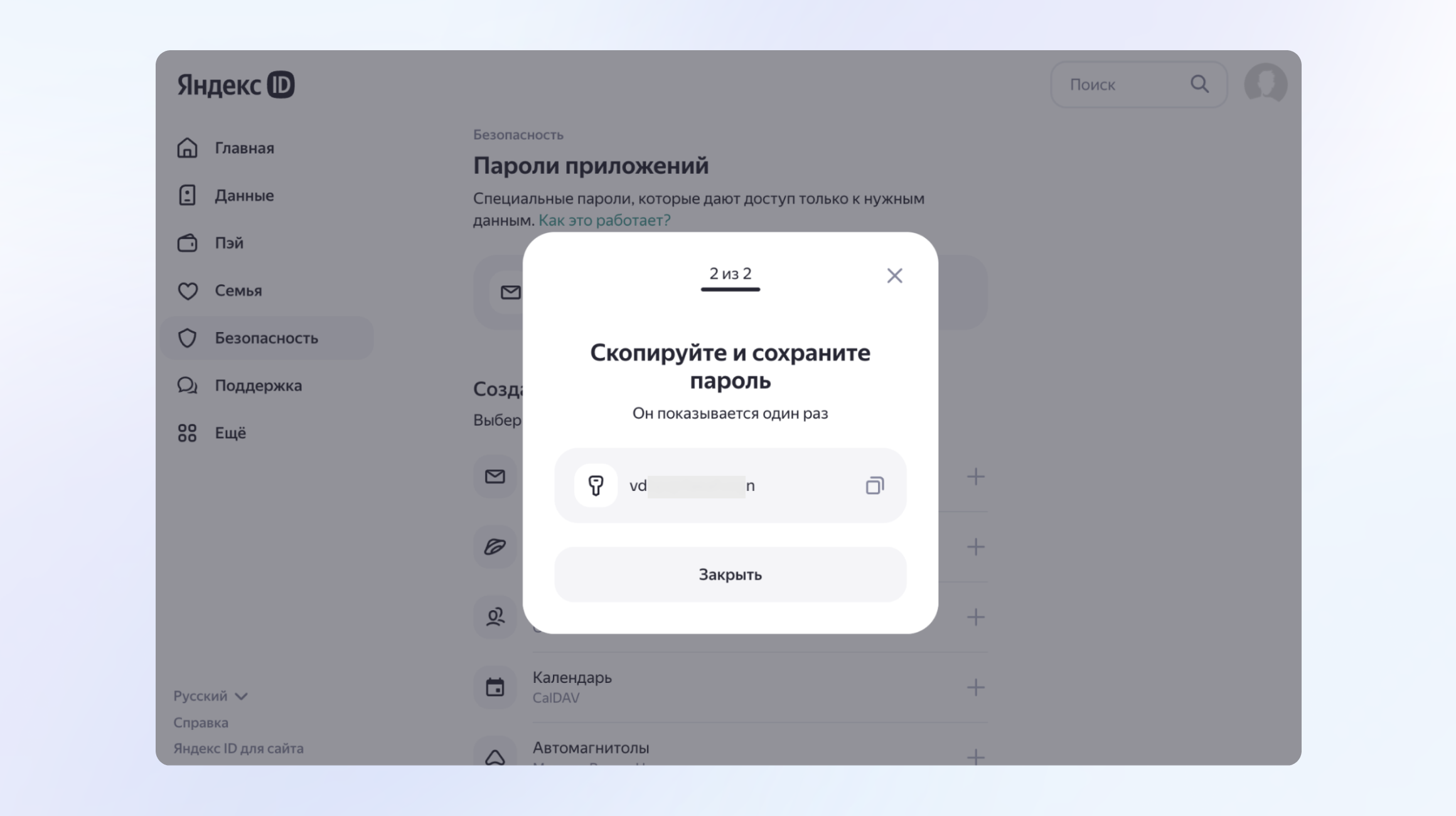

После подтверждения будет создан пароль приложения. Скопируйте и сохраните пароль, он потребуется далее для настройки серверной части приложения.

Шаг 3: Разрешение доступа к почтовому ящику#

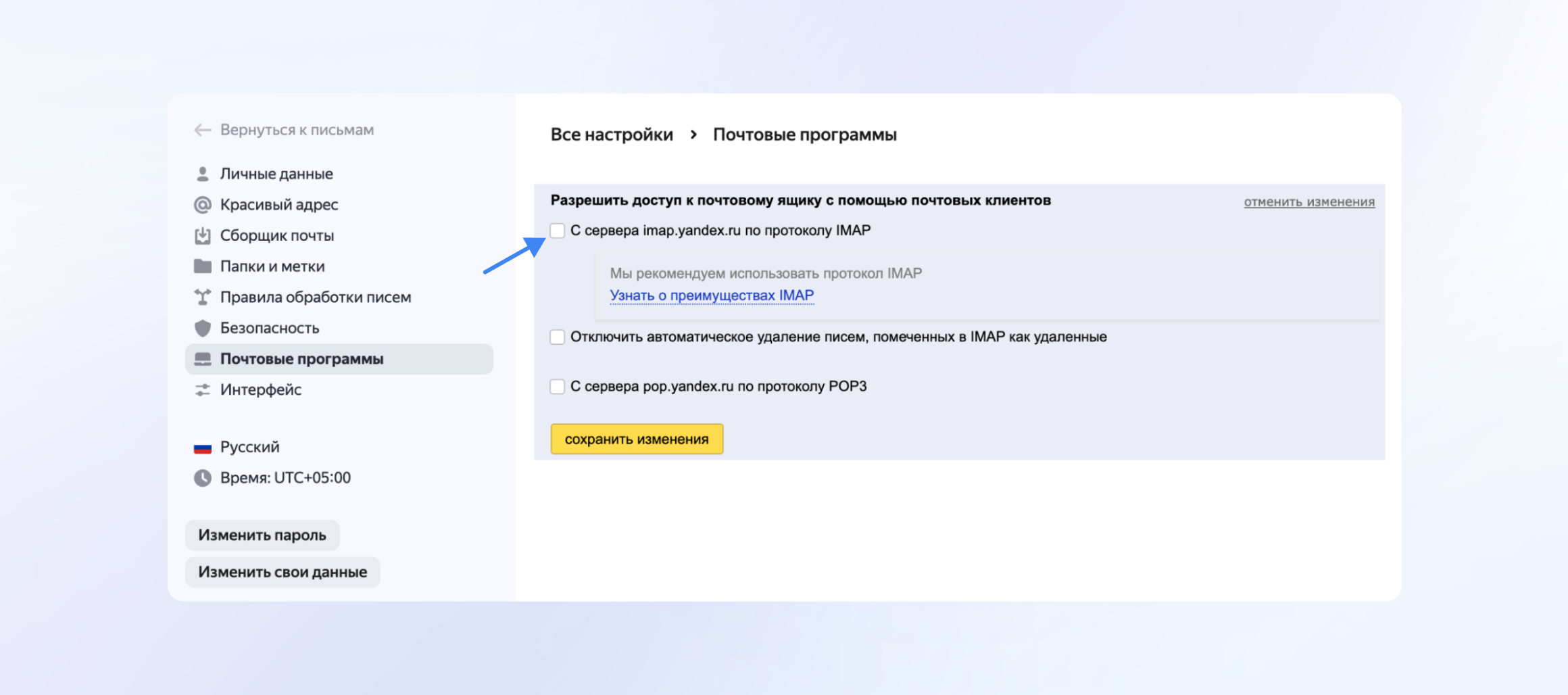

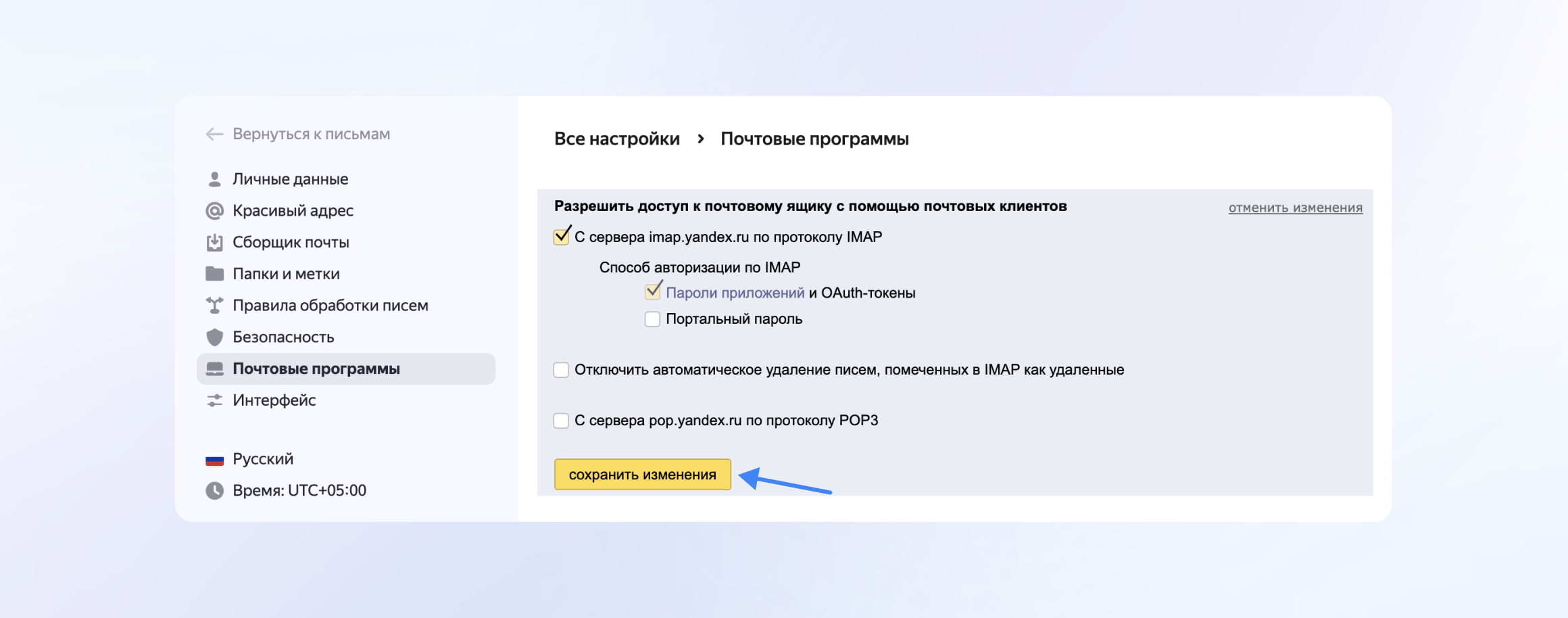

Перейдите на страницу разрешения доступа к почтовому ящику от лица созданного ранее аккаунта.

Примечание

Включение доступа – это требование Яндекс. Приложение использует только подключение SMTP для отправки писем.

Нажмите галочку «С сервера imap.yandex.ru по протоколу IMAP» и нажмите кнопку «Сохранить изменения».

Шаг 4: Получение данных для настройки серверной части Compass On‑premise#

Для завершения подключения почты Яндекс укажите ваш email и пароль приложения в соответствующие поля при заполнении файла конфигурации почтового сервиса во время установки серверной части приложения:

smtp.host: “smtp.yandex.ru”

smtp.username: “your_email@yandex.ru”

smtp.password: “пароль приложения”

smtp.from: “your_email@yandex.ru”

Настройка SSO-авторизации через AD FS#

SSO-авторизация через AD FS по протоколу OIDC настраивается в три шага:

Шаг 1: Настройка интеграции с серверной частью Compass On‑premise.

Шаг 2: Настройка интеграции с клиентской частью Compass On‑premise.

Шаг 3: Получение данных для настройки серверной части Compass On‑premise.

Шаг 1: Настройка интеграции с серверной частью Compass On‑premise#

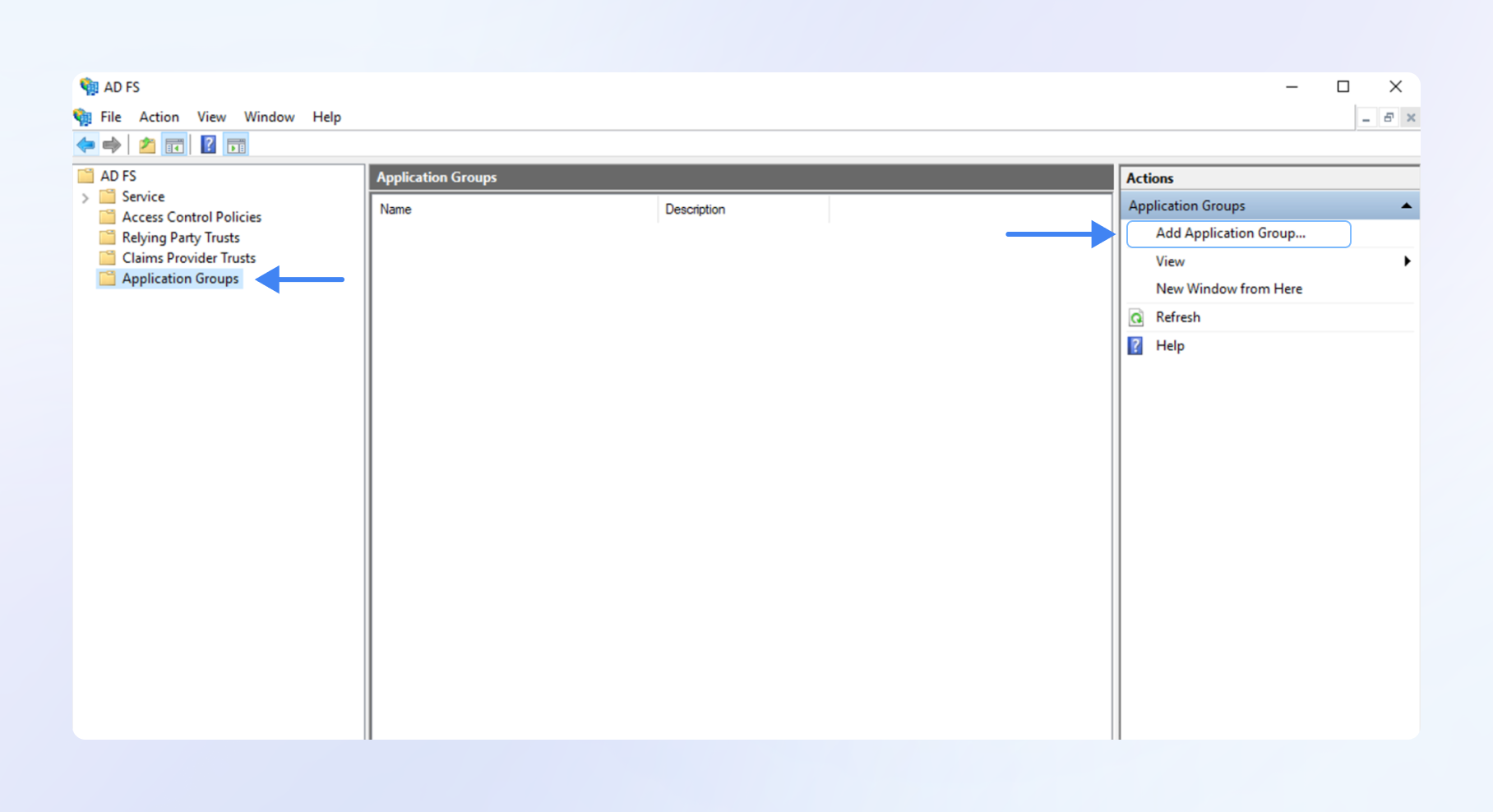

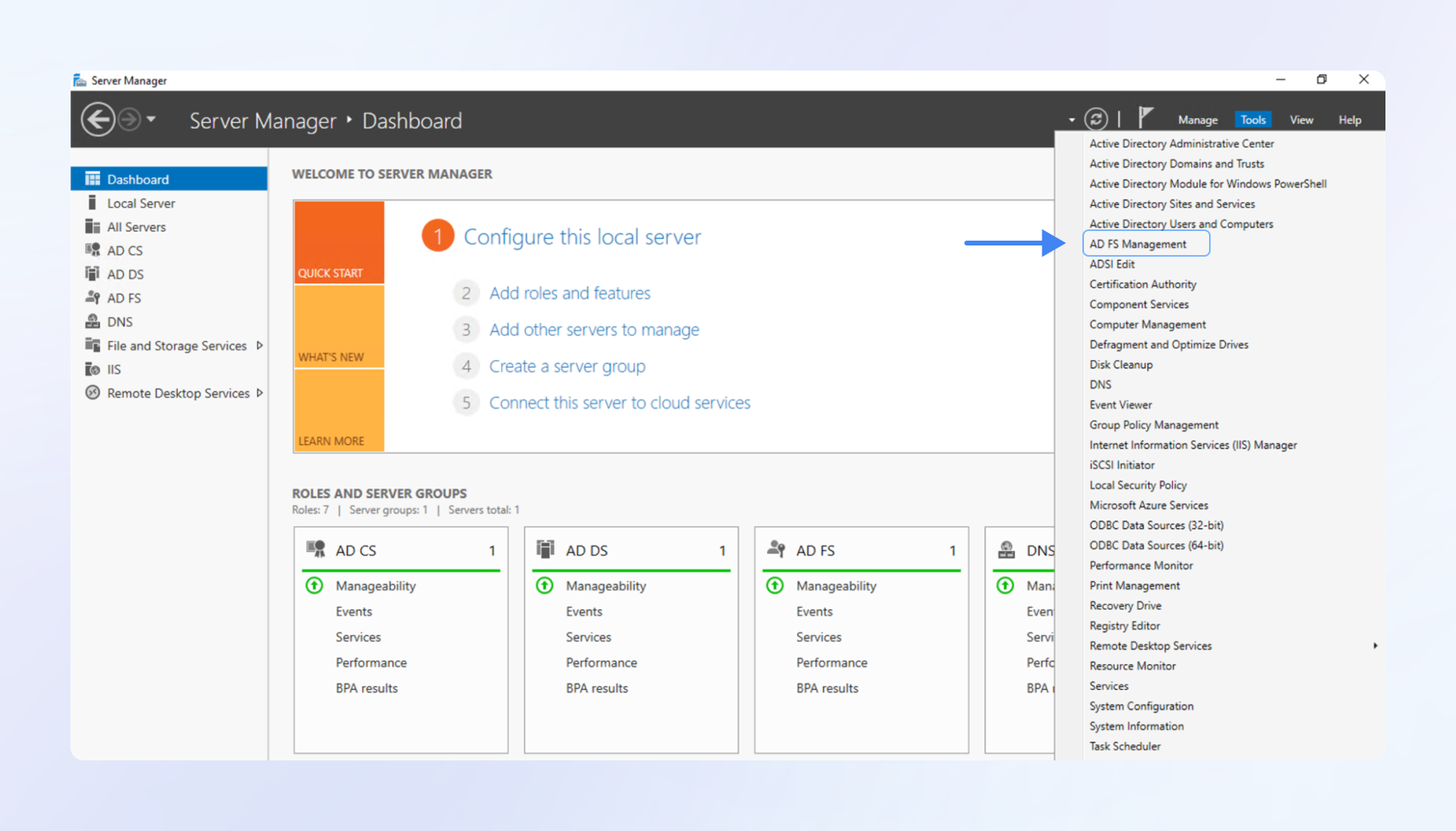

Откройте приложение «Server Manager», нажмите кнопку «Tools», выберите пункт «AD FS Management». Откроется окно настройки AD FS.

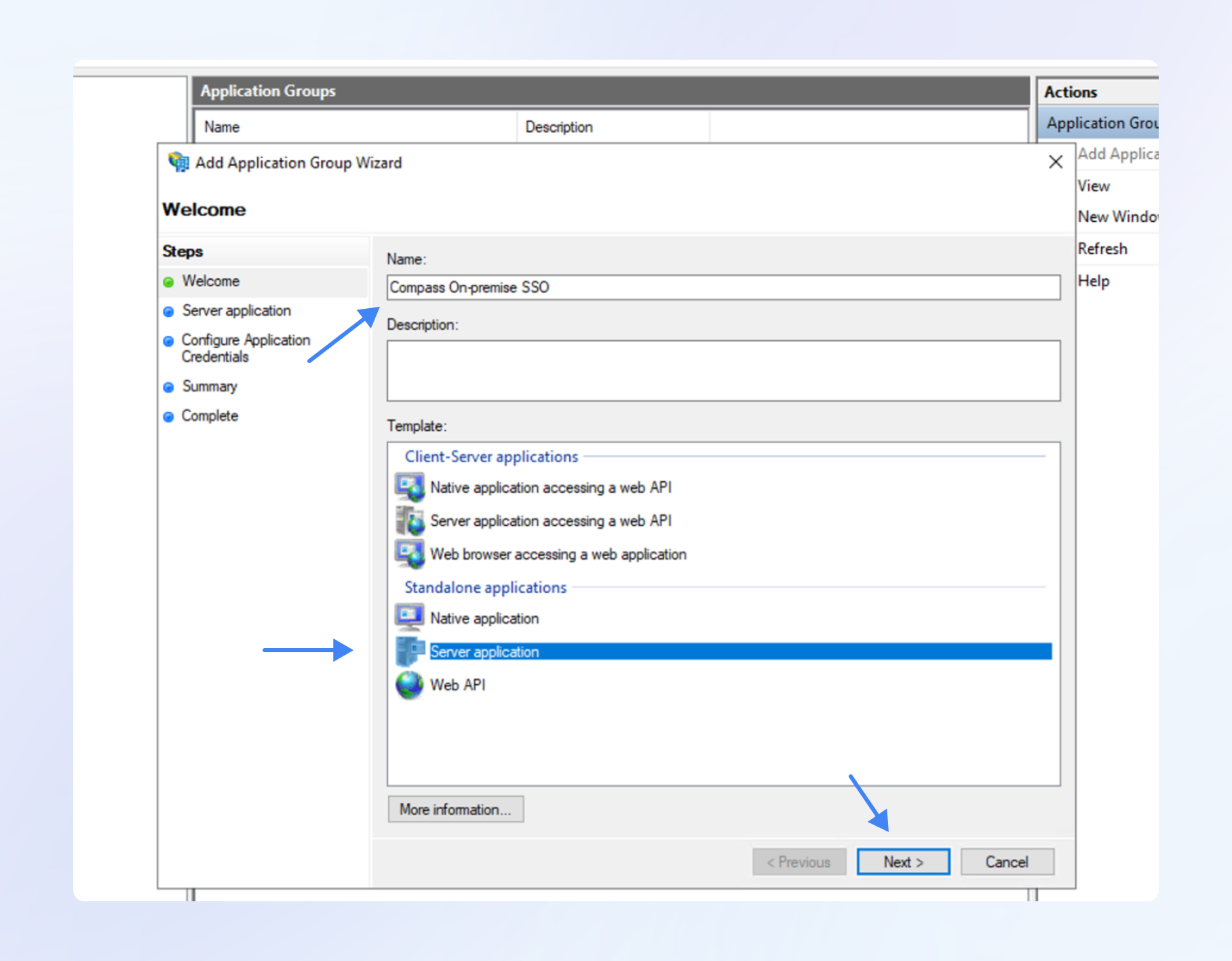

Откройте раздел «Application Groups», нажмите на «Add Application Group…». Откроется окно настройки интеграции.

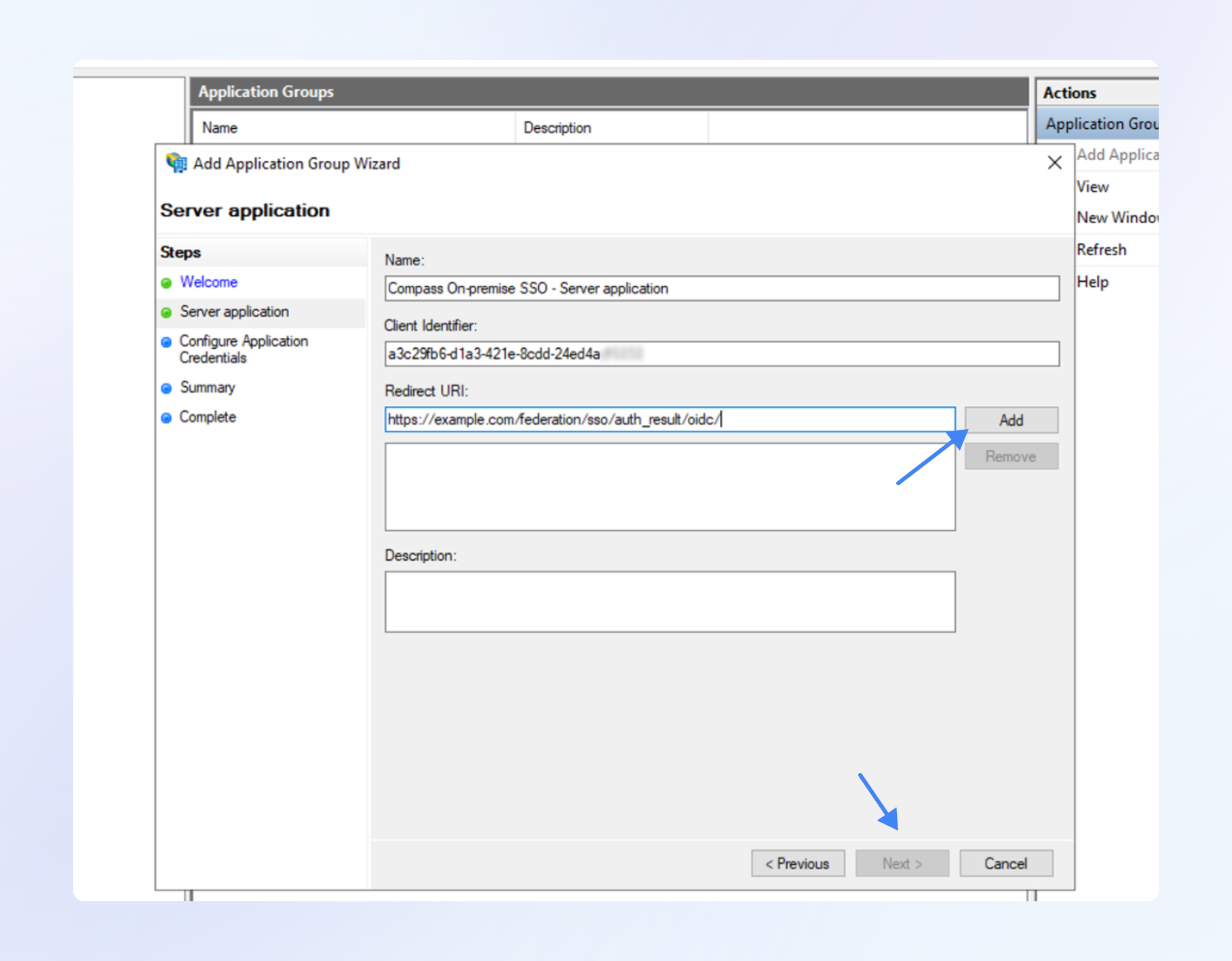

Введите название интеграции с приложением, например «Compass On‑premise SSO». Нажмите на «Server application» и кнопку «Next».

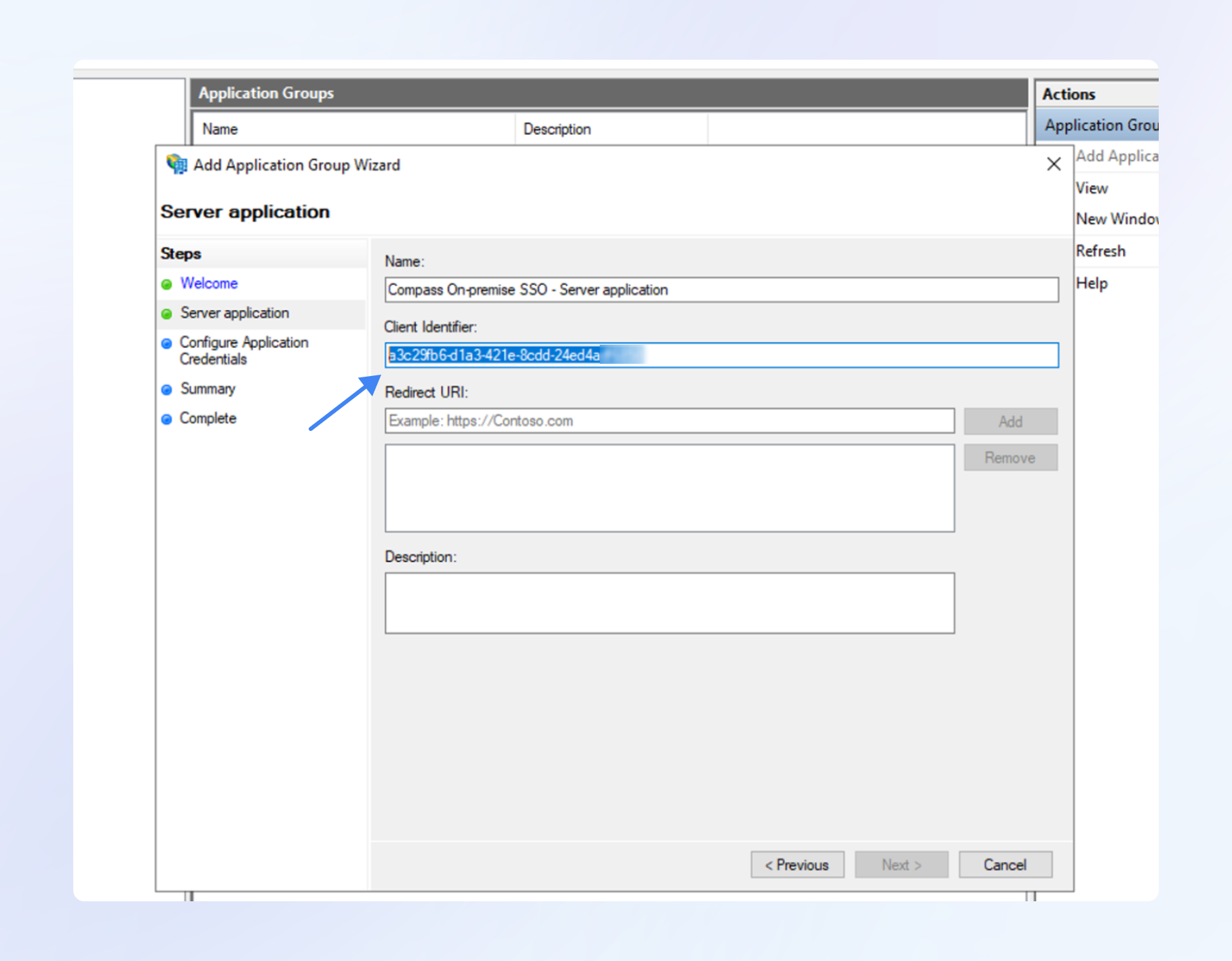

Скопируйте и сохраните Client Identifier, эти данные потребуются далее для настройки интеграции и серверной части приложения.

Введите в поле «Redirect URl» следующую ссылку: «https://<ваш Compass On‑premise домен>/federation/sso/auth_result/oidc/». Нажмите кнопку «Add» и затем кнопку «Next».

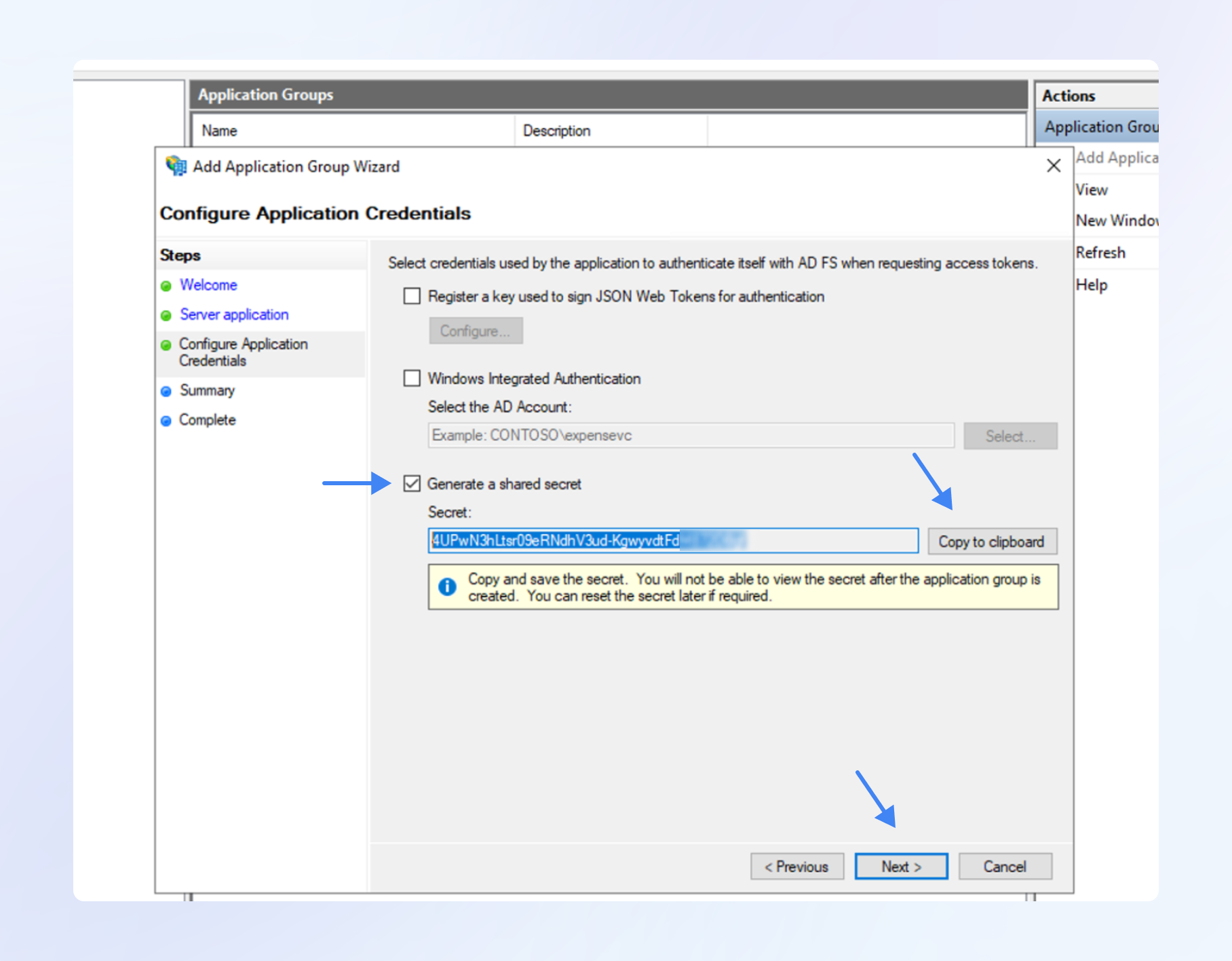

Нажмите галочку «Generate a shared secret». Скопируйте и сохраните сгенерированный код Secret, он потребуются далее для настройки серверной части приложения. Нажмите кнопку «Next».

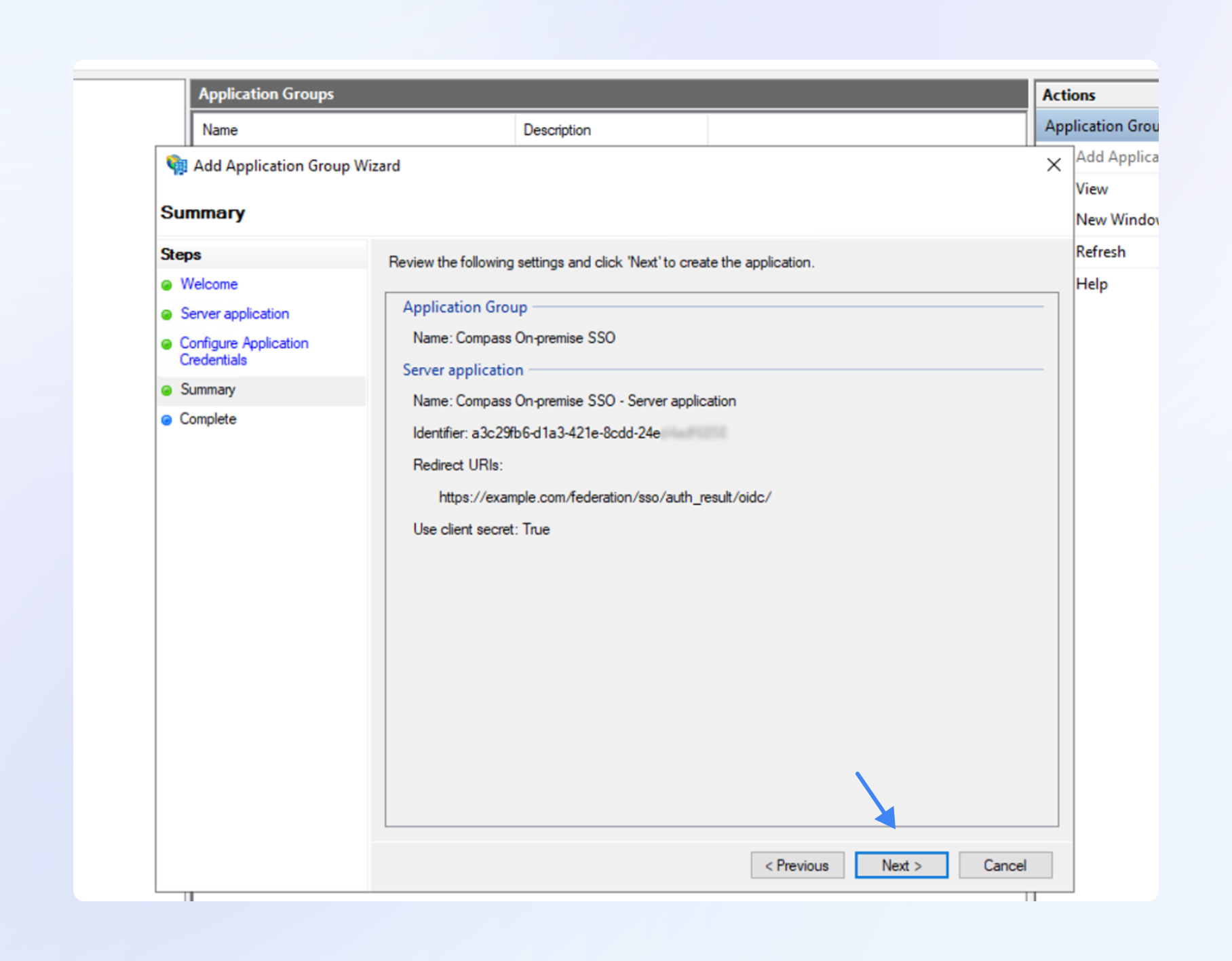

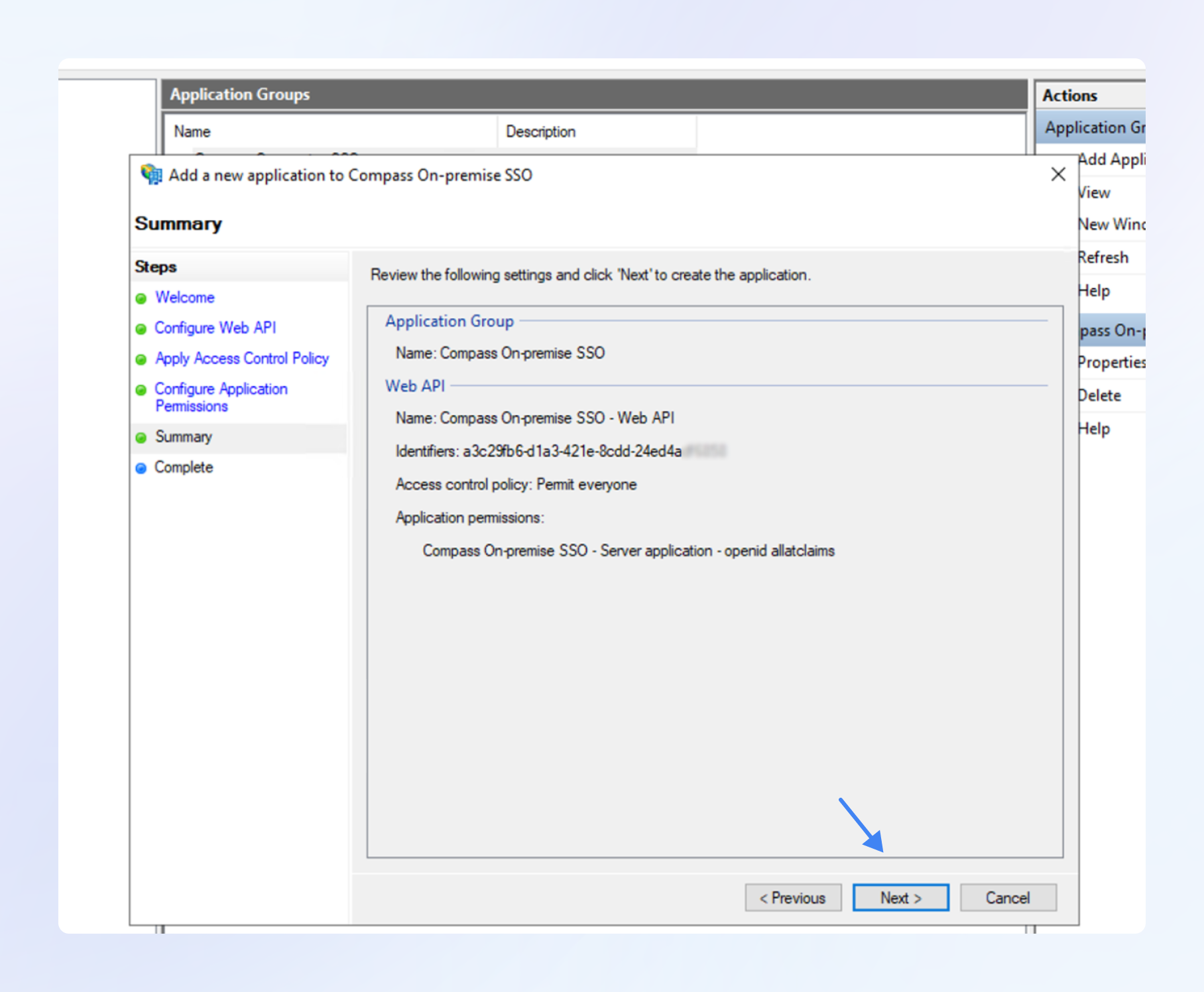

Проверьте настройки и нажмите кнопку «Next» для завершения создания интеграции с серверной частью Compass On-premise.

Шаг 2: Настройка интеграции с клиентской частью Compass On‑premise#

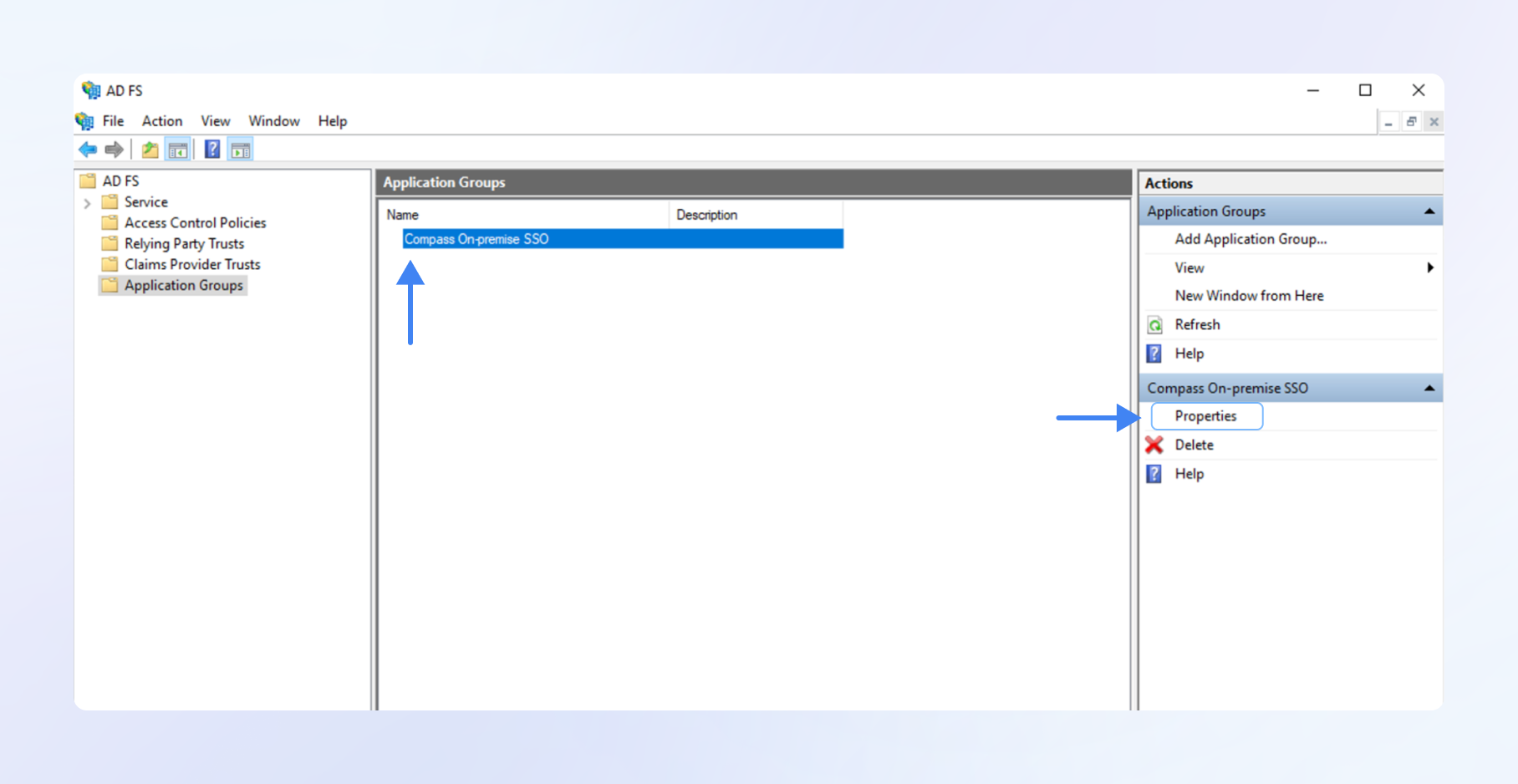

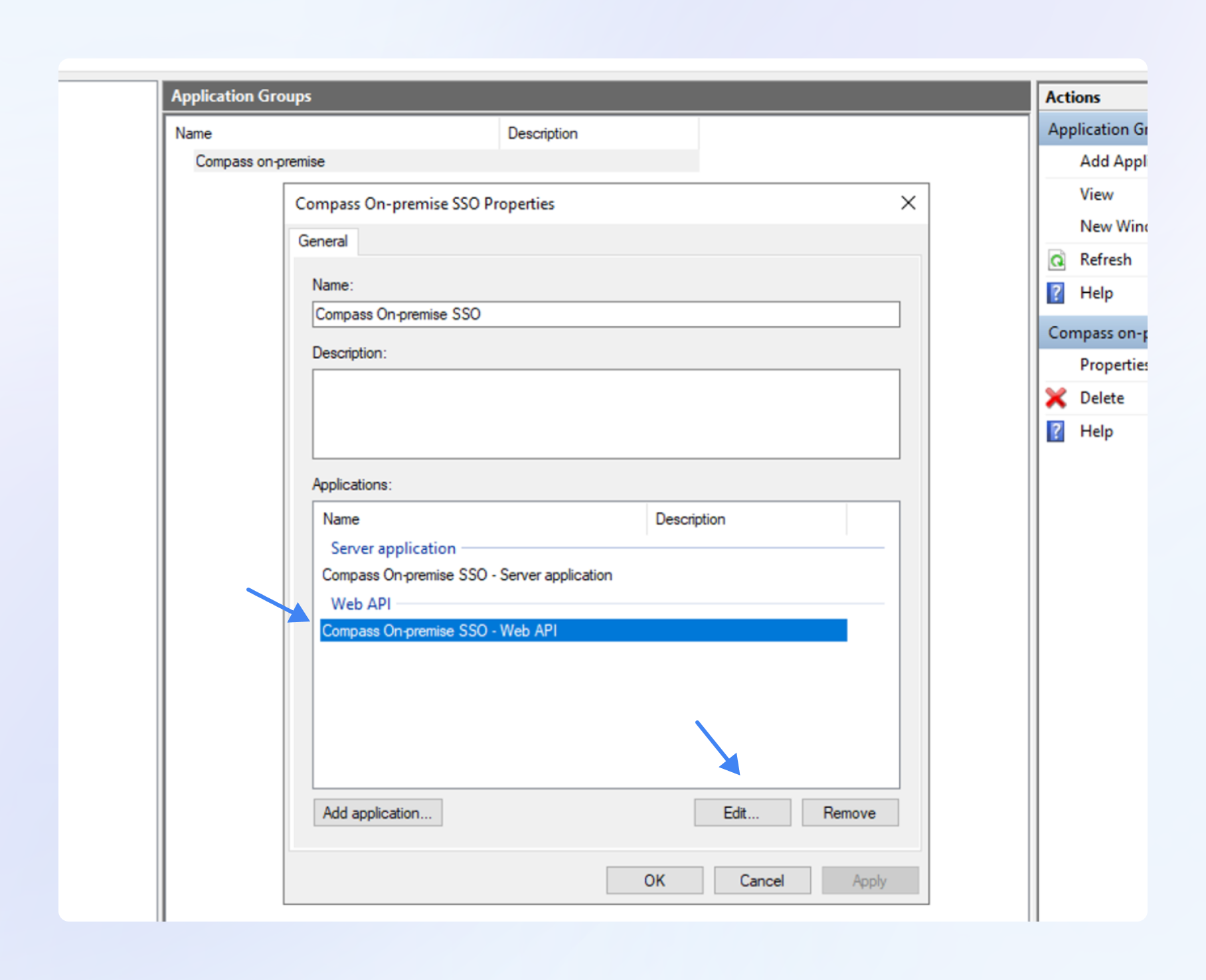

В разделе «Application Groups» выберите созданную интеграцию с серверной частью Compass On-premise и нажмите «Properties».

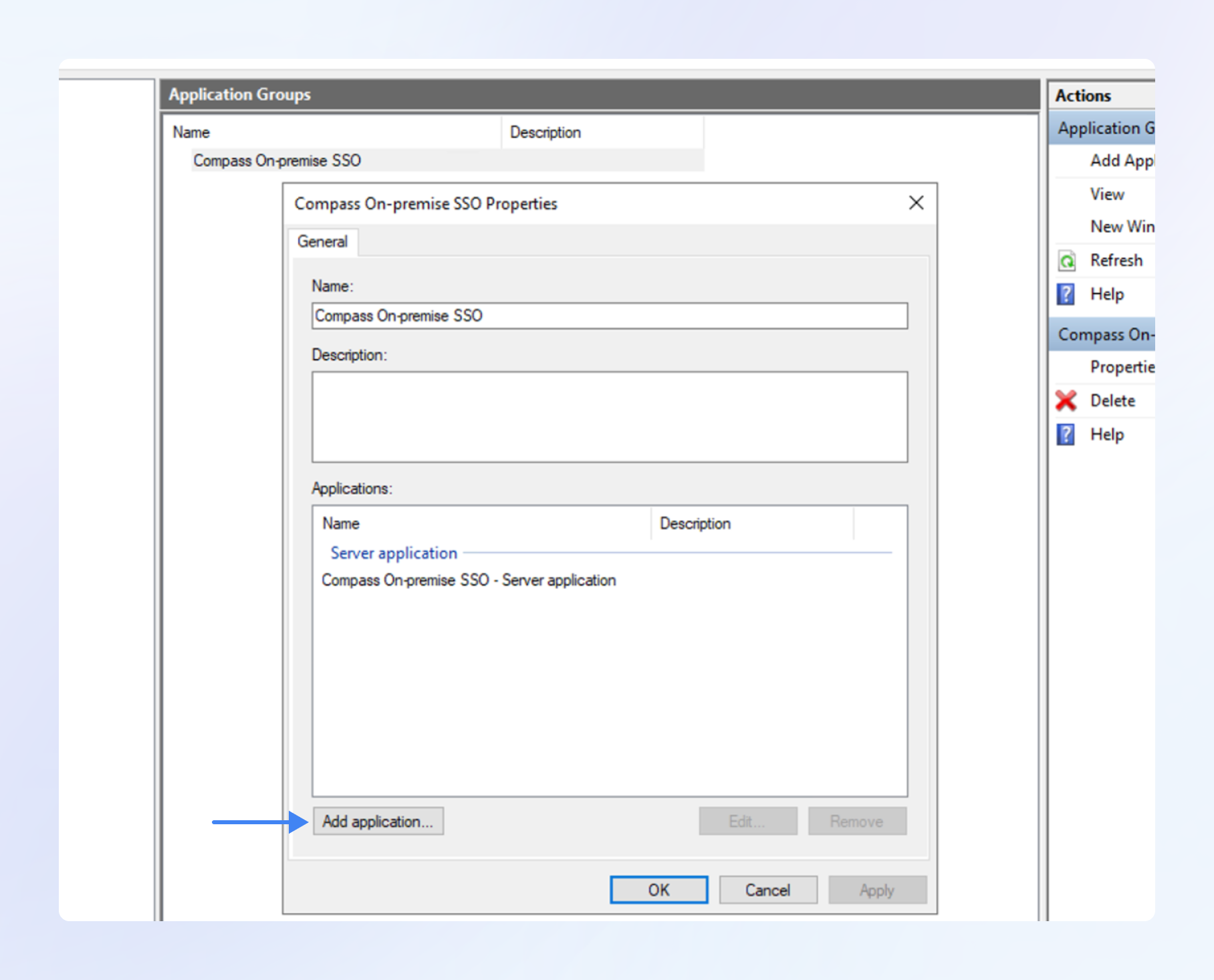

В открывшемся окне нажмите кнопку «Add application…». Откроется окно настройки интеграции с приложением.

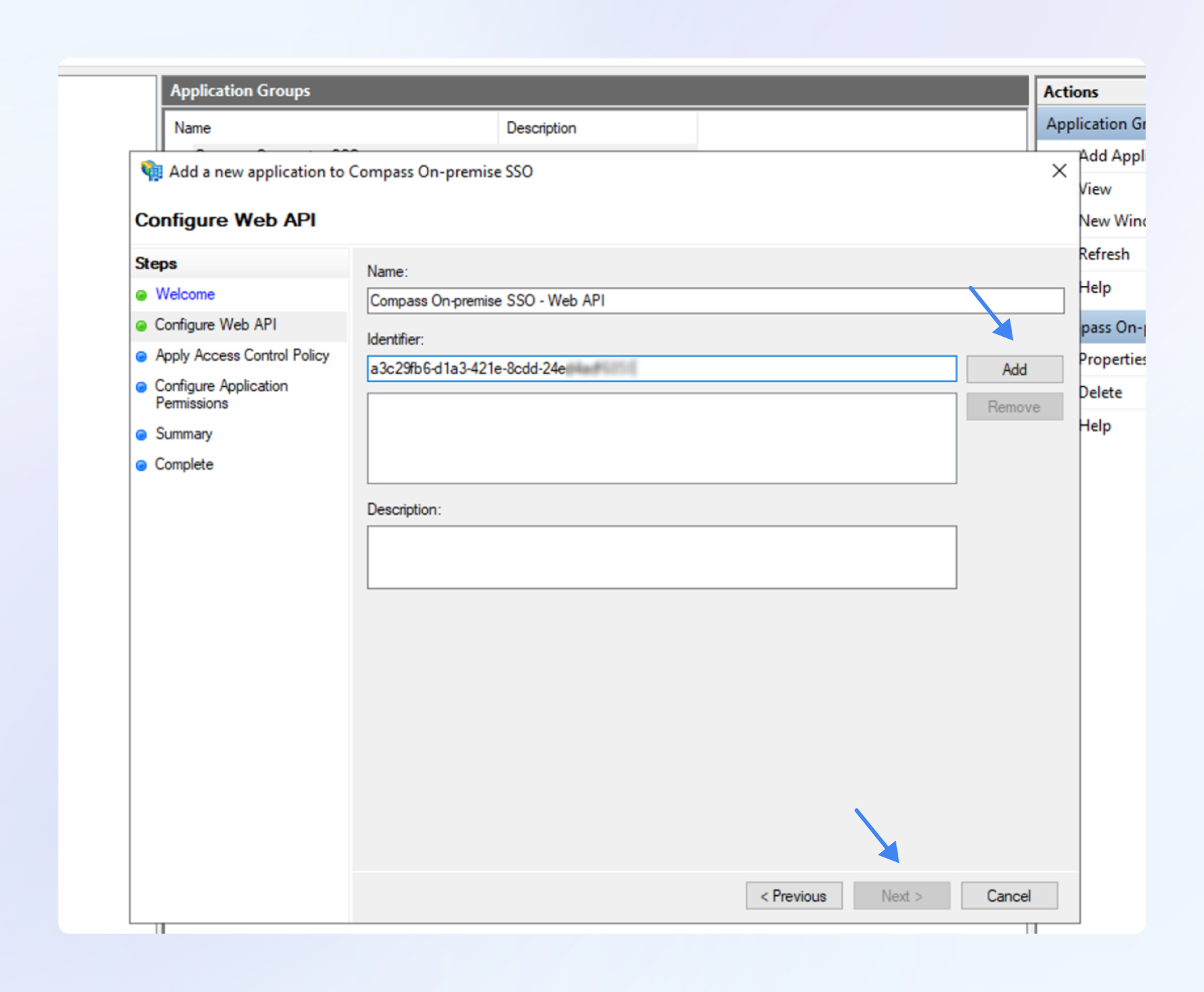

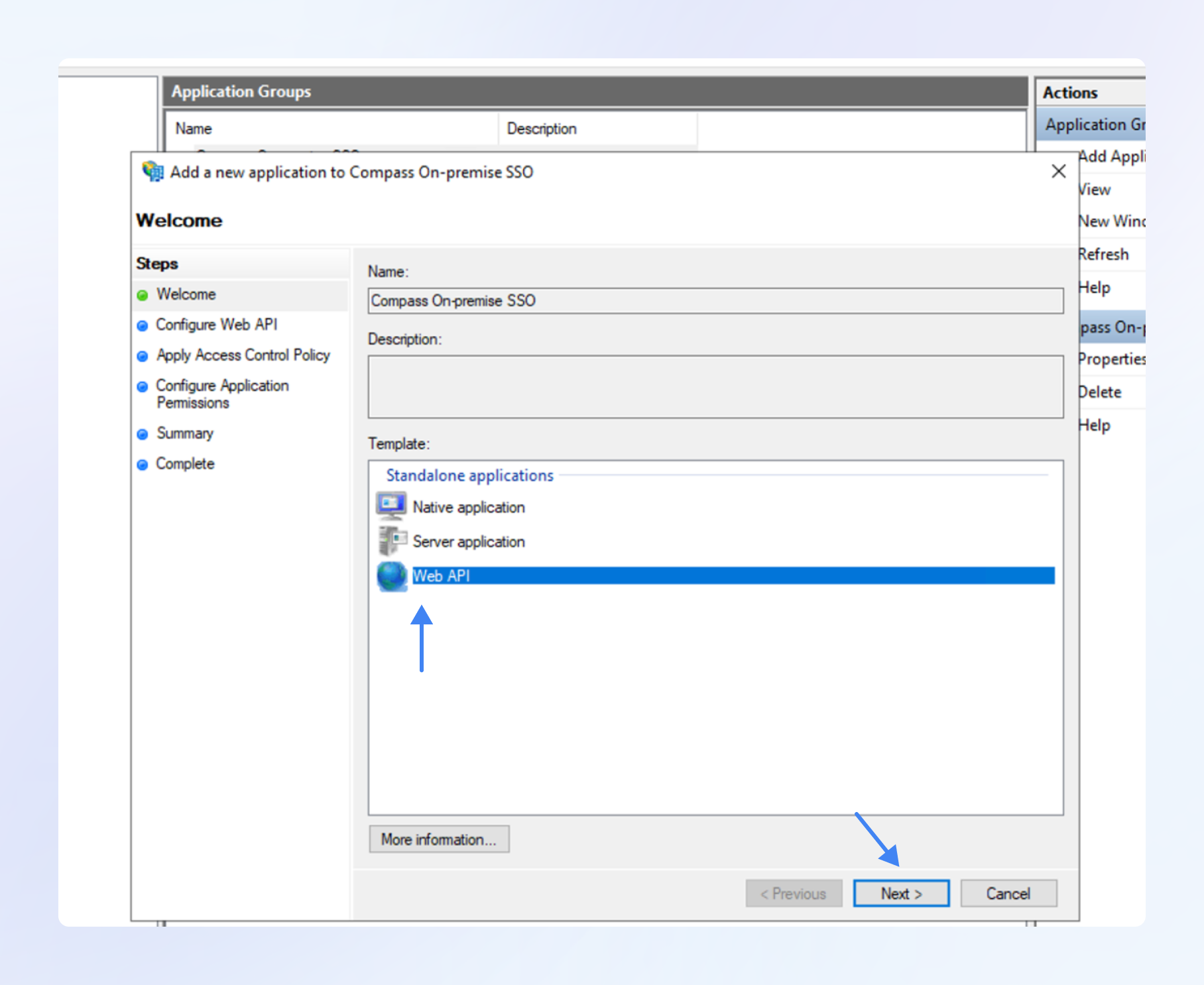

Нажмите на «Web API» и затем кнопку «Next».

Вставьте в поле «Identifier» ранее сохраненный Client Identifier (шаг 1, пункт 4), нажмите кнопку «Add» и затем кнопку «Next».

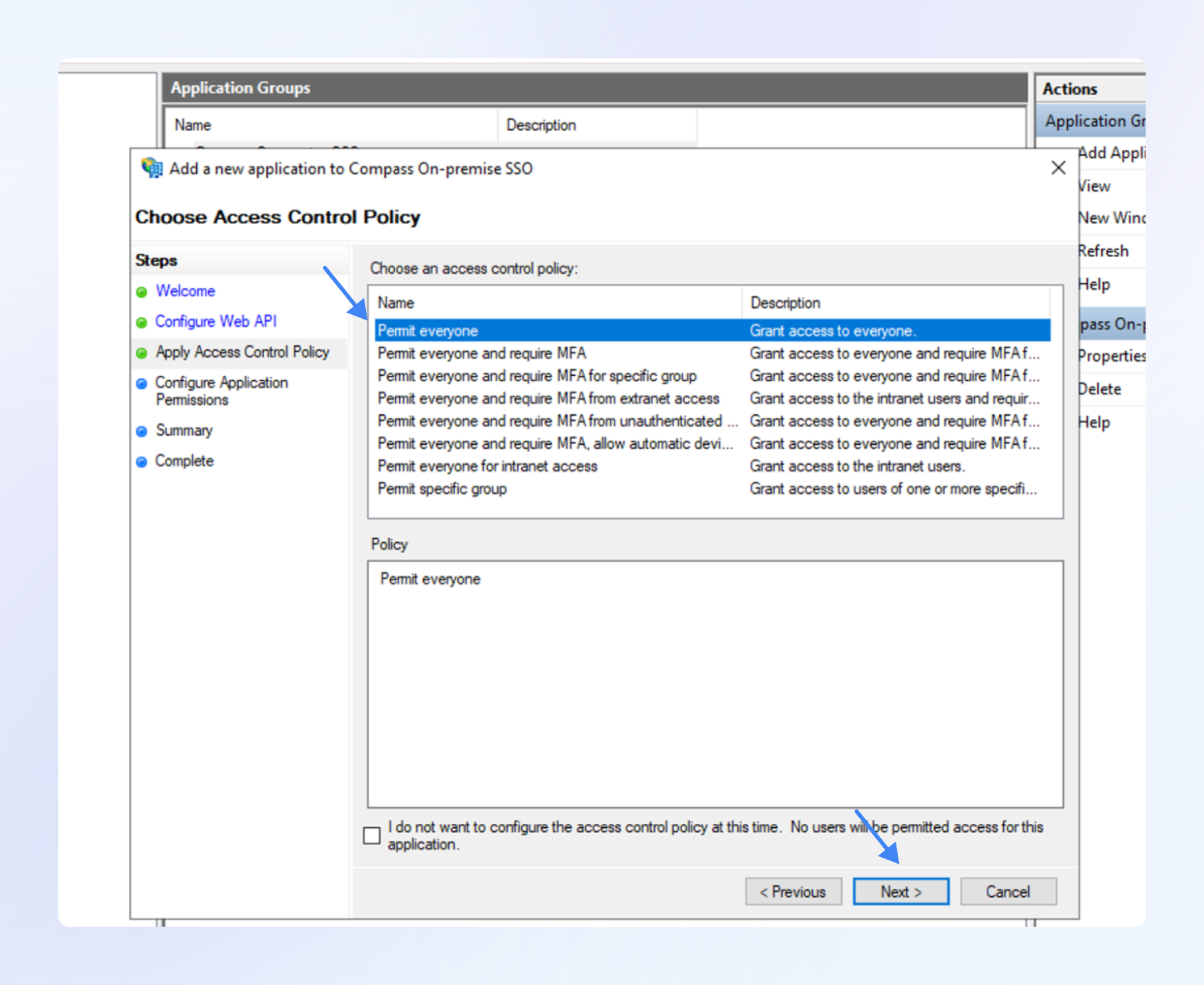

Нажмите на «Permit everyone» и затем кнопку «Next».

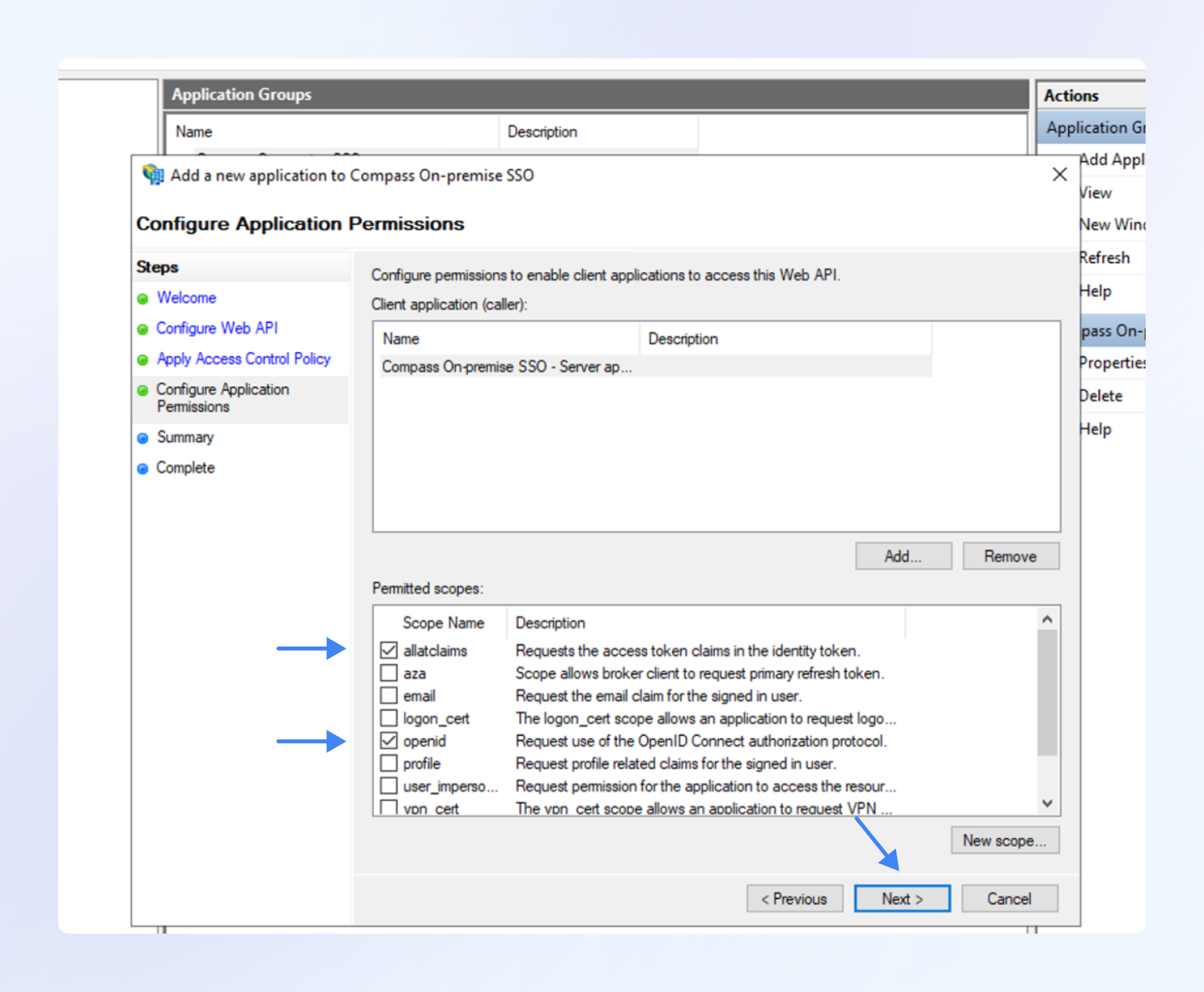

Нажмите галочки «allatclaims» и «openid», нажмите кнопку «Next».

Проверьте настройки и нажмите кнопку «Next» для завершения создания интеграции с клиентской частью Compass On-premise.

Шаг 3: Получение данных для настройки серверной части Compass On‑premise#

В окне интеграции с Compass On-premise нажмите на созданное Web API приложение, нажмите кнопку «Edit…».

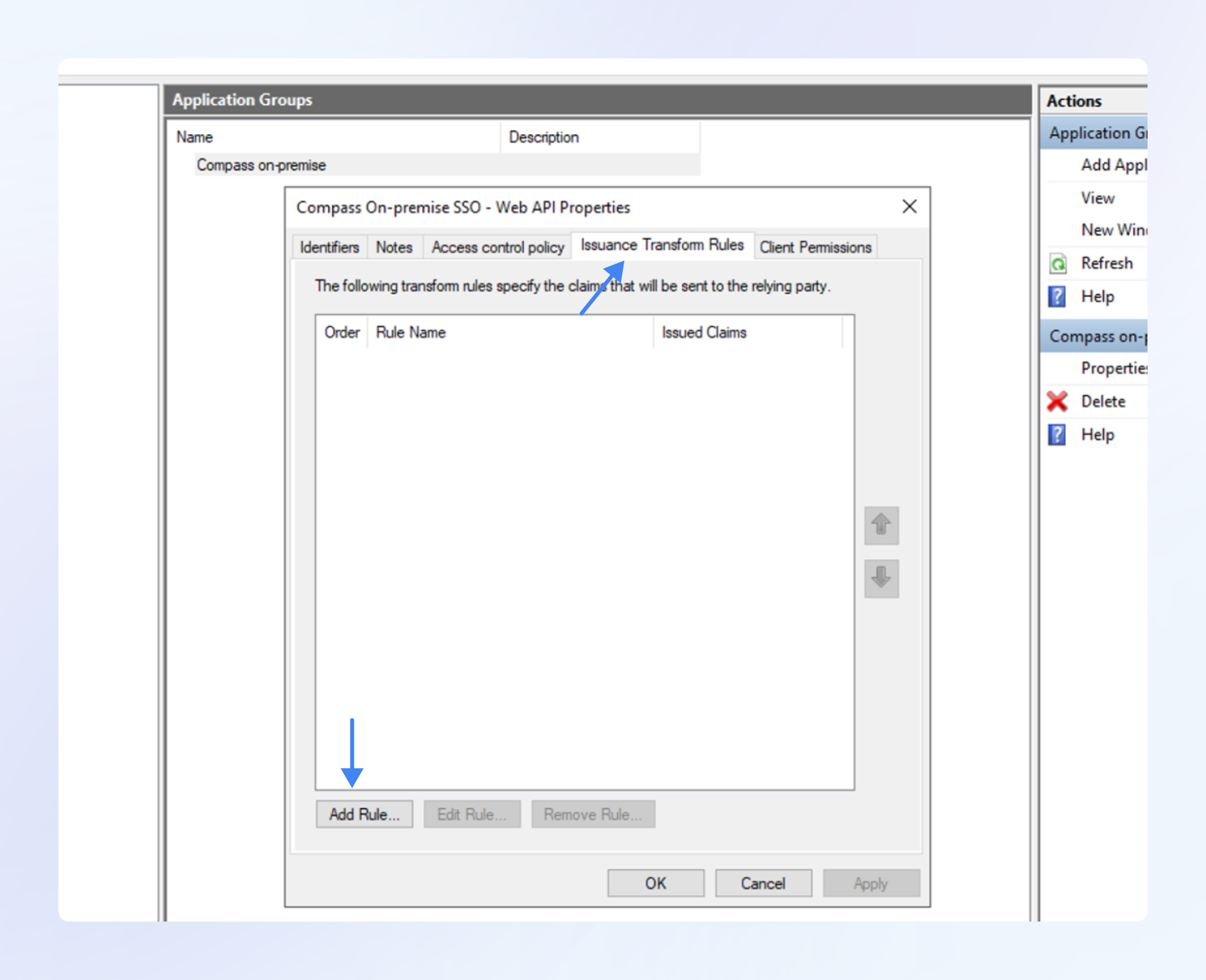

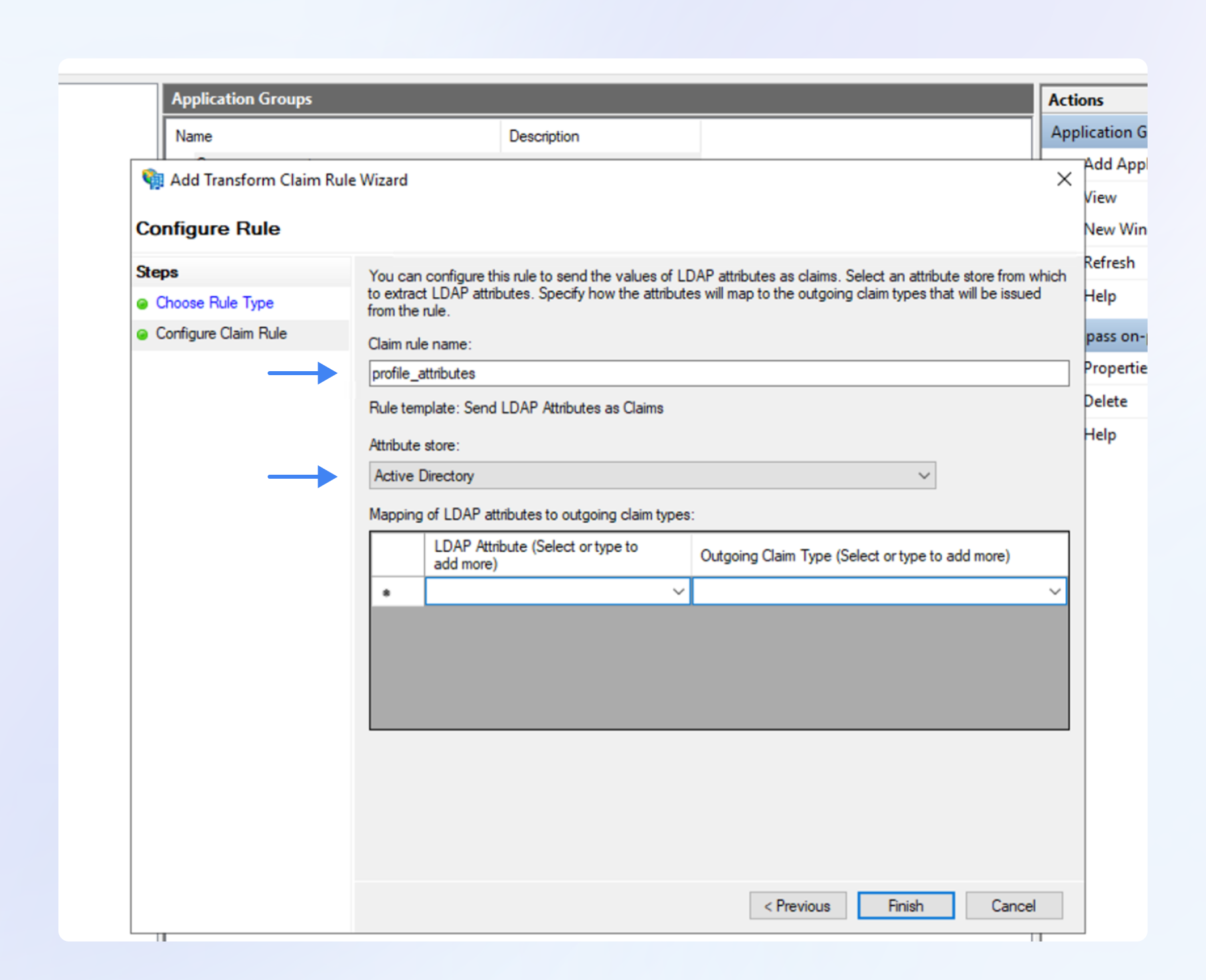

Откройте вкладку «Issuance Transform Rules» и нажмите кнопку «Add Rule…».

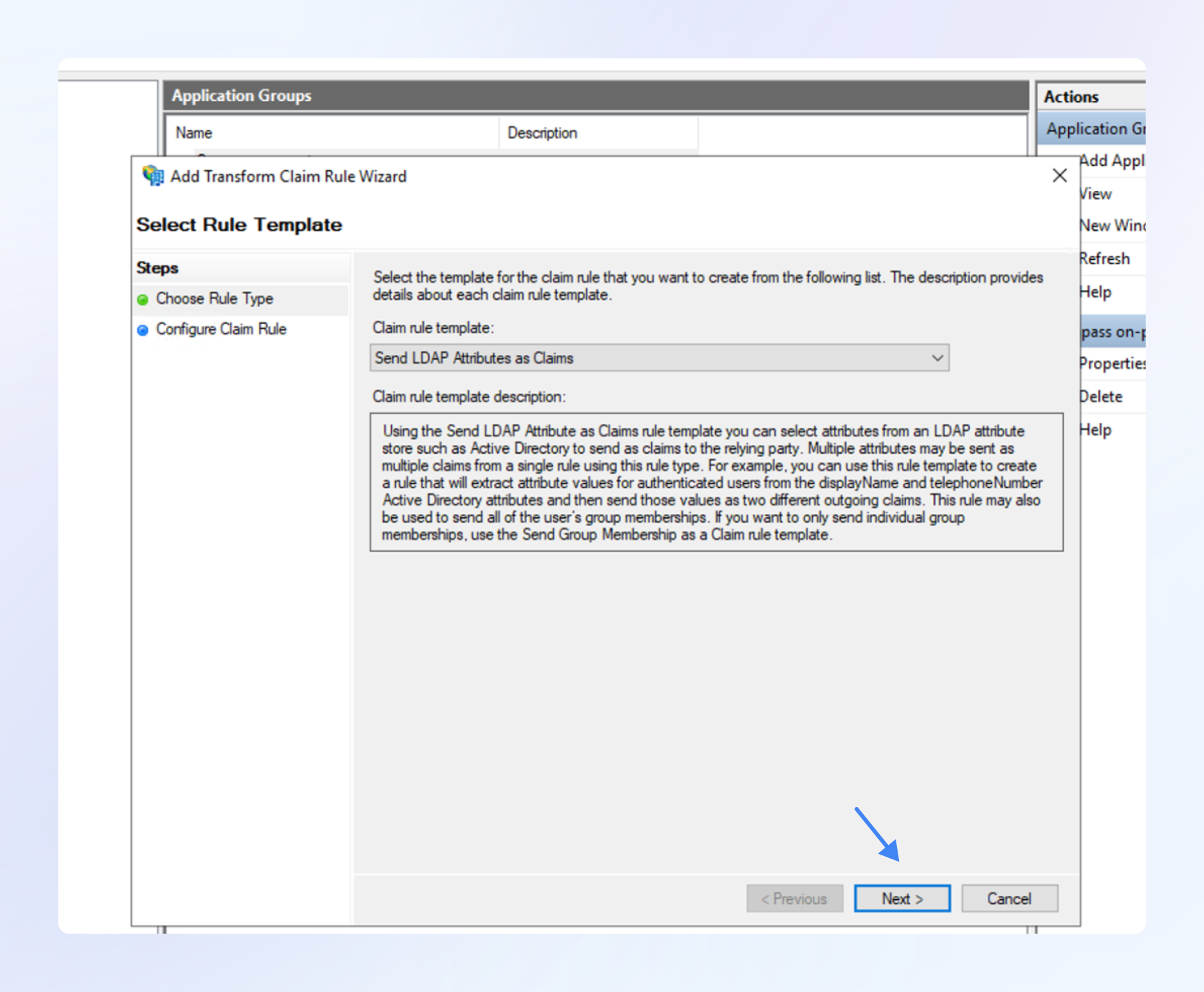

В открывшемся окне нажмите кнопку «Next». Откроется экран настройки атрибутов учетной записи.

Введите в поле «Claim rule name» любое название, например «profile_attributes». В поле «Attribute store» выберите «Active Directory».

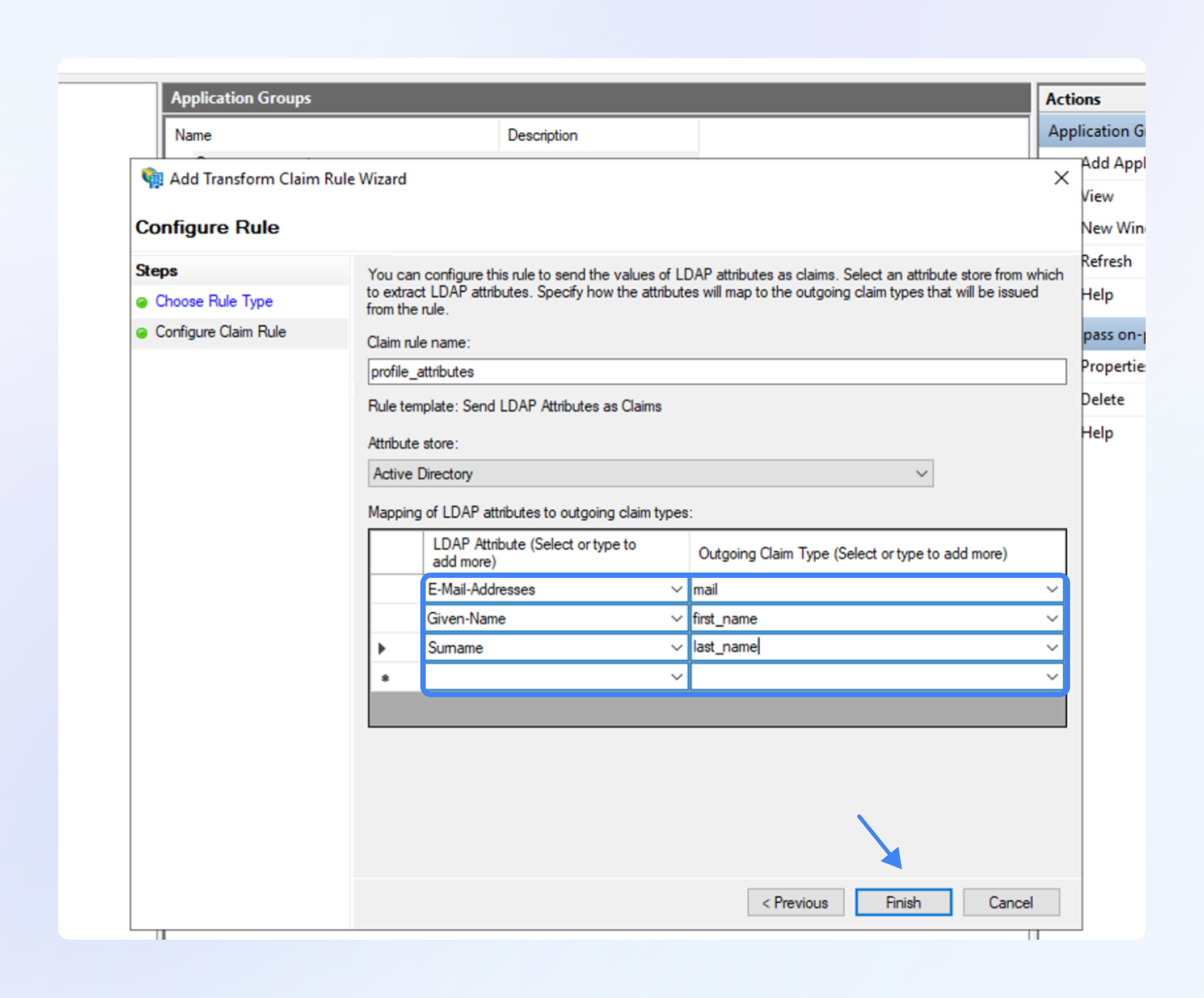

Укажите следующие значения в таблице:

E-Mail-Addresses: mail;

Given-Name: first_name;

Surname: last_name.

Скопируйте и сохраните названия атрибутов: mail, first_name, last_name, эти данные потребуются далее для настройки серверной части приложения. Нажмите кнопку «Finish» для завершения настройки атрибутов.

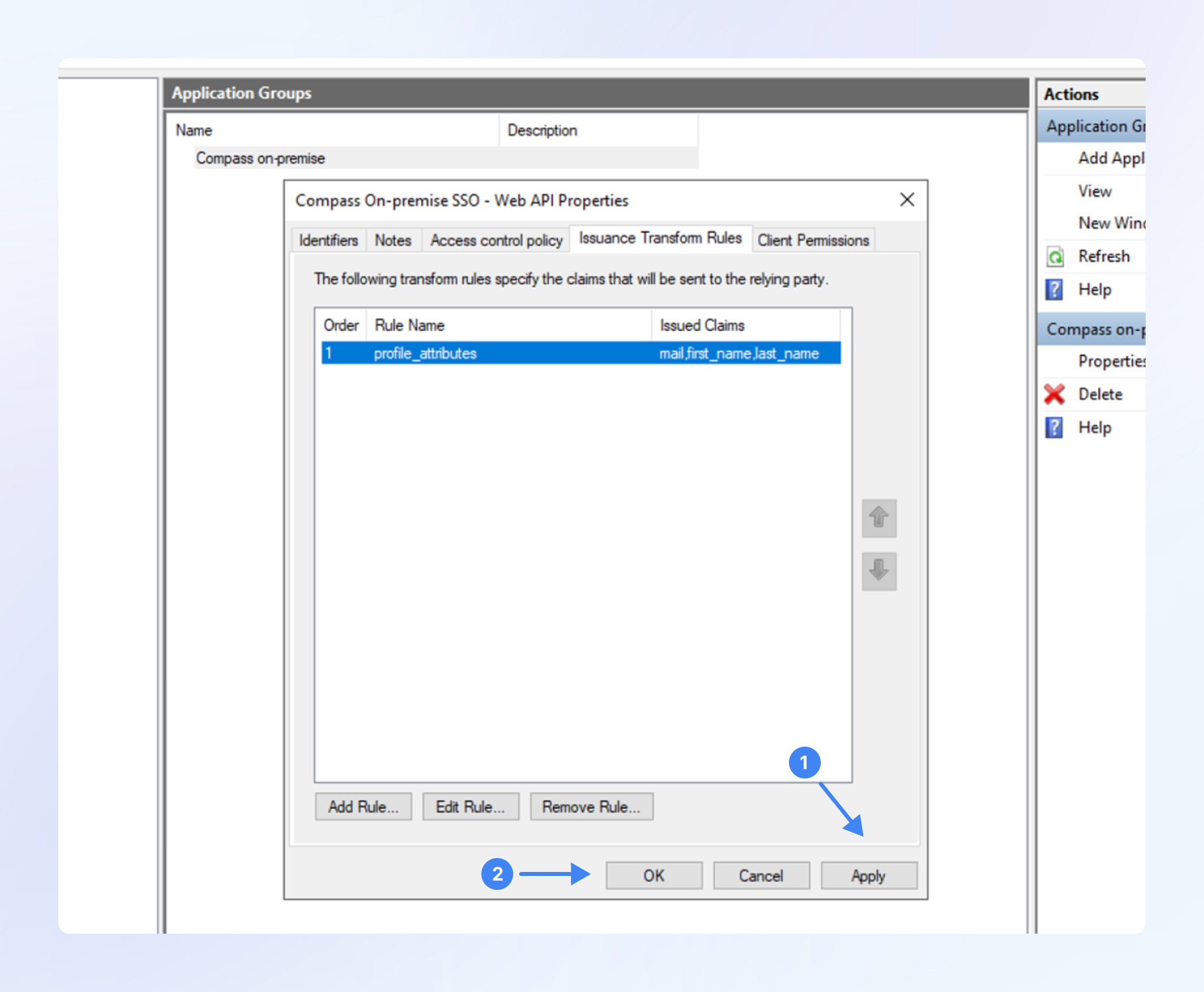

В открывшемся окне нажмите кнопку «Apply» и затем «ОК».

Для завершения настройки SSO-авторизации через AD FS укажите ваши Client Identifier, Secret, first_name, last_name, mail и домен, на котором развернут AD FS, в соответствующие поля при заполнении файла конфигурации SSO-авторизации во время установки серверной части приложения:

sso.compass_mapping.name: "{first_name} {last_name}"

oidc.client_id: "Client Identifier"

oidc.client_secret: "Secret"

oidc.oidc_provider_metadata_link: "https://<ваш домен, на котором развернут AD FS>/adfs/.well-known/openid-configuration"

oidc.attribution_mapping.mail: "mail"

oidc.attribution_mapping.phone_number: ""

Настройка SSO-авторизации через Okta#

SSO-авторизация через Okta по протоколу OIDC настраивается в два шага:

Шаг 1: Настройка интеграции с приложением Compass On‑premise.

Шаг 2: Получение данных для настройки серверной части Compass On‑premise.

Шаг 1: Настройка интеграции с приложением Compass On‑premise#

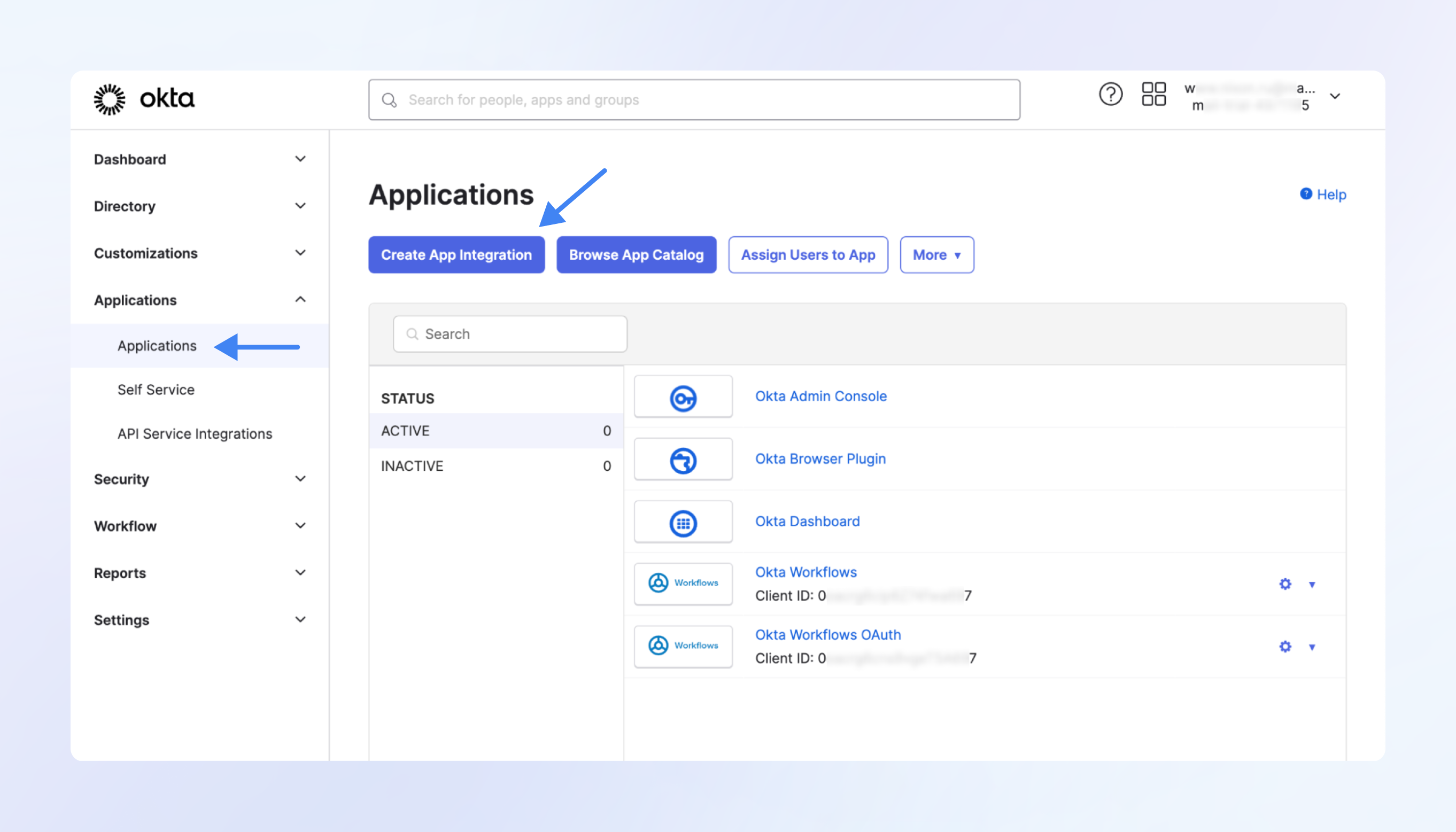

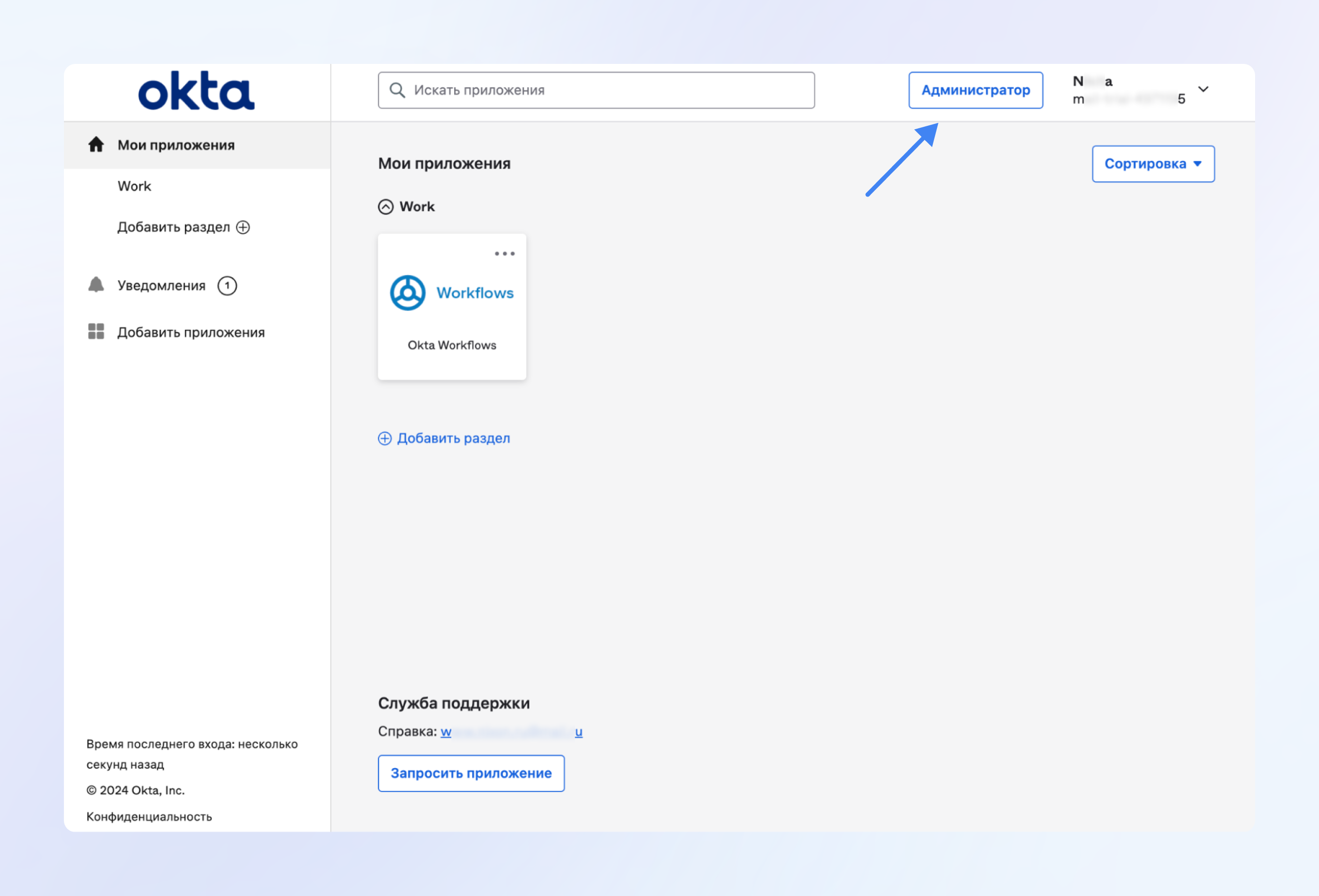

Перейдите в свой аккаунт в Okta, нажмите кнопку «Администратор» для перехода в панель администратора.

Откройте раздел «Applications», нажмите на кнопку «Create App Integration».

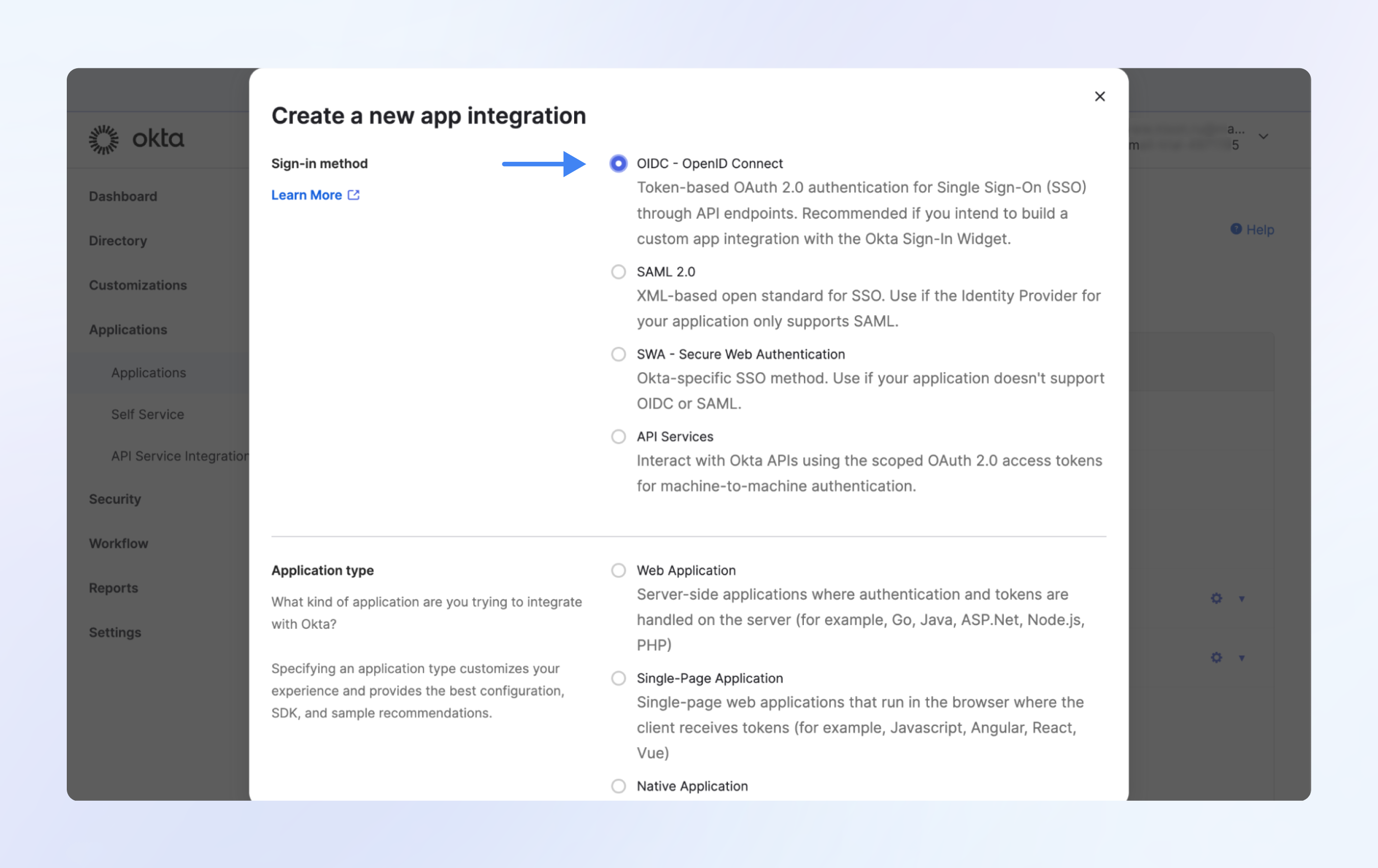

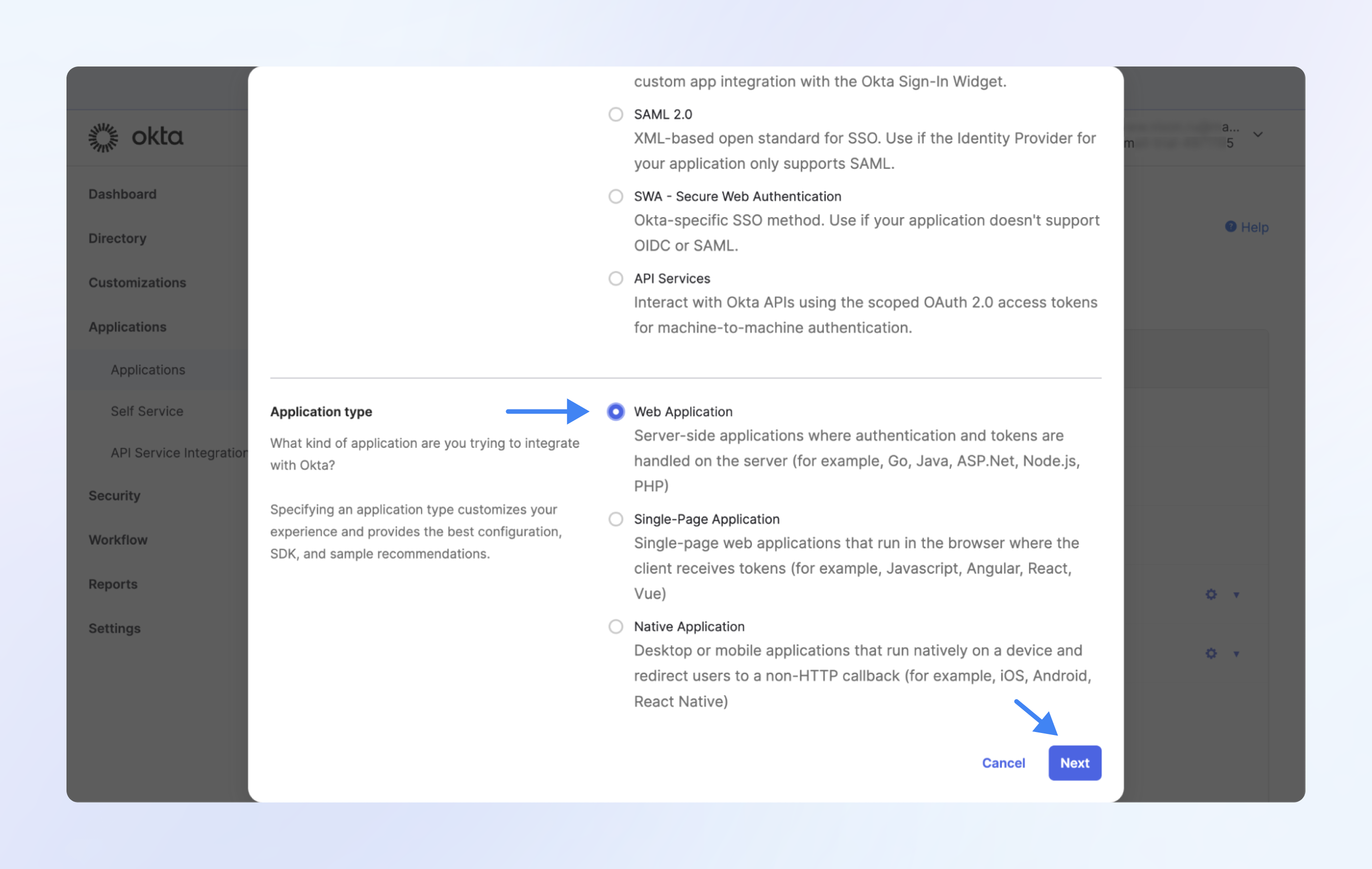

Выберите пункт «OIDC - OpenID Connect».

Выберите пункт «Web Application», нажмите кнопку «Next». Откроется страница настройки интеграции.

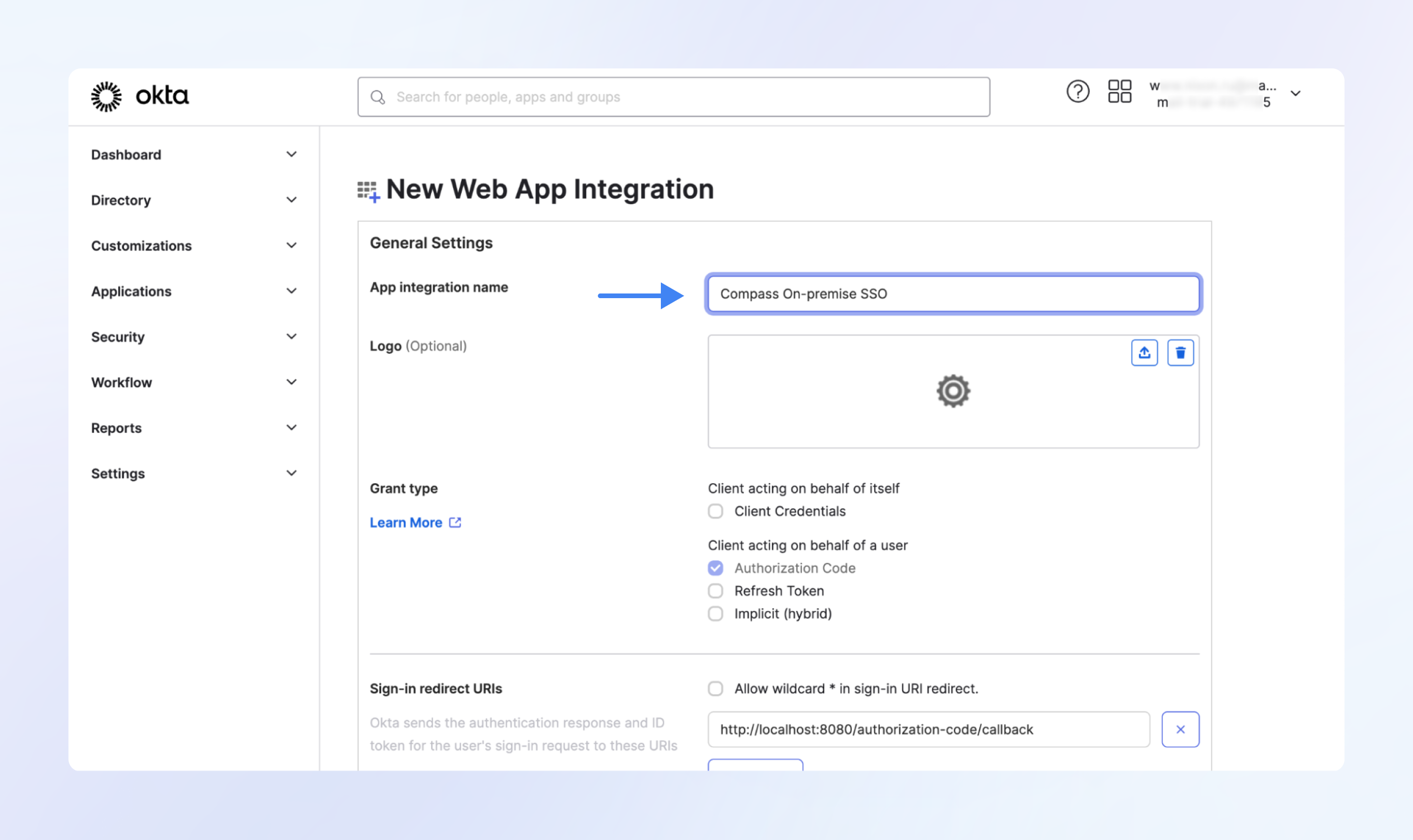

Введите название интеграции с приложением, например «Compass On‑premise SSO».

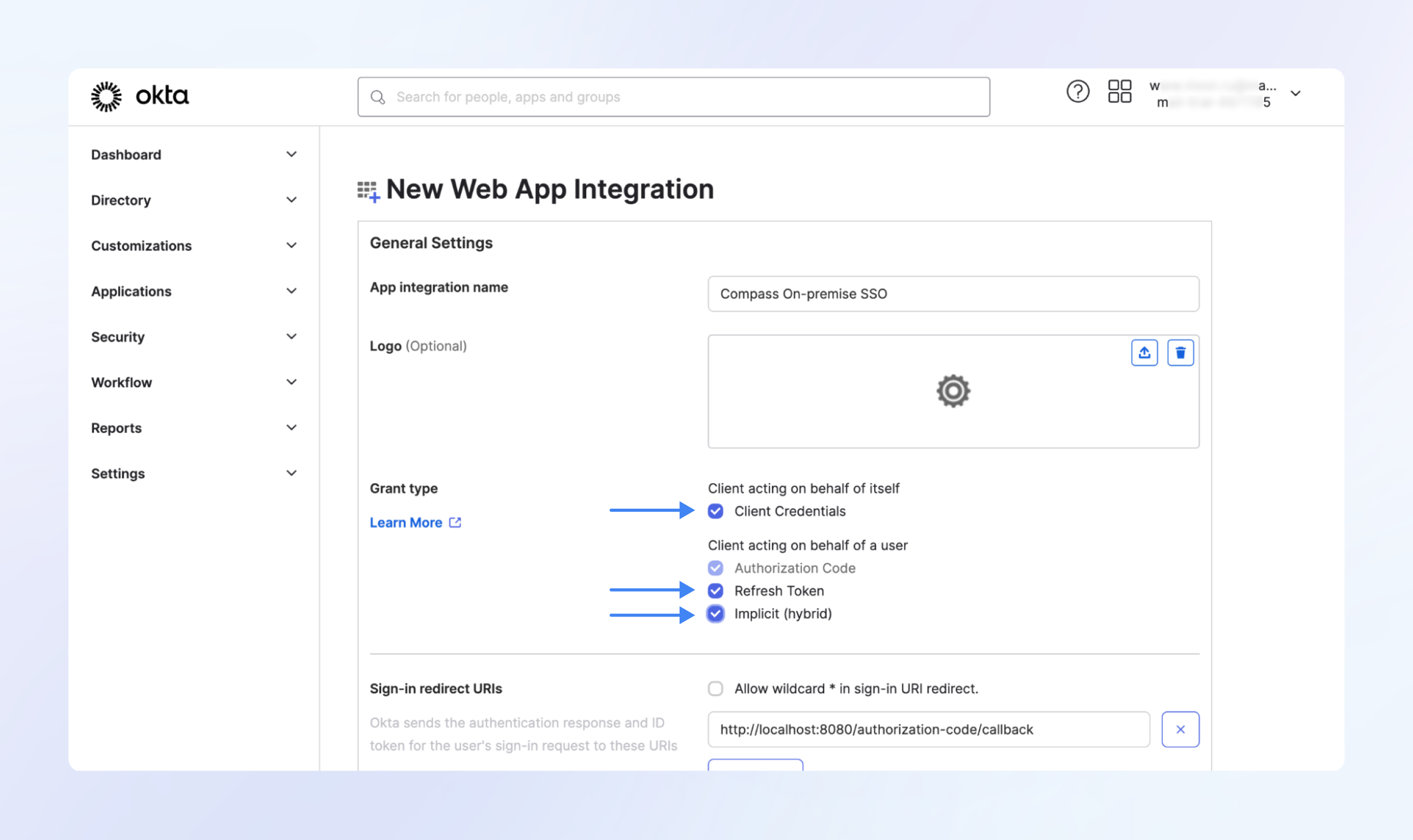

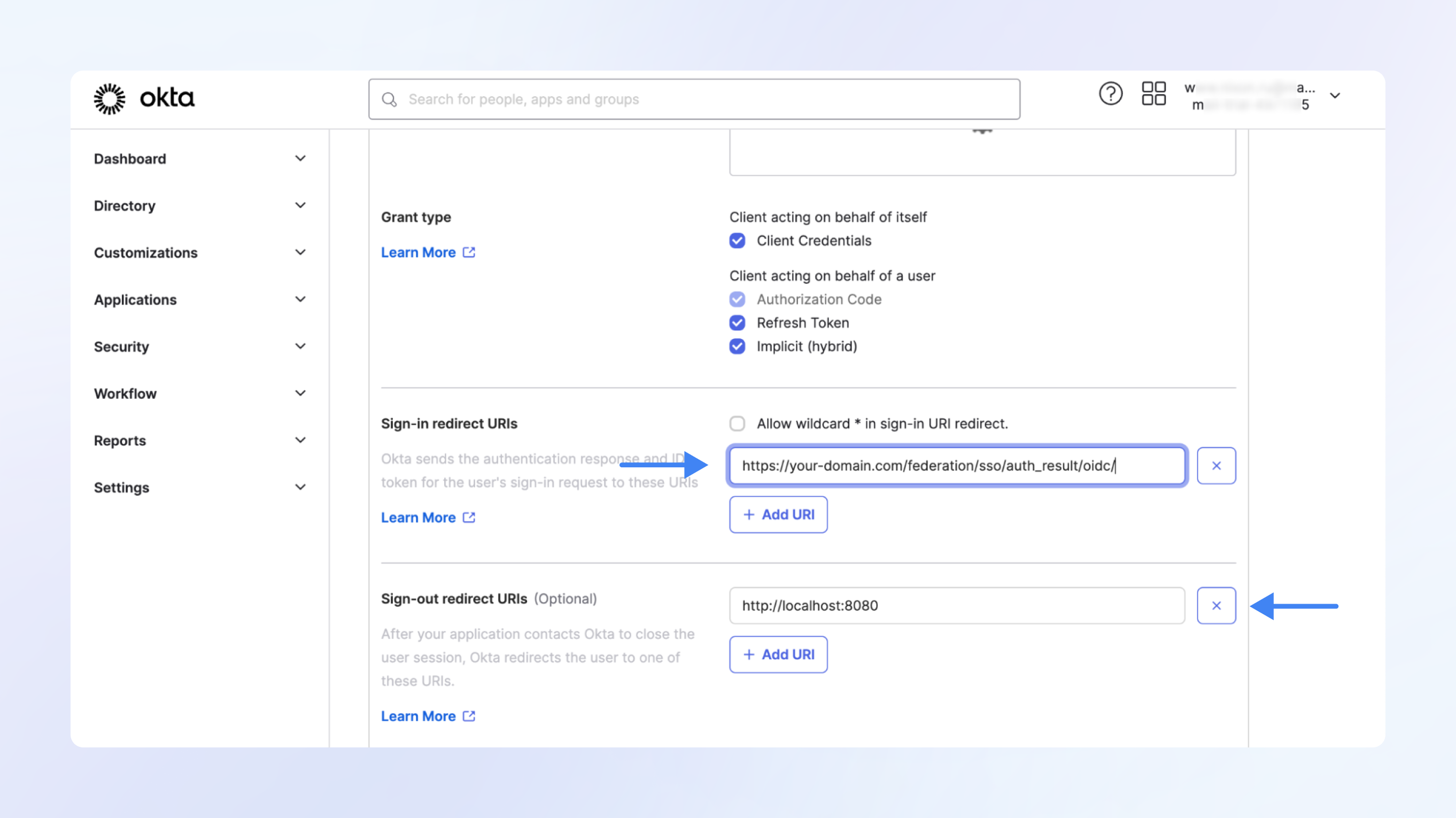

Поставьте галочки, как показано на изображении ниже.

Введите в поле «Sign-in redirect URls» следующую ссылку: «https://<ваш Compass On‑premise домен>/federation/sso/auth_result/oidc/». Нажмите на крестик справа от поля «Sign-out redirect URls».

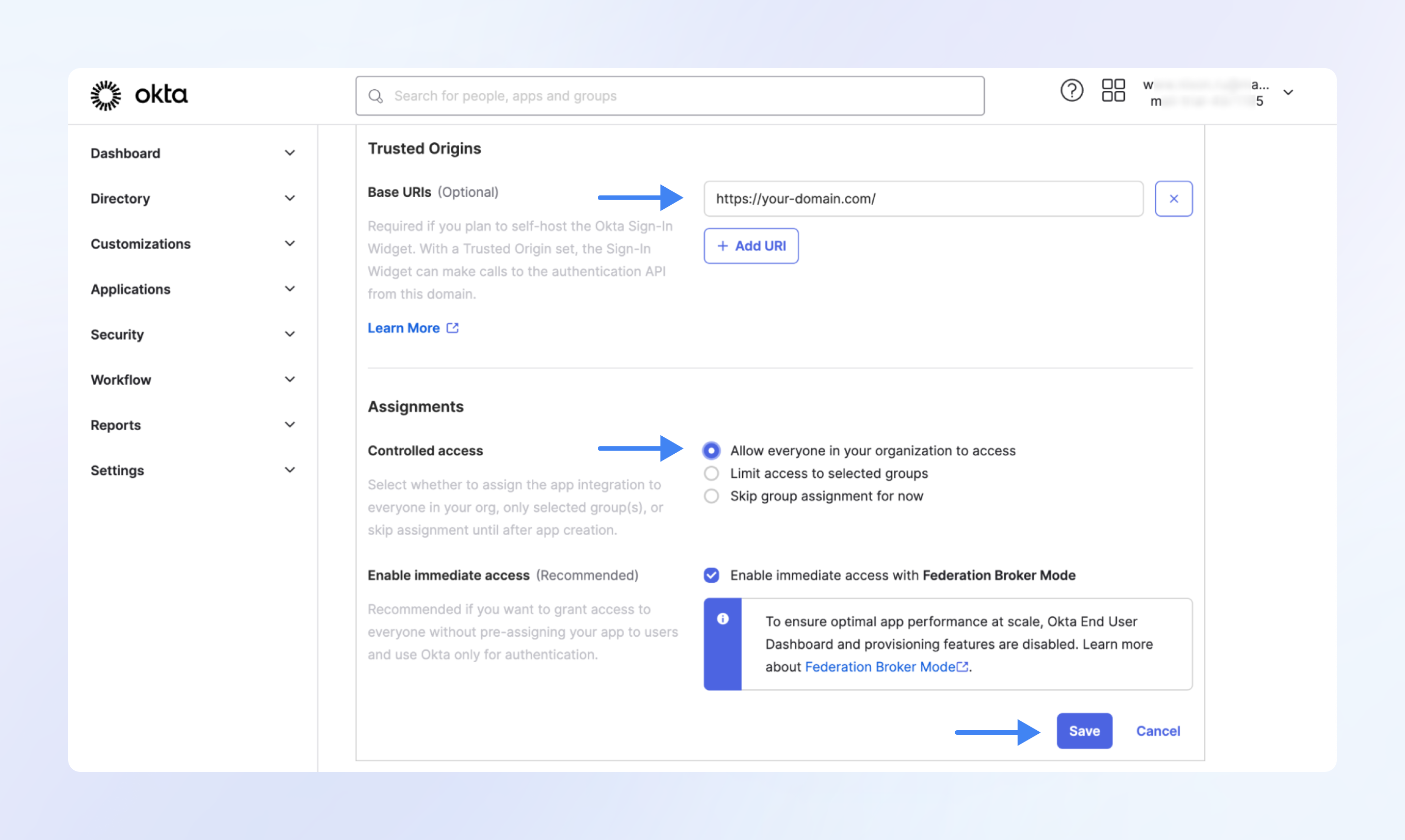

Введите ваш домен в поле «Base URls» следующим образом: «https://<ваш Compass On‑premise домен>/». Выберите пункт «Allow everyone in your organization to access» и нажмите кнопку «Save».

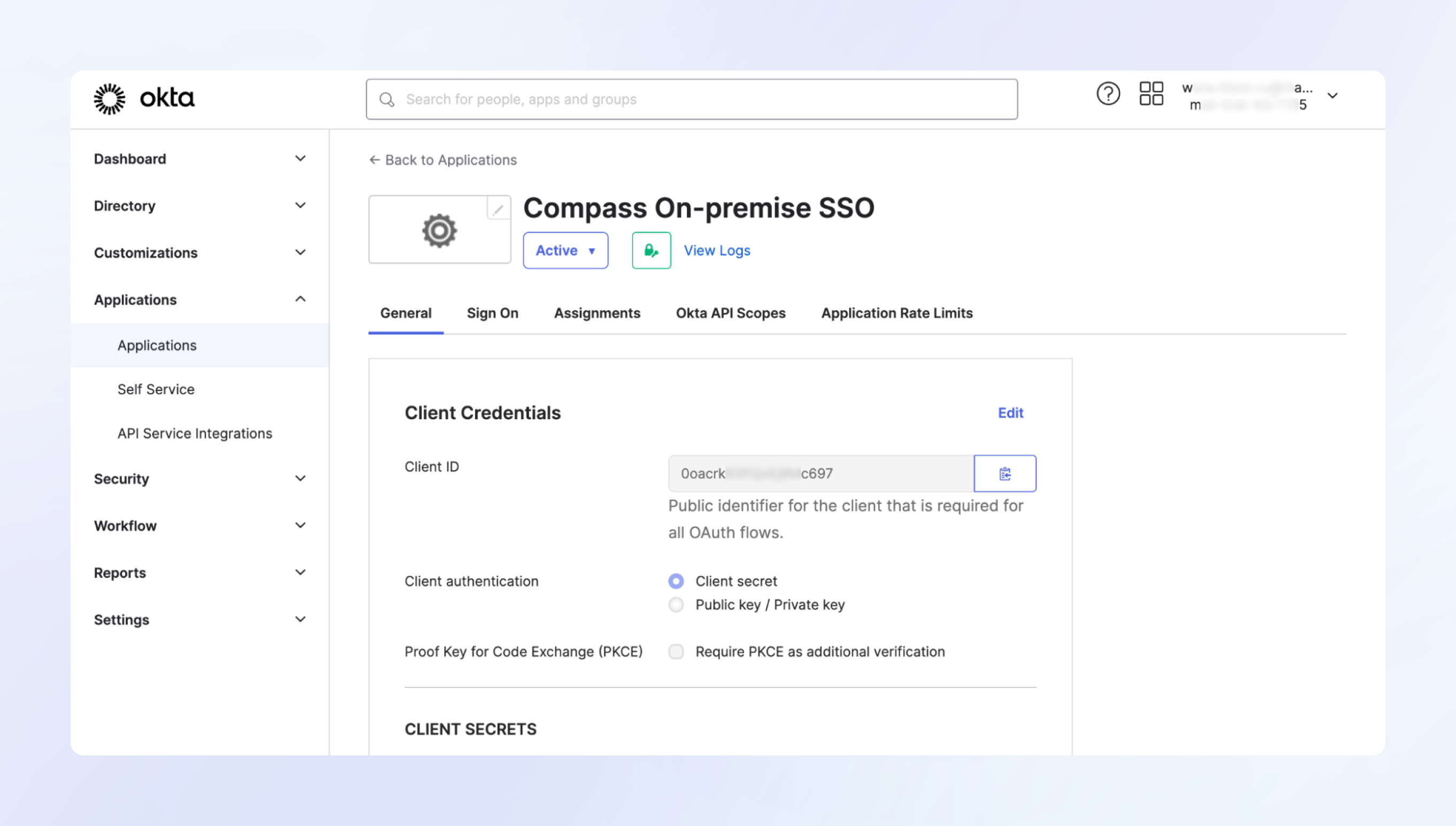

Откроется страница успешно созданной интеграции с приложением Compass On-premise.

Шаг 2: Получение данных для настройки серверной части Compass On‑premise#

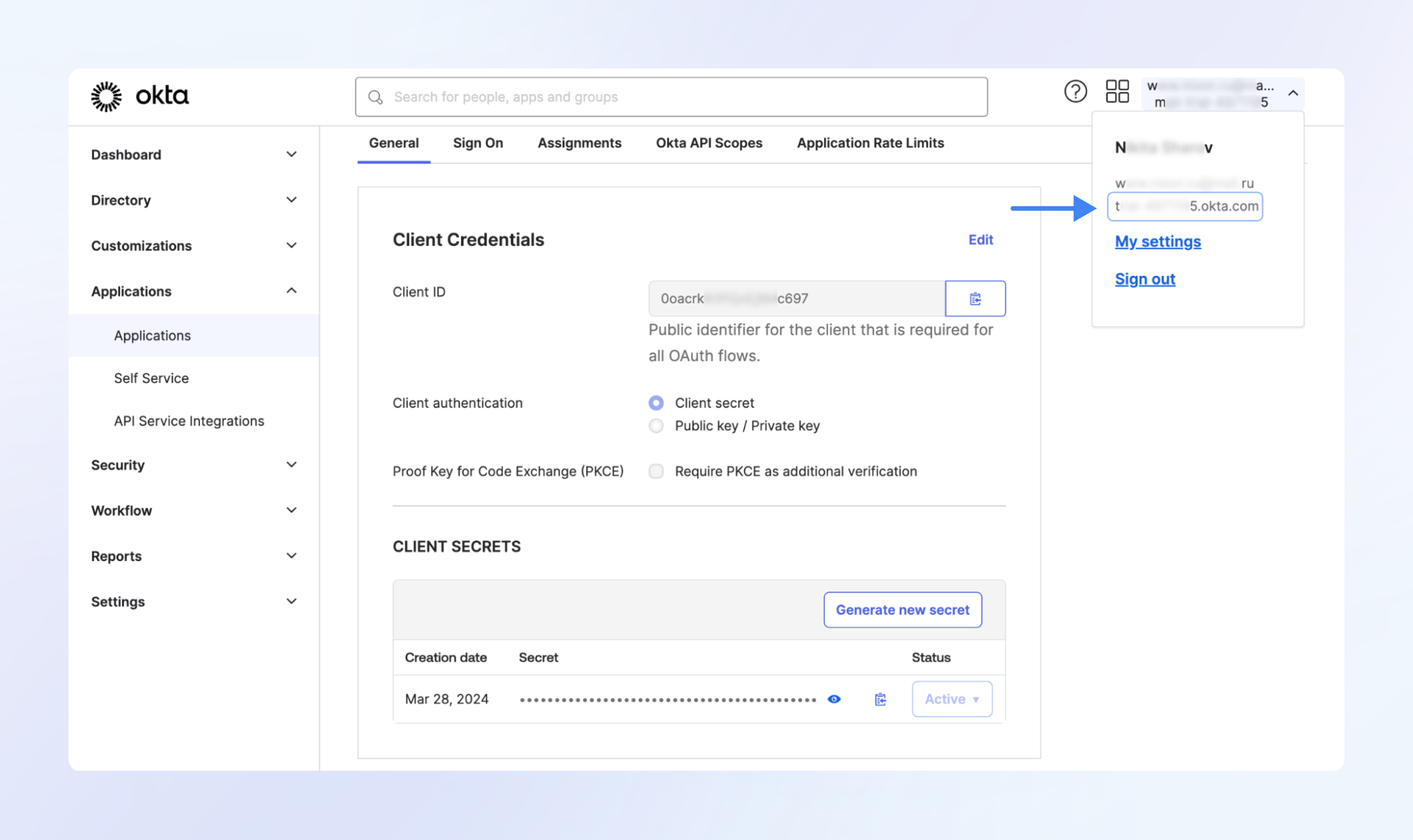

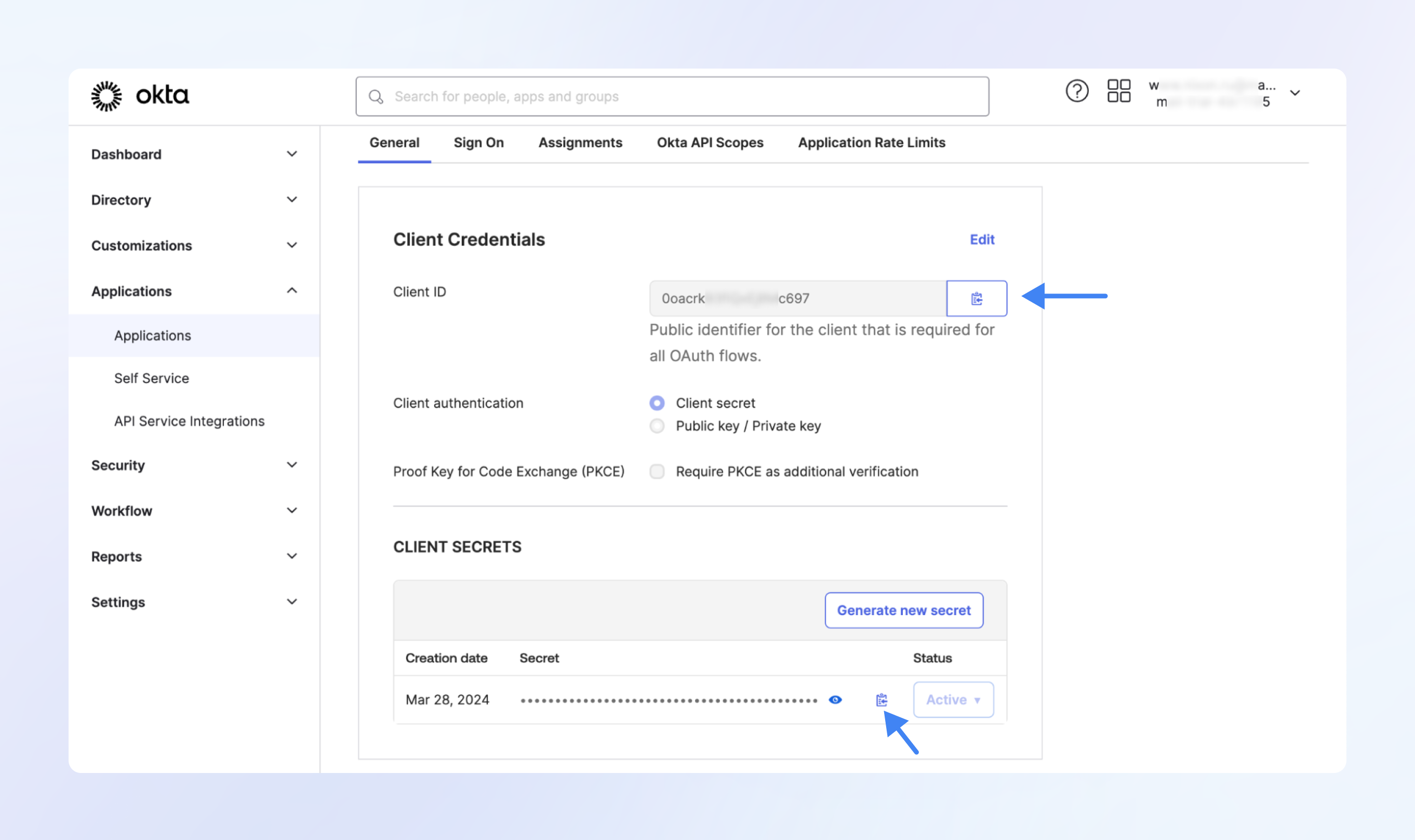

На странице созданной интеграции с приложением Compass On-premise скопируйте и сохраните Client ID и Client Secrets, эти данные потребуются далее для настройки серверной части приложения.

Нажмите на профиль в правом верхнем углу страницы, скопируйте и сохраните ссылку на ваше пространство в Okta, она потребуются далее для настройки серверной части приложения.

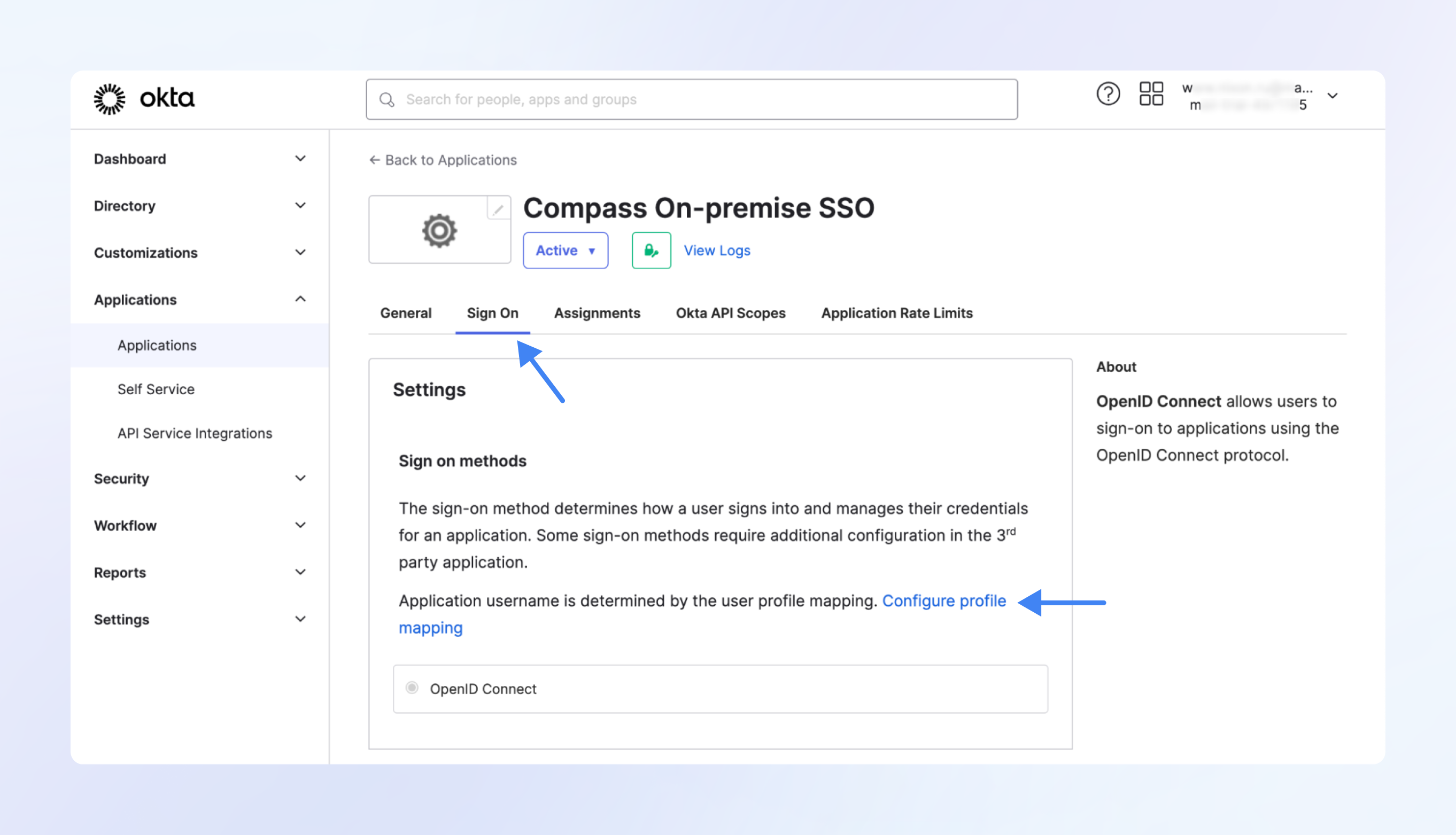

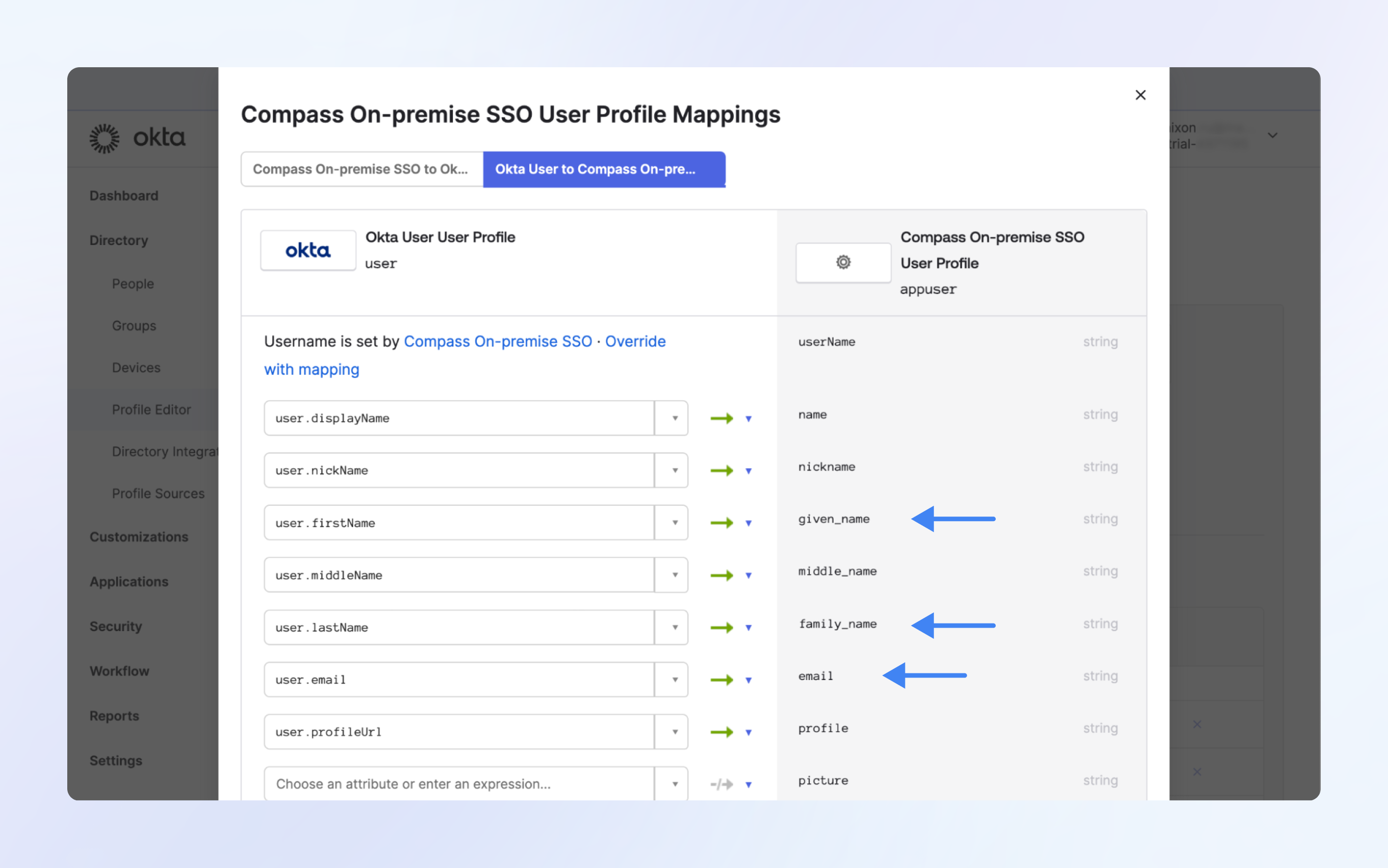

Откройте вкладку «Sign On» и нажмите на ссылку «Configure profile mapping». Откроется экран с атрибутами учетной записи SSO в Okta.

Скопируйте и сохраните следующие названия атрибутов учетной записи: given_name, family_name и email, эти данные потребуются далее для настройки серверной части приложения.

Для завершения настройки SSO-авторизации через Okta укажите ваши Client ID, Client Secrets, ссылку на ваше пространство в Okta, given_name, family_name и email в соответствующие поля при заполнении файла конфигурации SSO-авторизации во время установки серверной части приложения:

sso.compass_mapping.name: "{given_name} {family_name}" oidc.client_id: "Client ID" oidc.client_secret: "Client Secrets" oidc.oidc_provider_metadata_link: "https://<ссылка на ваше пространство в Okta>/.well-known/openid-configuration?client_id=<ваш Client ID>" oidc.attribution_mapping.mail: "email" oidc.attribution_mapping.phone_number: ""

Настройка SSO-авторизации через Keycloak#

SSO-авторизация через Keycloak по протоколу OIDC настраивается в два шага:

Шаг 1: Настройка интеграции с приложением Compass On‑premise.

Шаг 2: Получение данных для настройки серверной части Compass On‑premise.

Шаг 1: Настройка интеграции с приложением Compass On‑premise#

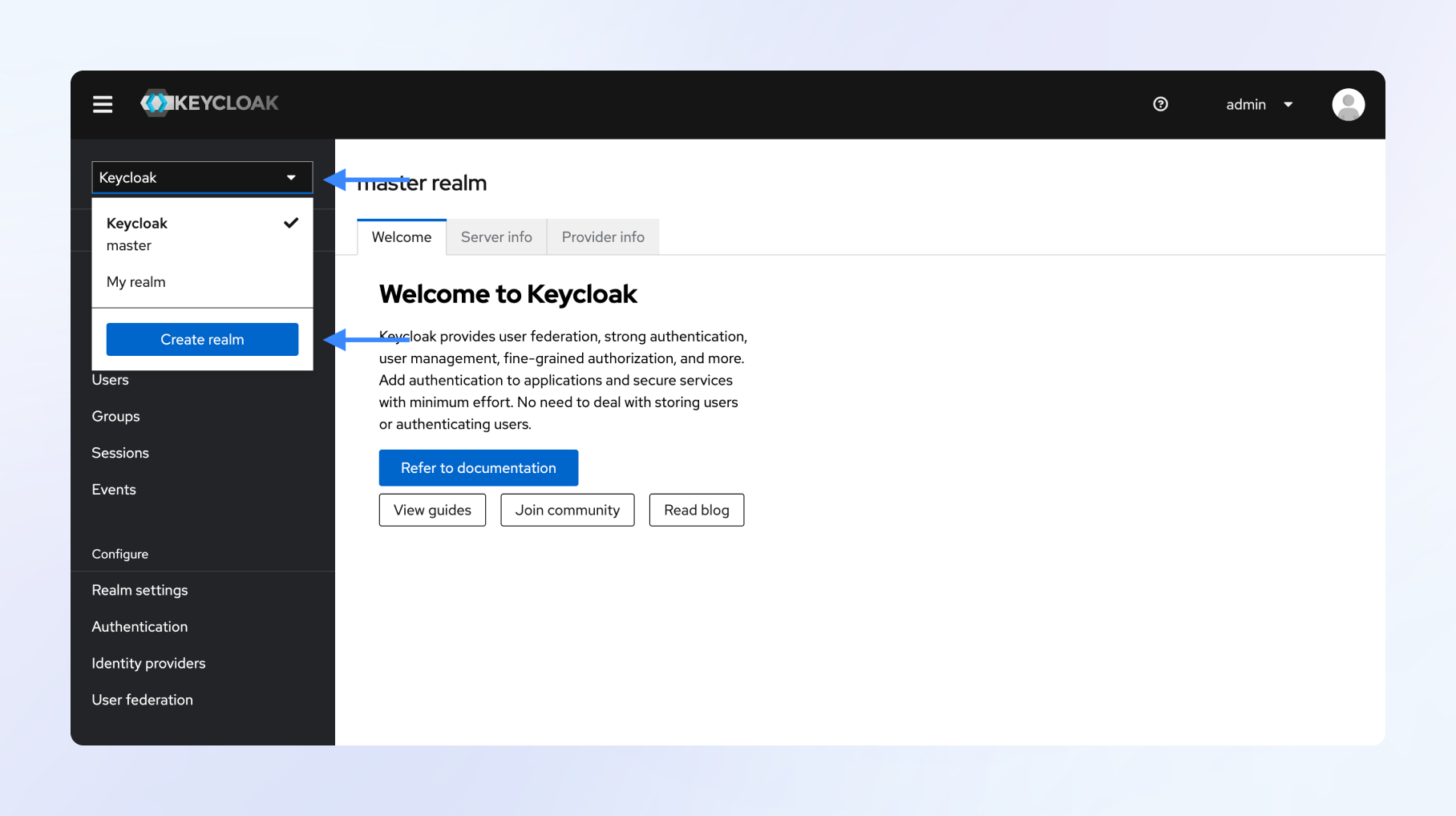

Перейдите в административную панель Keycloak.

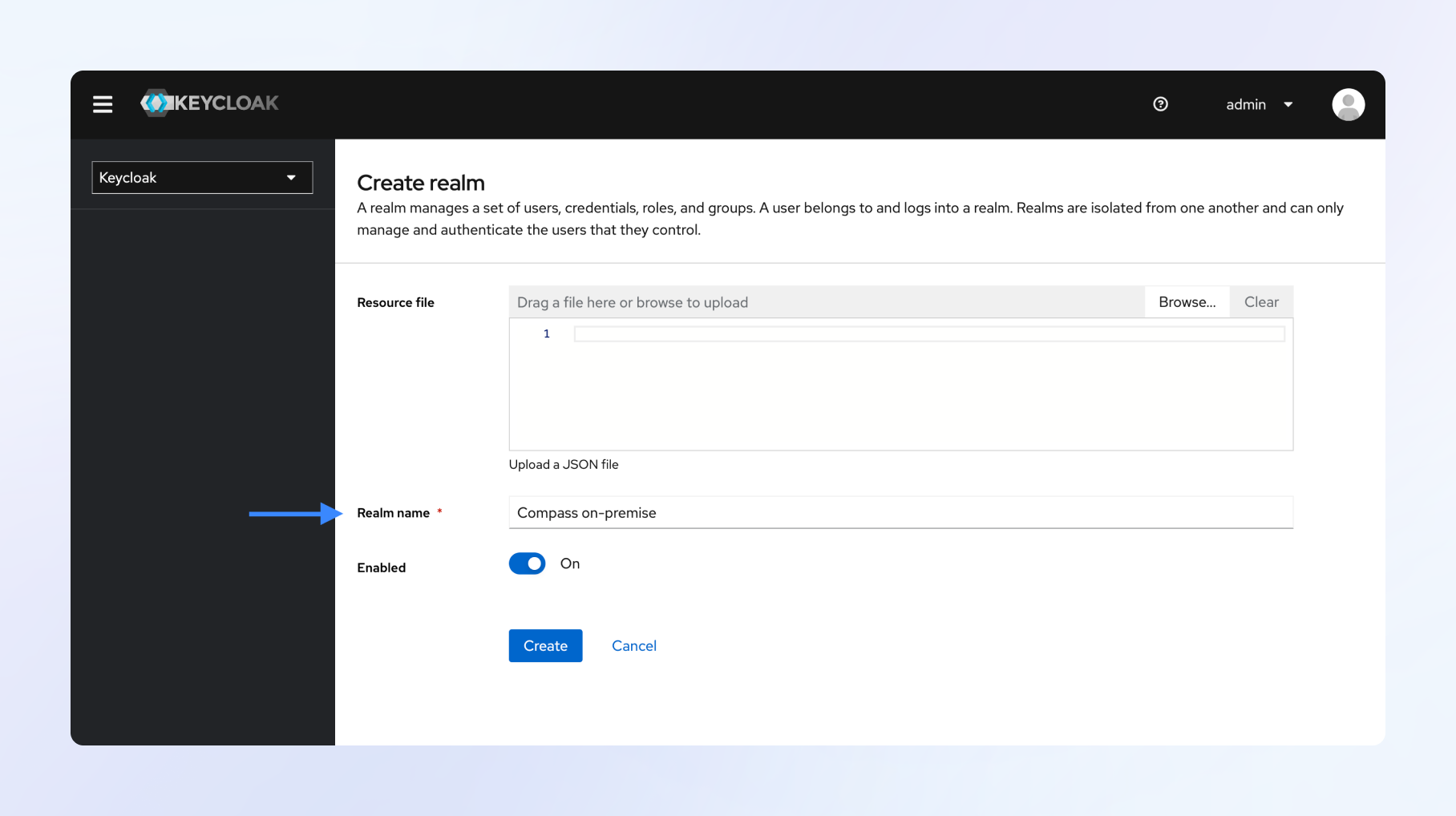

Создайте новый realm. Если планируете использовать существующий, то можете сразу перейти к пункту 4 ниже.

Введите название нового realm и завершите создание.

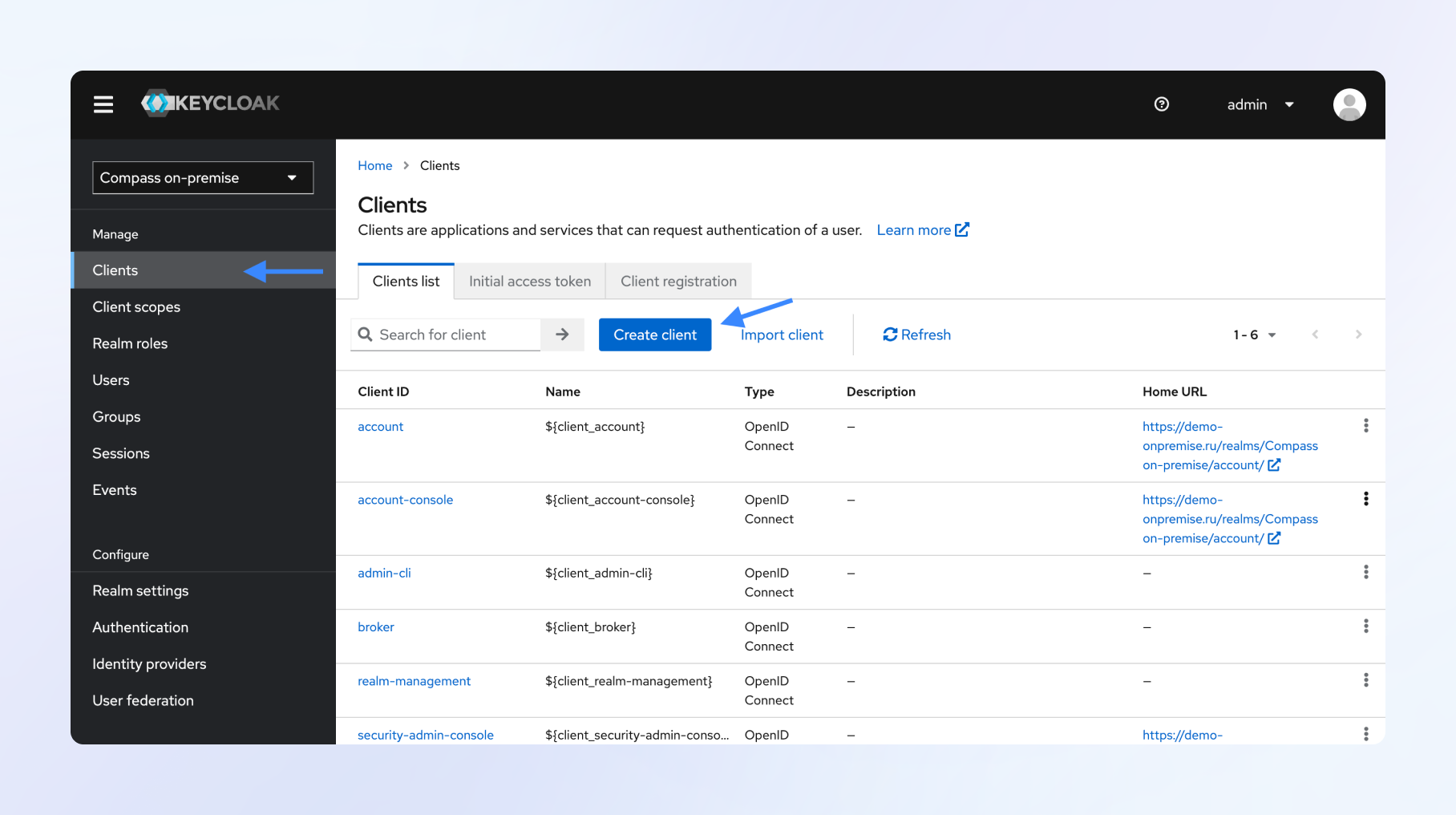

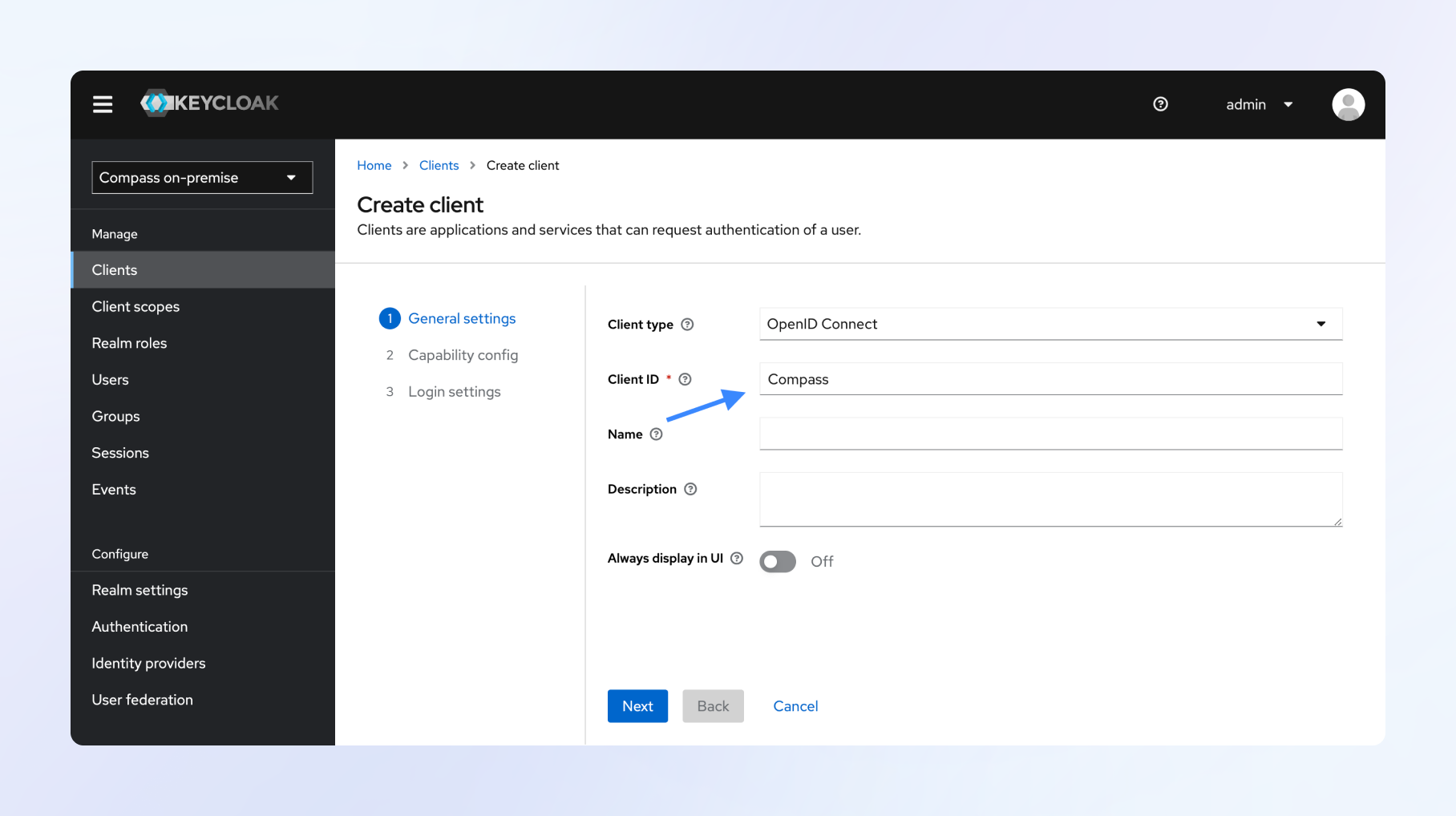

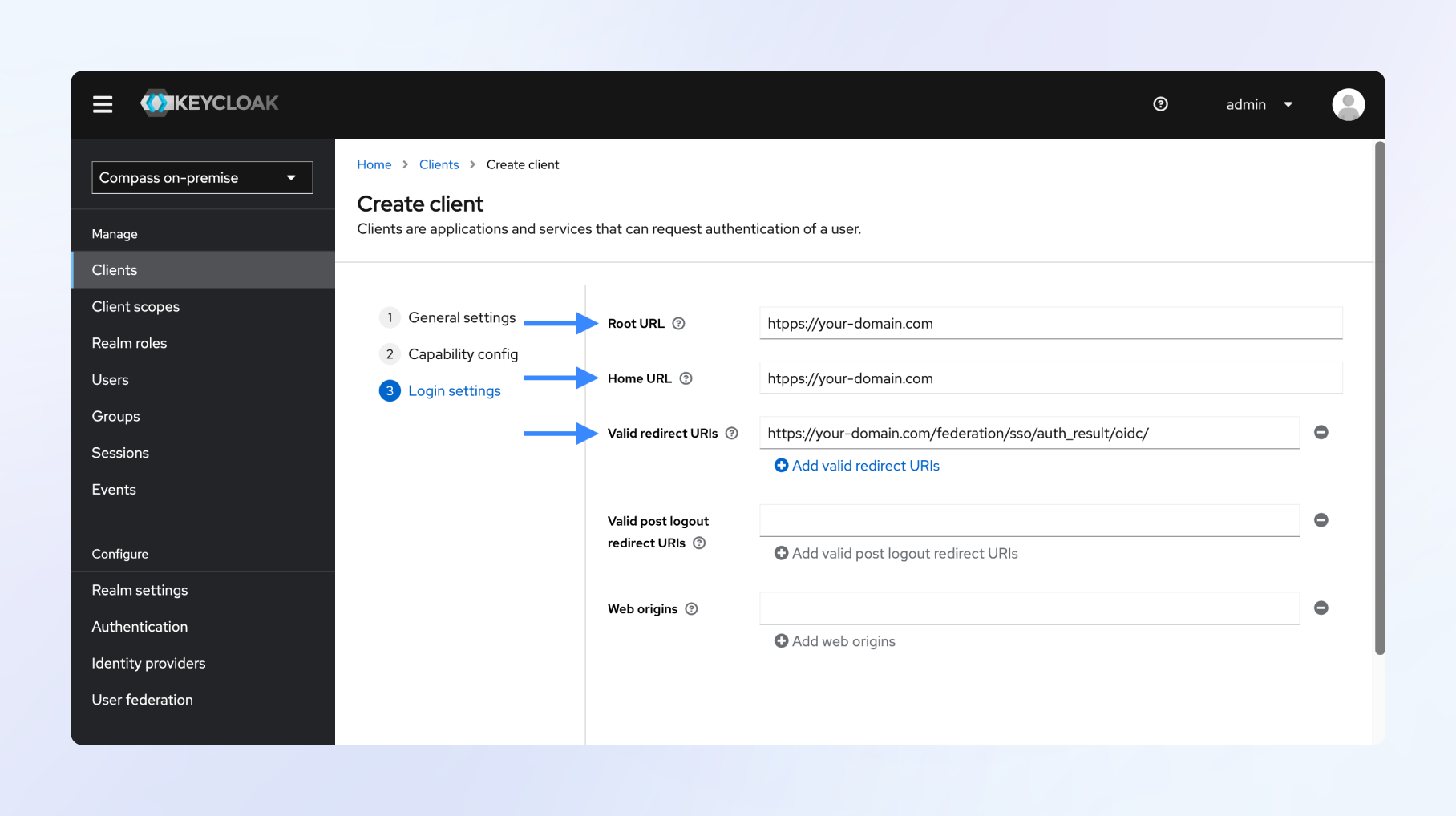

Перейдите в раздел «Clients» и нажмите «Create client».

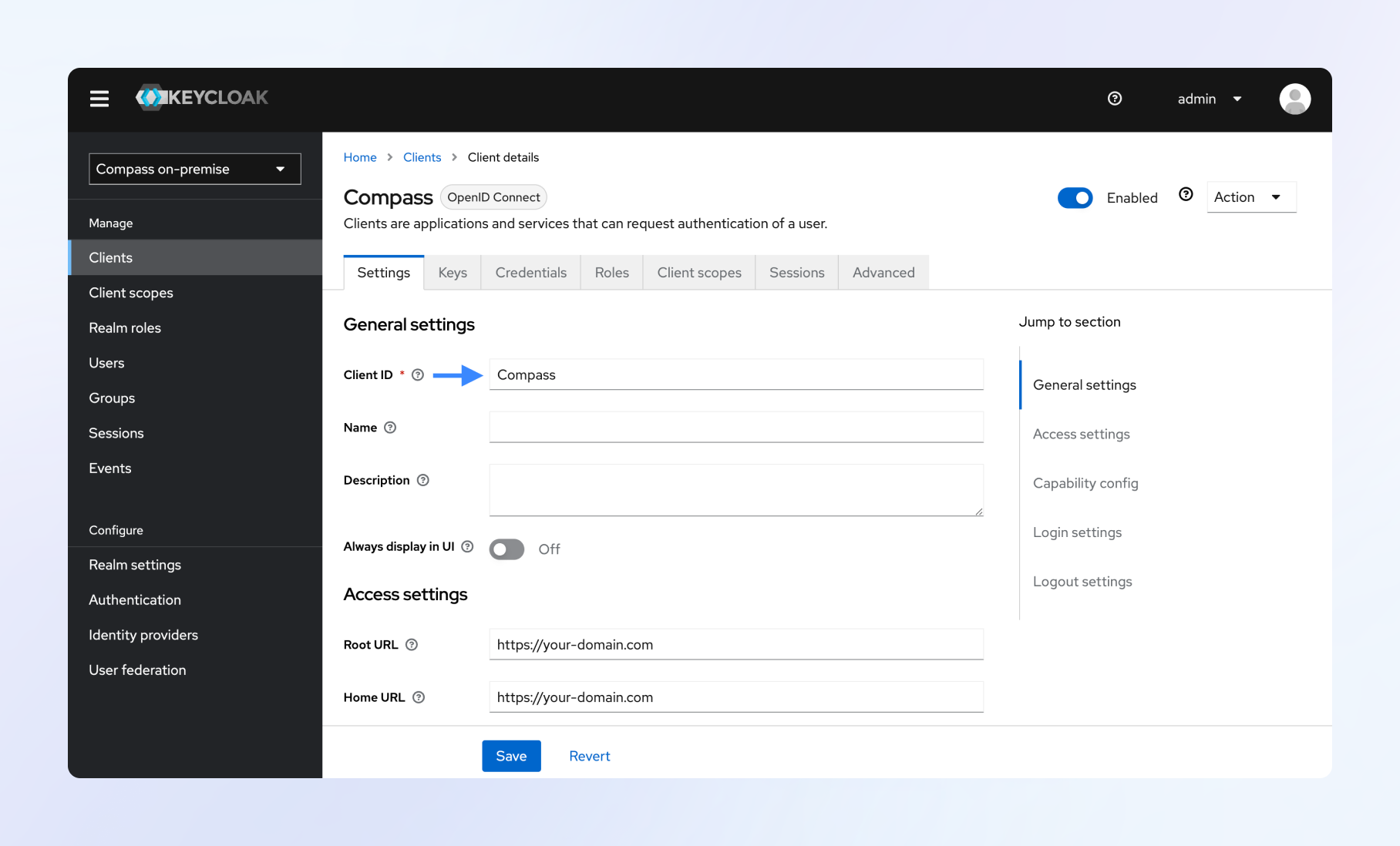

Введите «Client ID», например, «Compass».

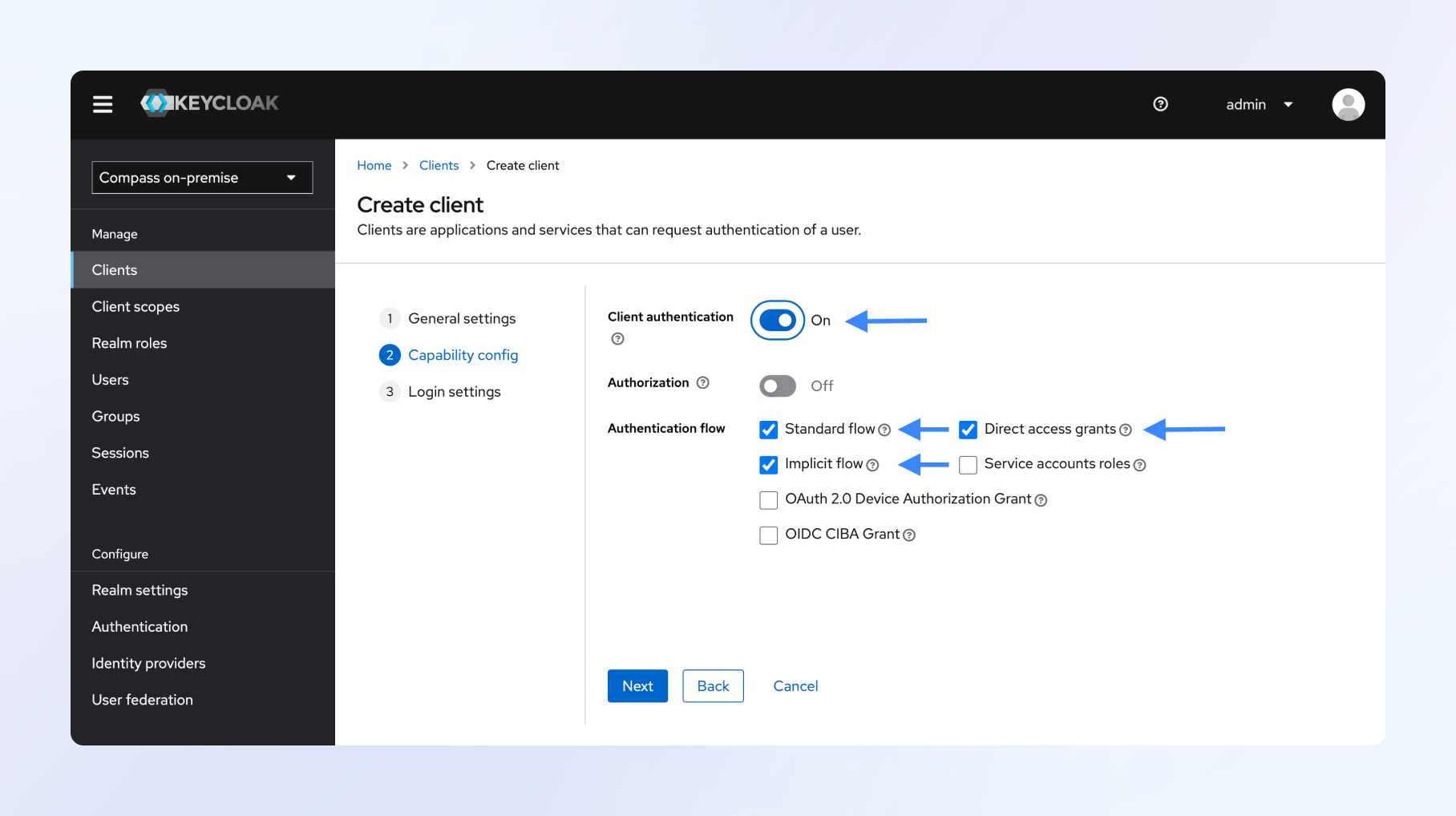

Включите «Client authentication» и поставьте галочки, как показано на изображении ниже.

Введите ваш домен Compass в поля «Root URL» и «Home URL» следующим образом: «https://<ваш Compass On‑premise домен>/». Введите в поле «Valid redirect URIs» следующую ссылку: «https://<ваш Compass On‑premise домен>/federation/sso/auth_result/oidc/». Завершите создание, нажав «Save».

Шаг 2: Получение данных для настройки серверной части Compass On‑premise#

На странице созданной интеграции с приложением Compass On-premise в разделе «Settings» скопируйте «Client ID».

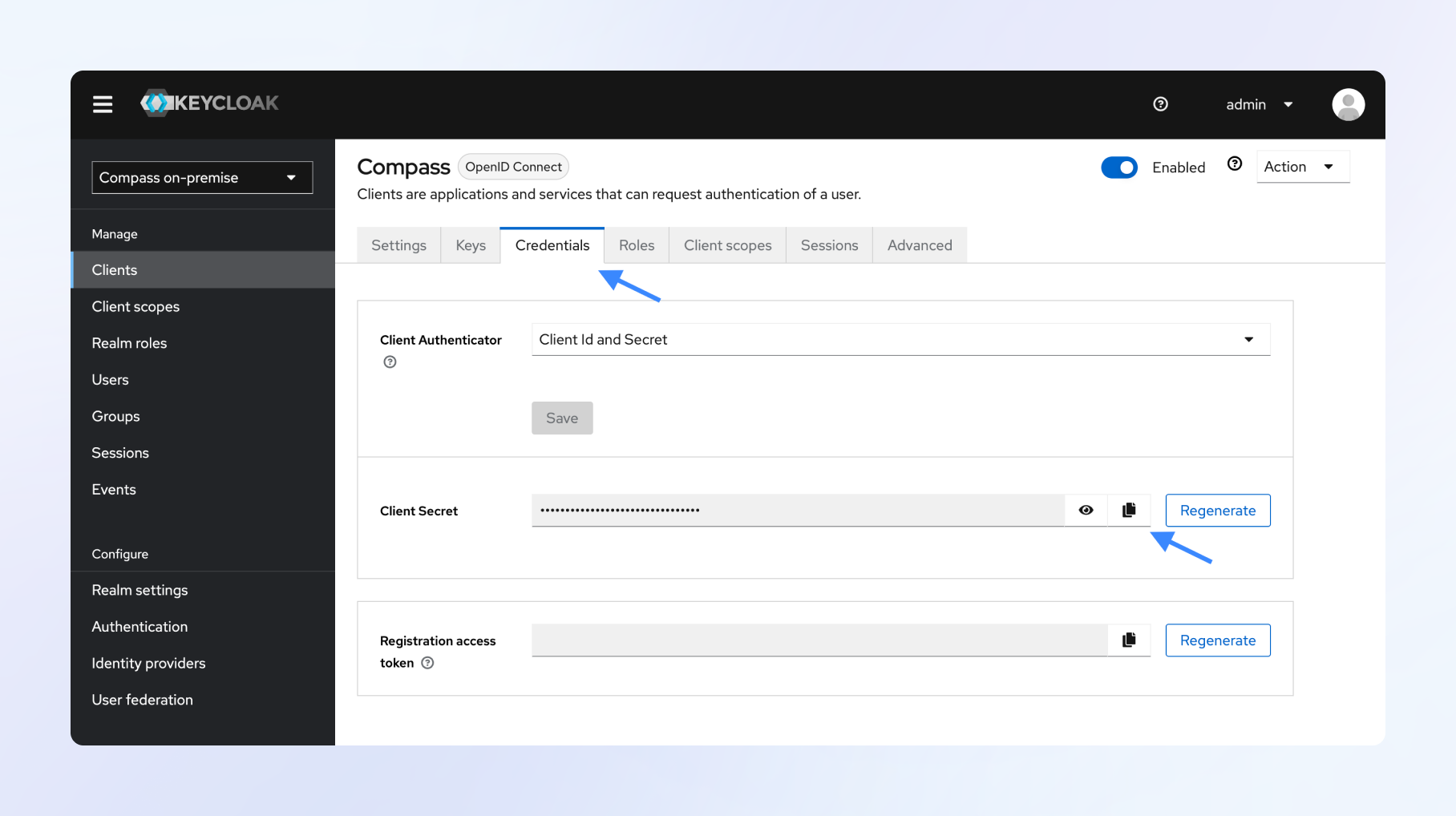

Перейдите во вкладку «Credentials» и скопируйте «Client Secret».

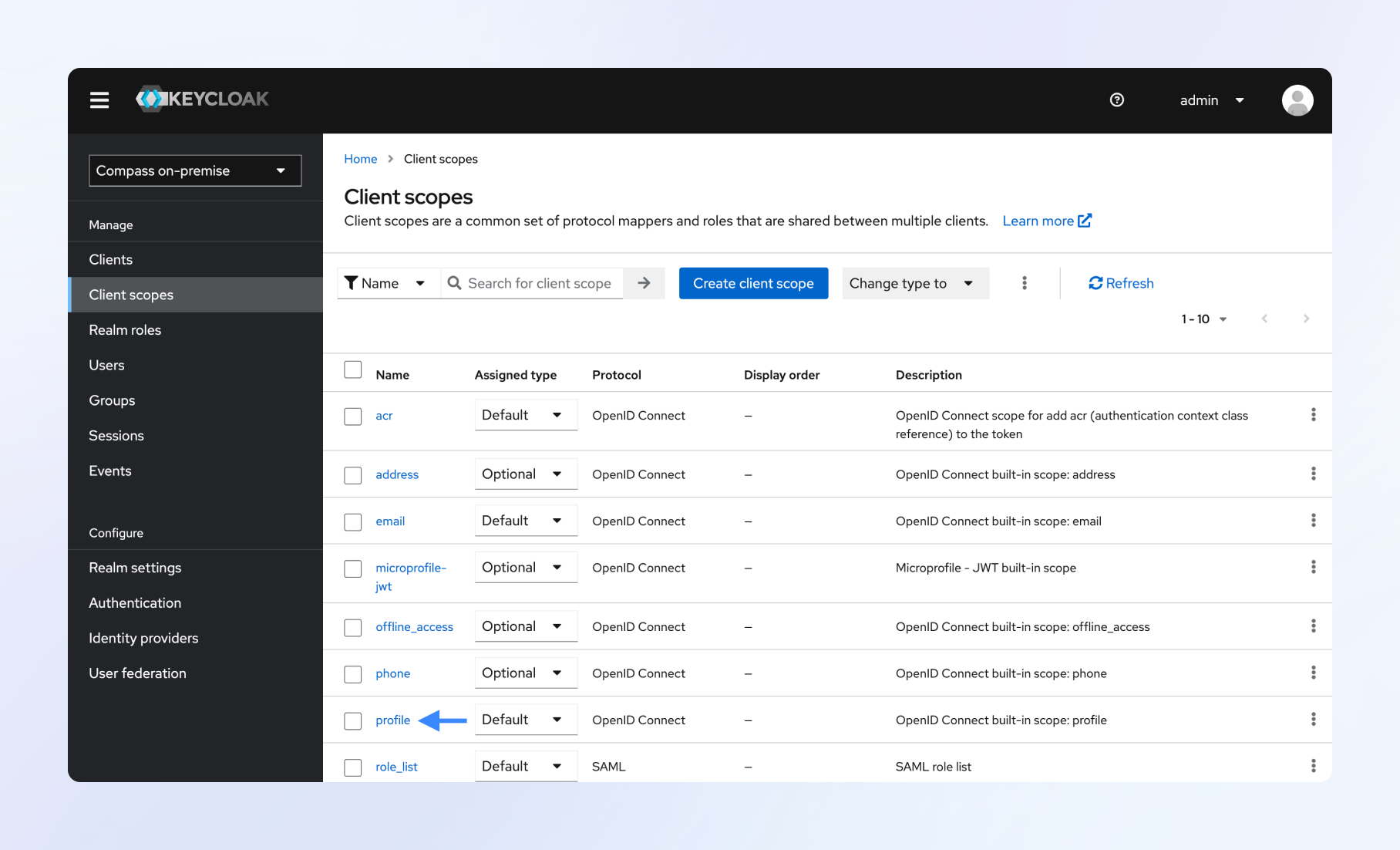

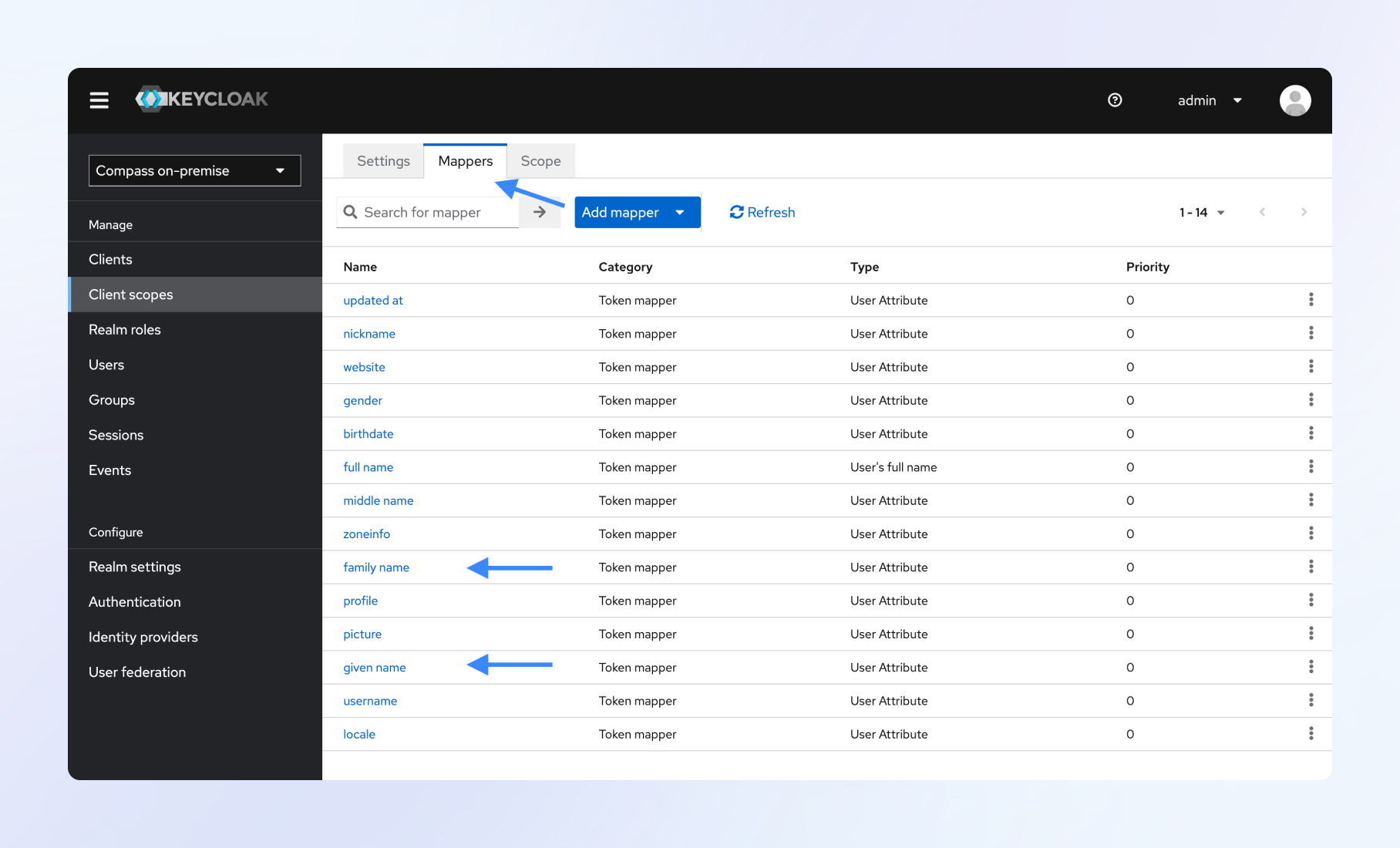

Откройте раздел «Client scopes» и перейдите в «profile».

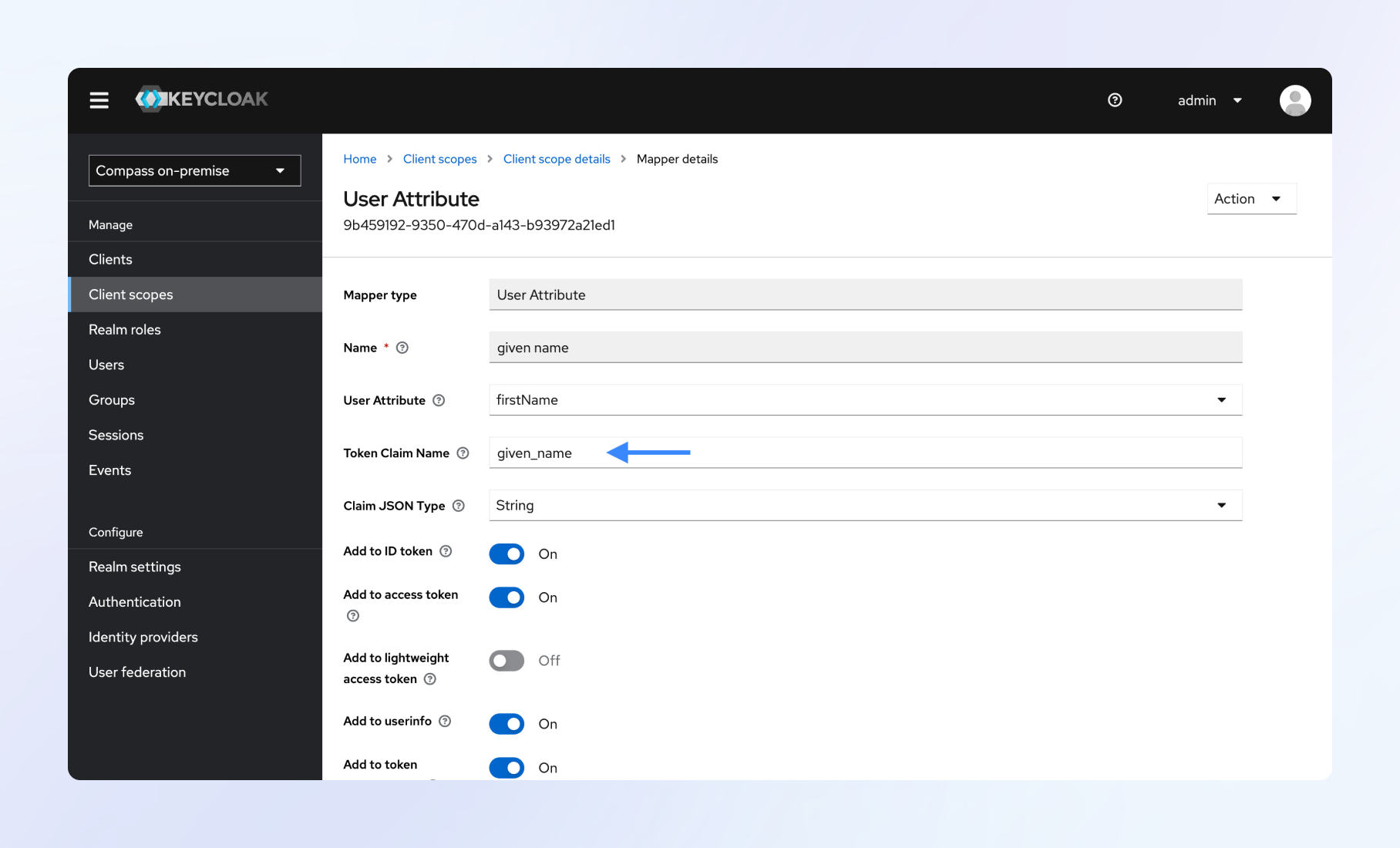

Во вкладке «Mappers» найдите поля, соответствующие имени и фамилии, откройте каждый и скопируйте «Token Claim Name». Значения по умолчанию будут «given_name» и «family_name». Эти данные потребуются далее для настройки серверной части приложения.

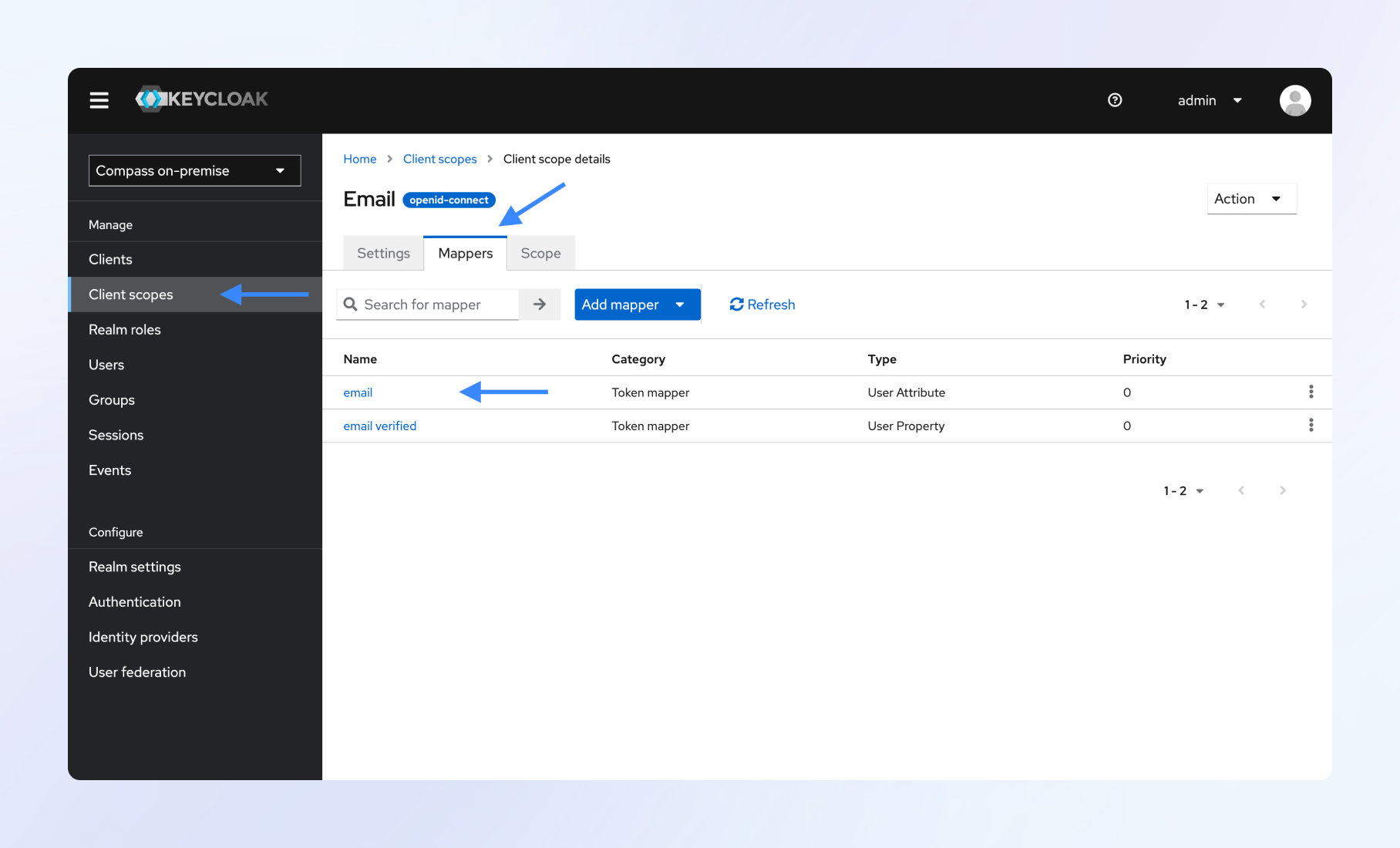

Название для поля почтового ящика аналогично можно найти в «Client scopes» в «email». Значение по умолчанию «email».

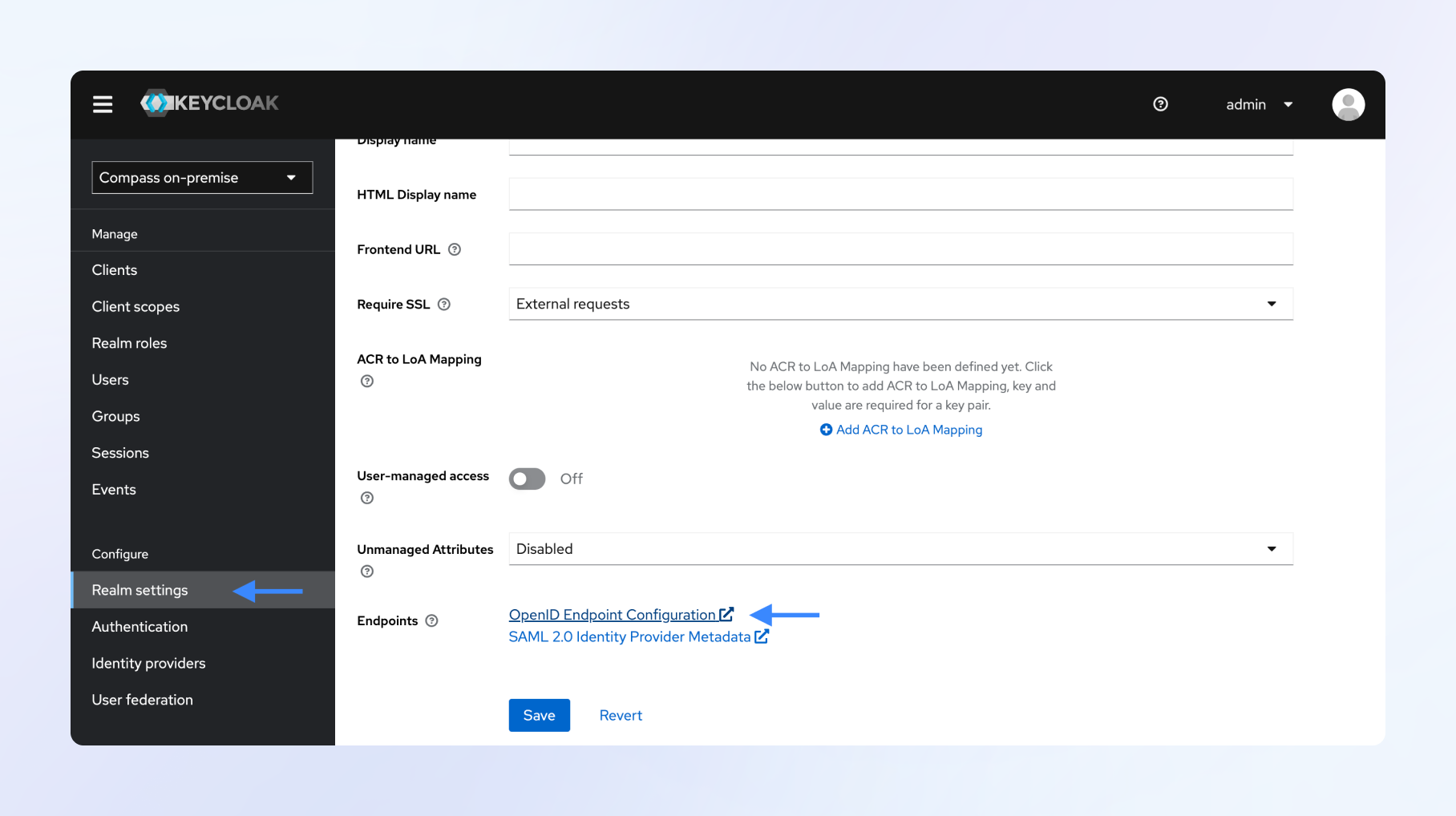

В разделе «Realm settings» скопируйте ссылку на «OpenID Endpoint Configuration».

Для завершения настройки SSO-авторизации через Keycloak укажите ваши Client ID, Client Secret, ссылку на конфигурацию OpenID, given_name, family_name и email в соответствующие поля при заполнении файла конфигурации SSO-авторизации во время установки серверной части приложения.

sso.compass_mapping.name: "{given_name} {family_name}" oidc.client_id: "Client ID" oidc.client_secret: "Client Secret" oidc.oidc_provider_metadata_link: "https://<ваш домен, на котором развернут Keycloak>/realms/<название realm>/.well-known/openid-configuration" oidc.attribution_mapping.mail: "email" oidc.attribution_mapping.phone_number: ""

Настройка SSO-авторизации через Active Directory#

SSO-авторизация через Active Directory по протоколу LDAP настраивается в два шага:

Шаг 1: Получение данных для настройки серверной части Compass On‑premise.

Шаг 2: Заполнение данных в конфигурационном файле

configs/auth.yamlCompass On‑premise.

Шаг 1: Получение данных для настройки серверной части Compass On‑premise#

Примечание

Можно пропустить данный шаг, если у вас есть необходимые данные.

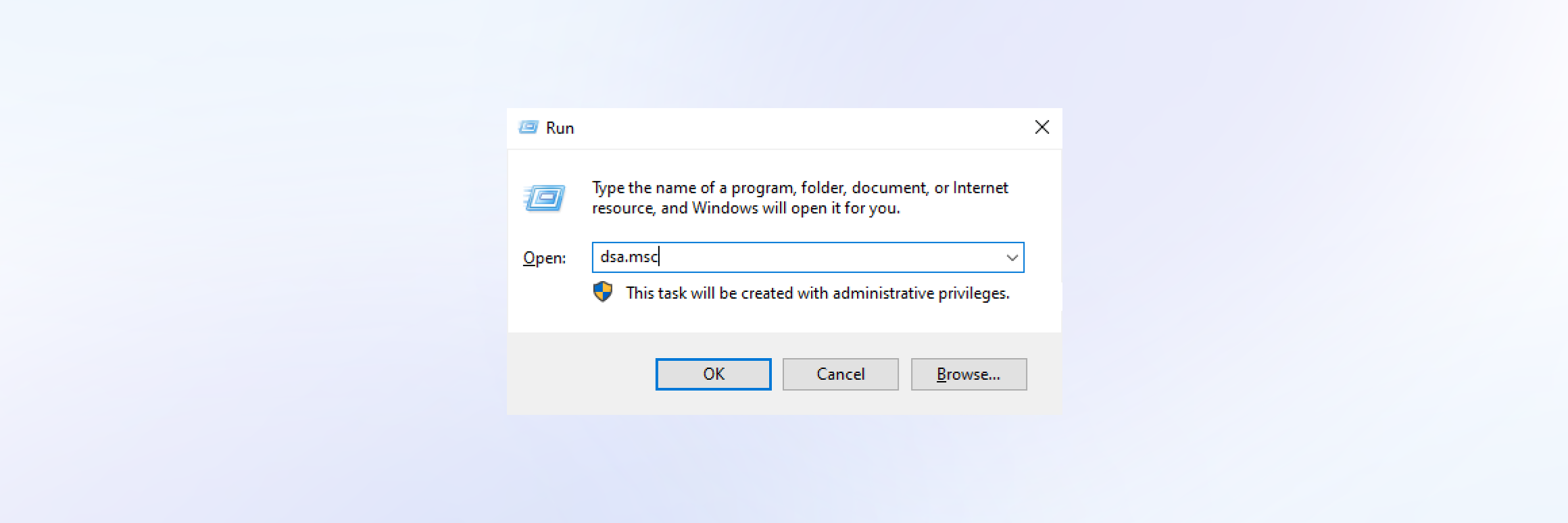

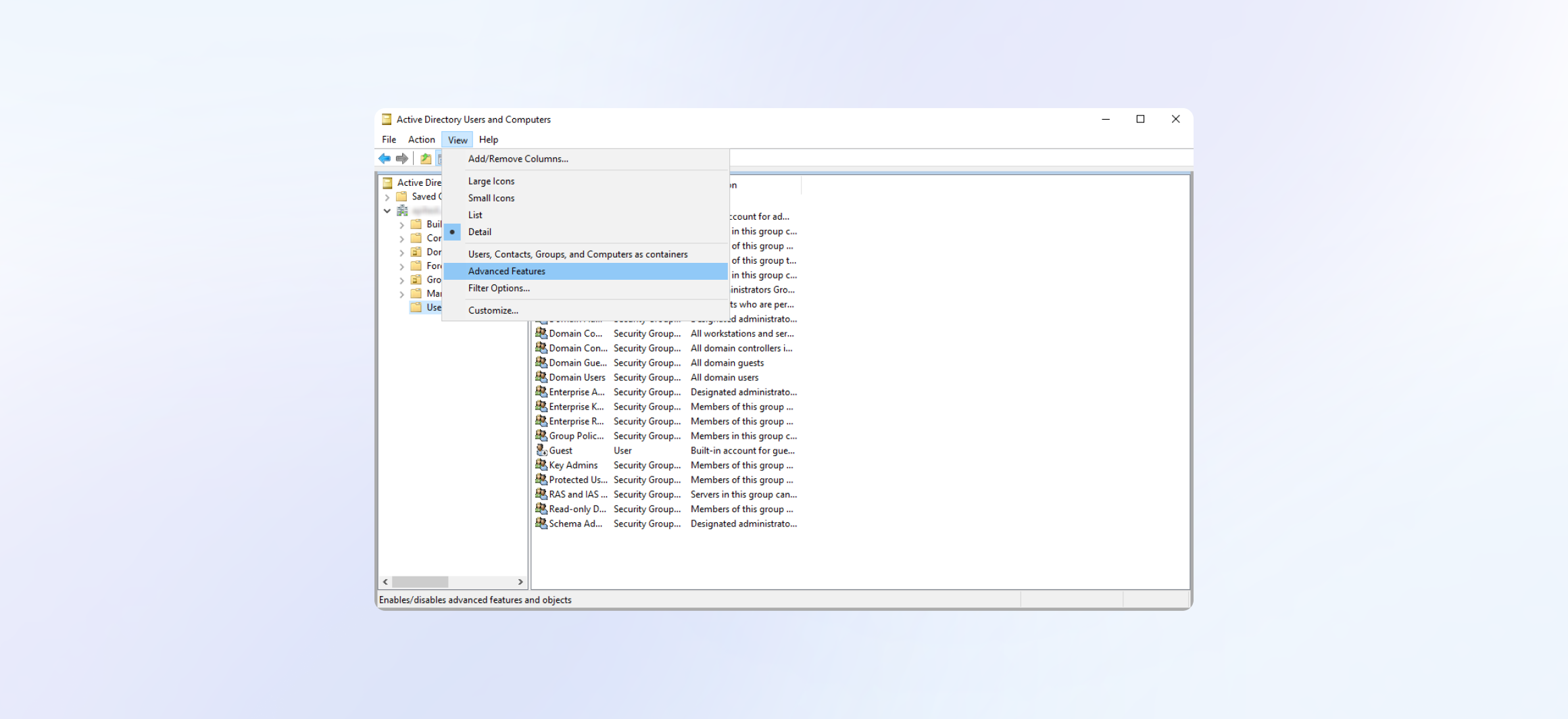

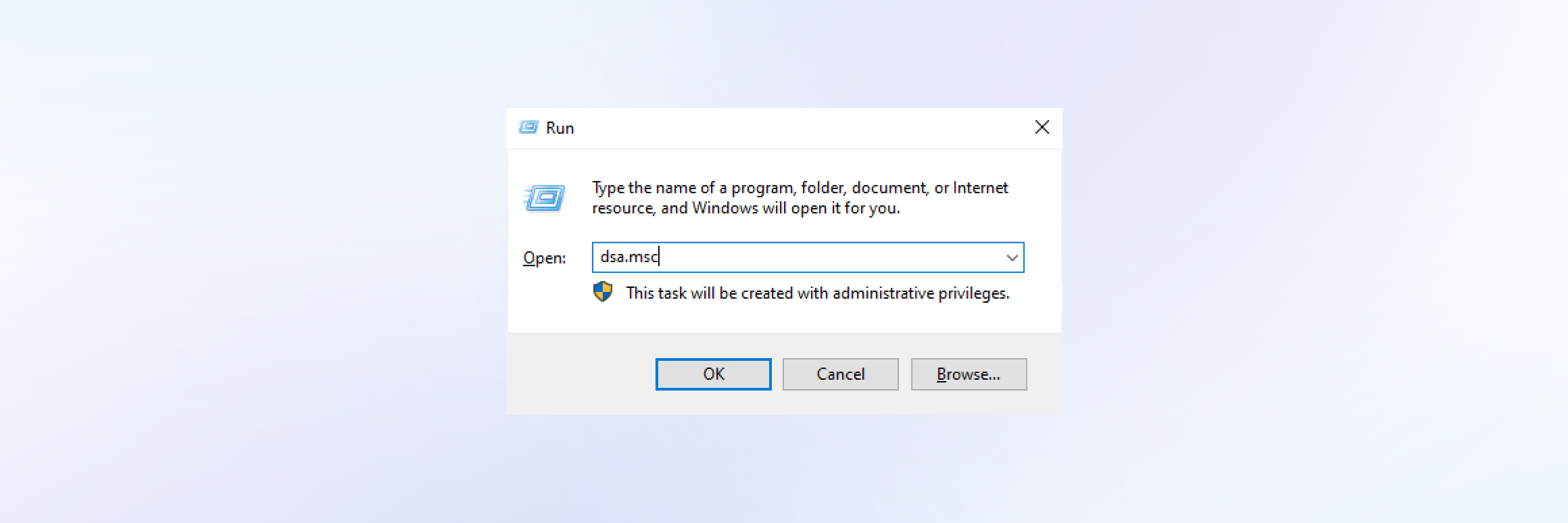

Нажмите «Win + R», введите «dsa.msc» и нажмите «Enter». Откроется консоль ADUC (Active Directory Users and Computers).

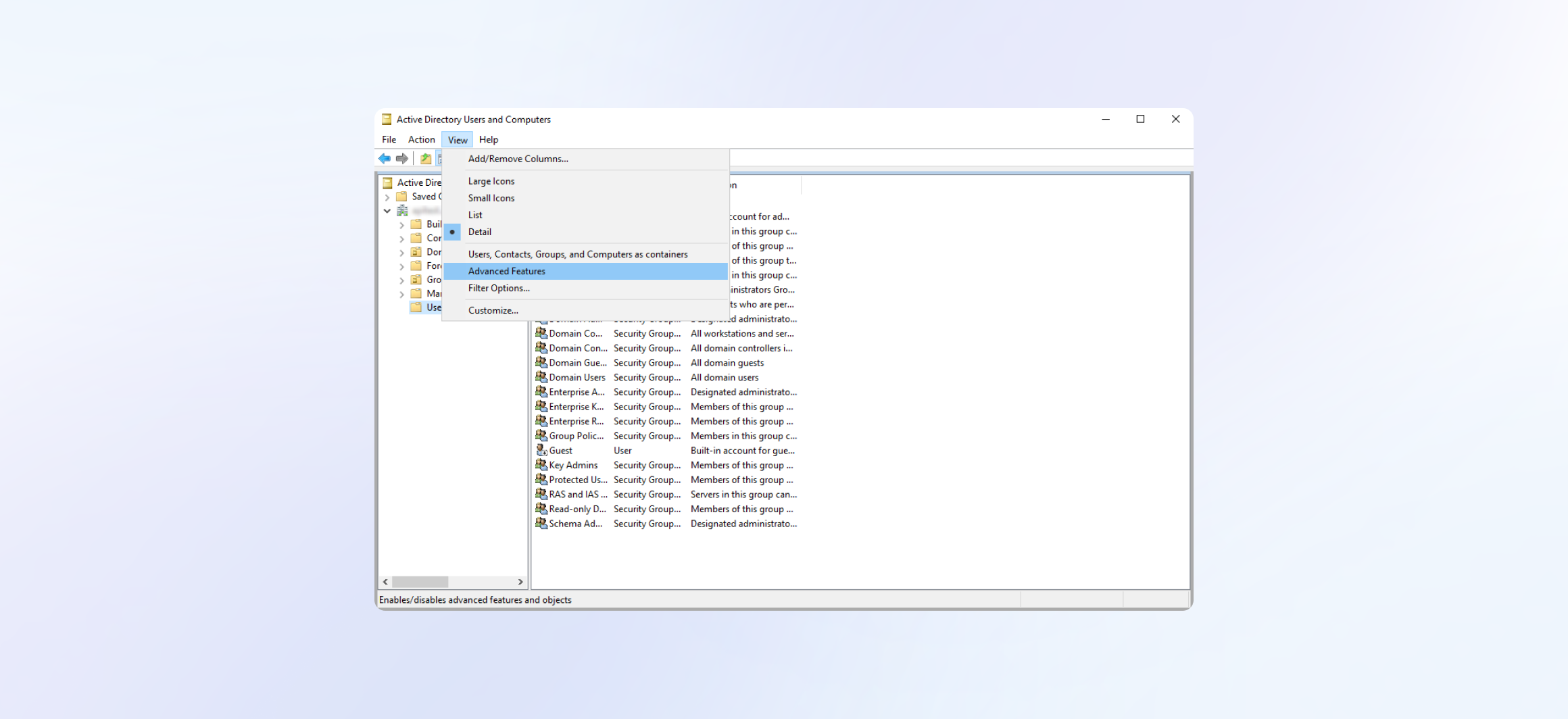

Для включения дополнительных функций перейдите в меню «View» и выберите «Advanced Features».

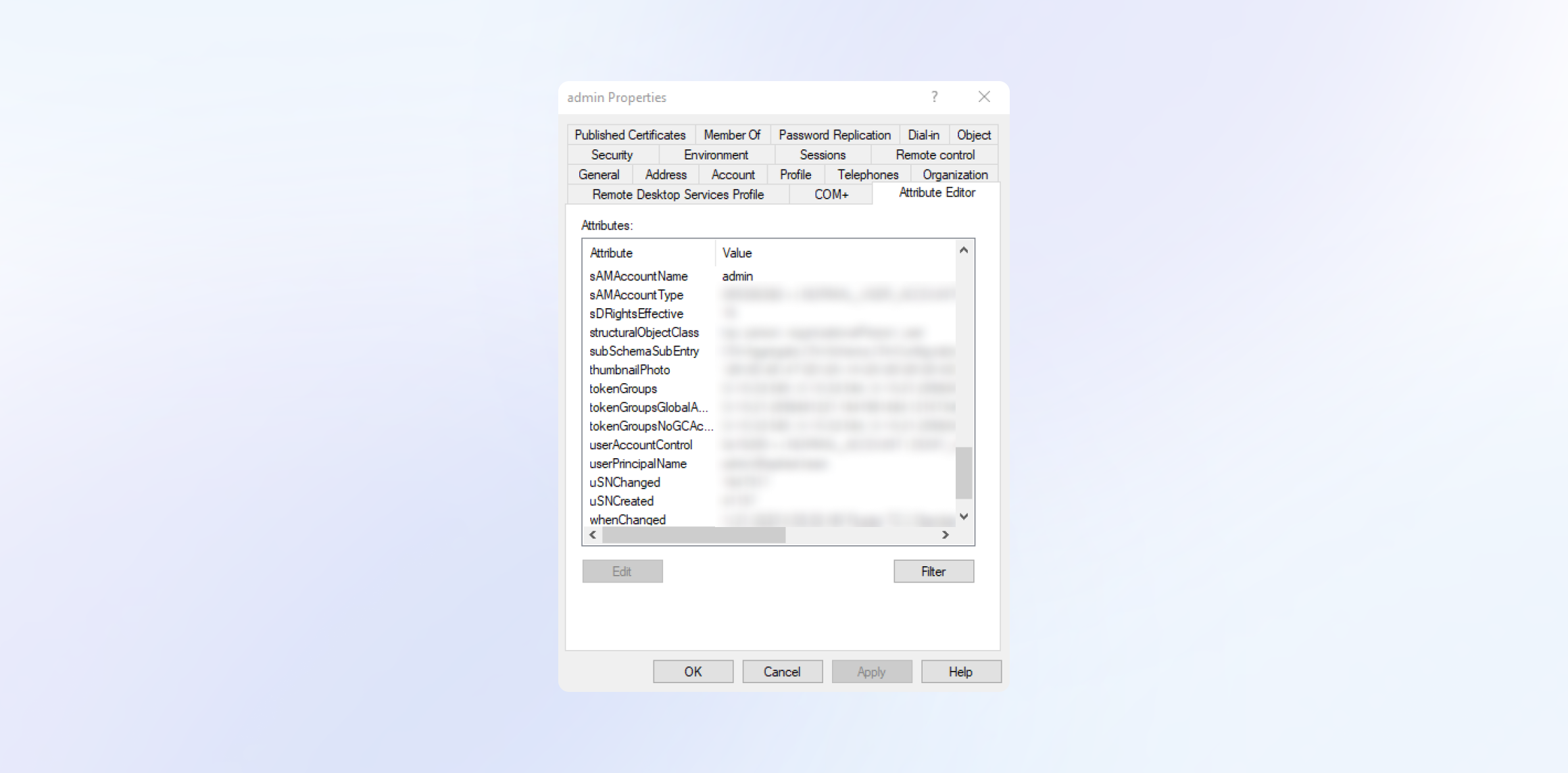

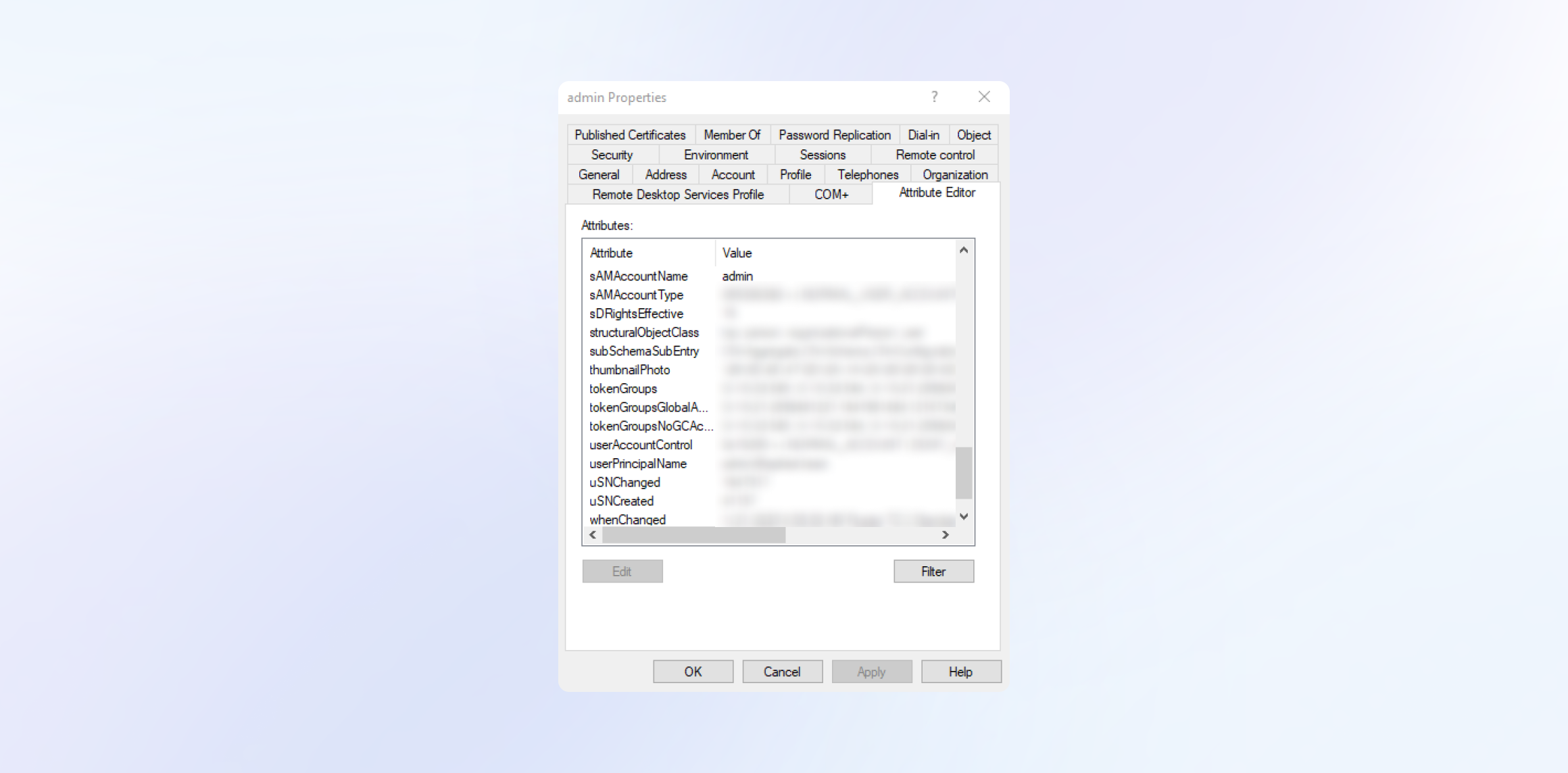

Для просмотра атрибутов учетных записей перейдите в нужную директорию, выберите пользователя, щелкните правой кнопкой мыши по объекту, выберите «Properties», затем откройте вкладку «Attribute Editor».

Данные атрибуты используются для сопоставления учетных данных SSO с профилем пользователя в Compass. Это позволяет автоматически заполнять информацию о пользователе при его регистрации через SSO.

Обязательные атрибуты:

displayName;

sAMAccountName.

Сохраните названия атрибутов: displayName, sAMAccountName. Эти значения понадобятся при заполнении файла configs/auth.yaml.

Дополнительные атрибуты

Также можно использовать следующие атрибуты для автоматического заполнения следующих параметров в Compass:

аватар;

бейдж;

описание;

статус.

Эти атрибуты являются необязательными и могут быть использованы позднее, если это необходимо.

Шаг 2: Заполнение данных в конфигурационном файле auth.yaml Compass On‑premise#

Откройте файл configs/auth.yaml в любом текстовом редакторе и добавьте следующие настройки для включения SSO как метода аутентификации и конфигурации LDAP:

Настройка способа аутентификации

Добавьте поддержку SSO к доступным методам аутентификации учетных записей.

available_methods: ["sso"]

Укажите протокол «ldap», который будет использоваться для аутентификации.

sso.protocol: "ldap"

Кастомизация текста кнопки для запуска аутентификации через SSO на веб-сайте On-Premise решения.

sso.web_auth_button_text: "Войти через корп. портал (SSO LDAP)"

Включена ли опция альтернативных способов аутентификации при SSO: если да, пользователи, прошедшие аутентификацию через SSO, смогут использовать другие методы, указанные в «available_methods» текущего конфигурационного файла.

sso.authorization_alternative_enabled: false

Включена ли опция обновления данных пользователей в Compass при каждой успешной авторизации через SSO.

sso.profile_data_actualization_enabled: true

Автоматическое вступление пользователей после регистрации через SSO/LDAP в первую команду на сервере. От лица администратора будет создана бессрочная ссылка-приглашение с заданным параметром вступления в команду. Параметр принимает следующие значения:

member – пользователи автоматически вступают как участники;

guest – пользователи автоматически вступают как гости;

moderation – отправляется заявка на вступление в команду, требующая подтверждение от администратора;

disabled – опция автоматического вступления в первую команду выключена.

sso.auto_join_to_team: "member"

Сопоставление атрибутов учетной записи SSO с атрибутами профиля пользователя в Compass через SSO. Данное поле обязательно для заполнения, указываем значения из таблицы (шаг 1, пункт 3) в фигурных скобках.

sso.compass_mapping.name: "{displayName}"Остальные поля могут быть пустыми, если заполнение атрибута в Compass не требуется. Если требуется, то название атрибута можно взять из таблицы атрибутов AD (шаг 1, пункт 3).

sso.compass_mapping.avatar: "<название атрибута из SSO>" sso.compass_mapping.badge: "<название атрибута из SSO>" sso.compass_mapping.role: "<название атрибута из SSO>" sso.compass_mapping.bio: "<название атрибута из SSO>"

Настройка авторизации через LDAP

Хост сервера LDAP – адрес LDAP-сервера (доменное имя или IP-адрес); рекомендуется использовать доменное имя при наличии DNS, а IP-адрес – при недоступности DNS.

ldap.server_host: "<Хост вашего LDAP сервера>"

Порт сервера LDAP – определяет порт подключения: 636 для SSL (LDAPS) при «ldap.use_ssl: true», 389 – для открытых или зашифрованных через STARTTLS.

ldap.server_port: 636

Использование SSL для соединения – определяет необходимость SSL при подключении к LDAP: true – для строгой аутентификации с SSL на порту 636, false – для открытого соединения или STARTTLS на порту 389.

ldap.use_ssl: true

Стратегия проверки сертификатов SSL/TLS – определяет способ проверки сертификата при подключении к LDAP:

never – проверка сертификата отключена;

allow – проверка сертификата выполняется, но клиент все равно разрешает подключение даже в случае неудачной валидации;

try – сертификат запрашивается, и если он не предоставлен, сессия продолжается нормально. Если сертификат предоставлен, но не может быть проверен, сессия немедленно прерывается;

demand – требует обязательной проверки сертификата сервера. Соединение не будет установлено, если сертификат не прошел проверку.

ldap.require_cert_strategy: "demand"

Базовый DN для поиска пользователей – начальная точка в иерархии LDAP: для поиска по всему домену укажите только dc (например, «DC=example,DC=com»), для более узкого поиска добавьте ou (организационные единицы) или cn (группы), например, «CN=users,DC=example,DC=com» или «CN=users,OU=compass,DC=example,DC=com». В базовом DN следует указывать группы или организационные единицы, а не отдельных пользователей.

ldap.user_search_base: "DC=example,DC=com"

Уникальный атрибут пользователя – поле для однозначной идентификации пользователя в LDAP. Он должен быть уникальным в пределах домена.

Внимание

Если используется несколько контроллеров домена через глобальный каталог, то в качестве уникального атрибута необходимо использовать userPrincipalName, так как атрибут должен быть уникальным в обоих доменах.

ldap.user_unique_attribute: "objectGUID"

Внимание

При смене параметра

ldap.user_unique_attributeвсе текущие пользователи после авторизации будут создаваться как новые учетные записи. Если необходимо изменить этот атрибут с сохранением существующих учетных записей, используйте инструкцию по смене уникального атрибута LDAP AD.

Атрибут учетной записи LDAP - значение которое будет использоваться в качестве логина для входа в систему. При авторизации необходимо указать значение этого атрибута для однозначного нахождения учетной записи в LDAP-каталоге.

Внимание

Убедитесь, что выбранный атрибут является уникальным для каждой учетной записи в вашем домене.

ldap.user_login_attribute: "sAMAccountName"

Фильтр поиска пользователей (необязательный параметр) – определяет критерии поиска пользователей в LDAP. Устанавливает LDAP-фильтр для ограничения поиска по заданным условиям и задает параметр аутентификации, например, sAMAccountName.

objectClass=person — выбирает только записи, представляющие людей;

sAMAccountName={0} — подставляет значение по которому будет осуществляться поиск учетной записи;

memberOf=CN=users,OU=compass — ограничивает поиск пользователями, которые являются членами указанной группы Users, которая находится в OU (организационной единицы) Compass ;

DC=example,DC=com — доменные компоненты, определяющие конкретный домен в LDAP-каталоге.

ldap.user_search_filter: "(&(objectClass=person)(sAMAccountName={0})(memberOf=CN=users,OU=compass,DC=example,DC=com))"Примечание

Если группа, в которой состоят пользователи, находится не в корне каталога, необходимо указать полный DN (distinguishedName), включая OU. Если OU вложенная (например, OU=developers,OU=compass), необходимо указывать всю иерархию.

Если необходимо настроить возможность авторизоваться по двум параметрам, например: sAMAccountName и mail. Необходимо отредактировать фильтр, добавив новый параметр.

(|(sAMAccountName={0})(mail={0})) — позволяет подставить значение одного из двух уникальных идентификаторов пользователя.

ldap.user_search_filter: "(&(objectClass=person)(|(sAMAccountName={0})(mail={0}))(memberOf=CN=users,OU=compass,DC=example,DC=com))"Учетная запись для поиска и мониторинга пользователей – DN учетной записи, обладающей правами на чтение. Учетная запись указывается с полным путем в LDAP.

ldap.user_search_account_dn: "CN=admin,CN=users,OU=compass,DC=example,DC=com"

Пароль учетной записи для управления пользователями – используется для аутентификации учетной записи, указанной в «ldap.user_search_account_dn», при выполнении операций над пользователями.

ldap.user_search_account_password: "password"

Лимит неудачных попыток аутентификации, по достижению которых IP адрес пользователя получает блокировку на 15 минут.

ldap.limit_of_incorrect_auth_attempts: 5

Включен ли мониторинг удаления / блокировки учетной записи LDAP для запуска автоматической блокировки связанного пользователя в Compass.

ldap.account_disabling_monitoring_enabled: true

Уровень автоматической блокировки при отключении учетной записи LDAP, связанной с пользователем Compass:

light – у связанного пользователя Compass закрываются все активные сессии, блокируется доступ к пространствам на вашем сервере;

hard – у связанного пользователя Compass закрываются все активные сессии, блокируется доступ к пространствам на вашем сервере, пользователь покидает все команды.

ldap.on_account_disabling: "light"

Уровень автоматической блокировки при полном удалении учетной записи LDAP, связанной с пользователем Compass:

light – у связанного пользователя Compass закрываются все активные сессии, блокируется доступ к пространствам на вашем сервере;

hard – у связанного пользователя Compass закрываются все активные сессии, блокируется доступ к пространствам на вашем сервере, пользователь покидает все команды.

Если использовались почта или номер телефона для авторизации одновременно с LDAP, то в случае удаления учетной записи в LDAP, привязанная почта и номер пользователя станут недоступны для повторной регистрации/авторизации.

ldap.on_account_removing: "light"

Временной интервал между проверками мониторинга блокировки пользователя LDAP:

Ns – интервал каждые N секунд;

Nm – интервал каждые N минут;

Nh – интервал каждые N часов.

ldap.account_disabling_monitoring_interval: "5m"

Количество подгружаемых учетных записей из LDAP за один запрос в механизме мониторинга удаления/блокировки учетной записи LDAP. Обязателен к заполнению в случае включенного параметра «ldap.account_disabling_monitoring_enabled». Зачастую подходит значение по умолчанию, если в настройках LDAP-провайдера не было установлено ограничение ниже текущего значения.

ldap.user_search_page_size: 1000

Фильтр для ограничения поиска учетных записей при обновлении данных пользователей. Данный параметр является необязательным, используйте его при необходимости фильтрации пользователей по критериям.

Если используется ldap.user_search_filter, то данный параметр должен быть ему идентичен, но не включать уникальный атрибут

Примеры:

✅ Правильный формат

ldap.user_profile_update_filter: "(&(objectClass=person)(memberOf=CN=users,OU=compass,DC=example,DC=com))"

❌ Неправильный формат

ldap.user_profile_update_filter: "(&(objectClass=person)(sAMAccountName={0})(memberOf=CN=users,OU=compass,DC=example,DC=com))"

Напишите нам в пространстве поддержки On-premise, Telegram или на почту support@getcompass.ru, чтобы получить индивидуальную демонстрацию функционала и помощь по вопросам интеграции мессенджера в вашей компании.